**发布时间:** 2025-04-15

**厂商:** GCP

**类型:** BLOG

**原始链接:** https://cloud.google.com/blog/products/networking/ncc-gateway-for-cloud-wan-helps-secure-network-access

---

<!-- AI_TASK_START: AI标题翻译 -->

[新产品/新功能] 发布 Cloud WAN 与安全服务边缘 (SSE) 的云原生集成

<!-- AI_TASK_END: AI标题翻译 -->

<!-- AI_TASK_START: AI竞争分析 -->

# 产品功能分析

## 新功能/新产品概述

**NCC Gateway**是Google **网络连接中心 (Network Connectivity Center, NCC)** 的一个全新组件,作为其区域性管理的Spoke(辐射节点)。其核心功能是将第三方的 **安全服务边缘 (Security Service Edge, SSE)** 解决方案以云原生的方式深度集成到Google的 **Cloud WAN** 服务中。该产品的目标是为采用混合办公模式的现代企业解决网络安全管理的复杂性,通过统一的安全架构,为分布在各地的本地员工(如分支机构)和远程用户提供一致的安全策略和访问体验。

它的工作原理是:将来自不同连接方式(如 **Cloud Interconnect**、**SD-WAN**、**Cloud VPN** 或公共互联网)的用户流量,在Google的全球骨干网内,直接、高效地引导至企业选定的第三方SSE安全栈(如Palo Alto Networks Prisma Access、Broadcom Cloud SWG)进行安全检测和策略执行,然后再将干净的流量路由至公共互联网上的SaaS应用、Google Cloud或其他云中的私有应用。这种方式彻底改变了传统模式下需要手动配置和管理大量 **IPSec隧道** 的复杂操作。

该产品主要面向拥有分布式员工、正在进行云转型并采用混合云或多云战略的企业IT和安全团队。其市场定位是业界首个提供托管式SSE集成的**主要云解决方案**,旨在将Google Cloud打造为企业统一网络和安全策略的中心枢纽,从而在激烈的云网络市场竞争中形成差异化优势。

## 关键客户价值

- **实现统一的安全态势**

- 通过将安全能力整合到 **Cloud WAN** 层面,企业可以为所有用户(无论其物理位置或连接方式)强制执行统一的入口(ingress)和出口(egress)安全策略。这消除了传统架构中本地用户(依赖物理防火墙)与远程用户(依赖SSE客户端)之间存在的安全策略孤岛和不一致性问题,显著减少了攻击面。

- 这种与主流SSE厂商的原生集成是其核心差异化优势。与竞争对手需要客户自行构建复杂的流量工程或VPN隧道不同,GCP提供了一种托管服务,将安全能力无缝融入其全球骨干网,极大地简化了部署和运维。

- **优化应用访问体验**

- 利用Google的 **Premium Tier网络**,为用户访问SaaS和私有应用提供更低的延迟和更高的性能。原文数据显示,与通过公共互联网传输相比,其网络延迟可降低超过 *40%*。

- 为不同场景提供针对性优化:

- **分支机构用户**:可通过 *10Gbps* 或 *100Gbps* 的 **Cloud Interconnect** 实现高带宽上云,远超传统IPSec隧道所能提供的单吉比特(single-gigabit)性能。

- **远程用户**:访问部署在云端的私有应用时,流量在通过SSE检查后,全程在Google的私有骨干网内传输,避免了公共互联网的性能抖动和安全风险。

- **降低总体拥有成本 (TCO)**

- 通过转向消费型(consumption-based)的云服务模式,企业可以取代昂贵的本地物理防火墙硬件、托管设施(colocation)以及相关的运维开销。原文指出,与客户自建的WAN方案相比,TCO可节省高达 *40%*。

- 这种模式避免了企业为应对峰值流量而进行过度的硬件容量规划和投资,实现了成本的优化。

## 关键技术洞察

- **原生服务集成架构**

- 该方案的技术独特性在于,它并非简单地在云上提供VPN网关来连接SSE,而是将第三方SSE安全栈作为 **Cloud WAN** 的一个原生服务组件进行集成。这是一种架构层面的深度融合,可能利用了Google内部的 **虚拟化网络功能 (VNF)** 或服务链(Service Chaining)技术,在Google Cloud区域内部署和管理SSE实例,并通过 **Cloud WAN** 的路由策略对流量进行透明重定向。

- **自动化流量引导与隧道管理**

- NCC Gateway的核心创新之一是消除了传统网络安全架构中复杂的 **IPSec隧道** 管理和流量引导配置。它通过托管服务的方式,实现了分支机构与SSE服务的快速、自动化接入(Onboarding),将原本需要数周的部署时间缩短至数小时。这对提升网络的可扩展性和敏捷性至关重要,尤其是在需要为大量分支机构快速部署安全服务的场景下。

- **充分利用全球私有骨干网**

- 该方案将Google强大的全球私有骨干网作为其核心优势。无论是分支机构的流量上云,还是远程用户访问多云环境中的私有应用,流量在经过SSE检查后,都会在Google的私网内进行高效、安全地路由。这种设计最大限度地减少了数据在公共互联网上的暴露,不仅提升了性能和可靠性,也从根本上增强了数据的隐私性和安全性。

<!-- AI_TASK_END: AI竞争分析 -->

<!-- AI_TASK_START: AI全文翻译 -->

# 宣布安全服务边缘 (SSE) 与 Cloud WAN 的云原生集成

**原始链接:** [https://cloud.google.com/blog/products/networking/ncc-gateway-for-cloud-wan-helps-secure-network-access](https://cloud.google.com/blog/products/networking/ncc-gateway-for-cloud-wan-helps-secure-network-access)

**发布时间:** 2025-04-15

**厂商:** GCP

**类型:** BLOG

---

网络

#

正式发布:安全服务边缘 (SSE) 与 Cloud WAN 的云原生集成

2025 年 4 月 15 日

##### Bhavin Desai

产品经理

##### Gunsheen Kaur

高级产品经理

##### Google Cloud Next

点播观看 Next 大会的精彩集锦。

[立即观看](https://cloud.withgoogle.com/next/25?utm_source=cgc-blog&utm_medium=blog&utm_campaign=FY25-Q2-global-EXP106-physicalevent-er-next25-mc&utm_content=cgc-blog-left-hand-rail-post-next&utm_term=-)

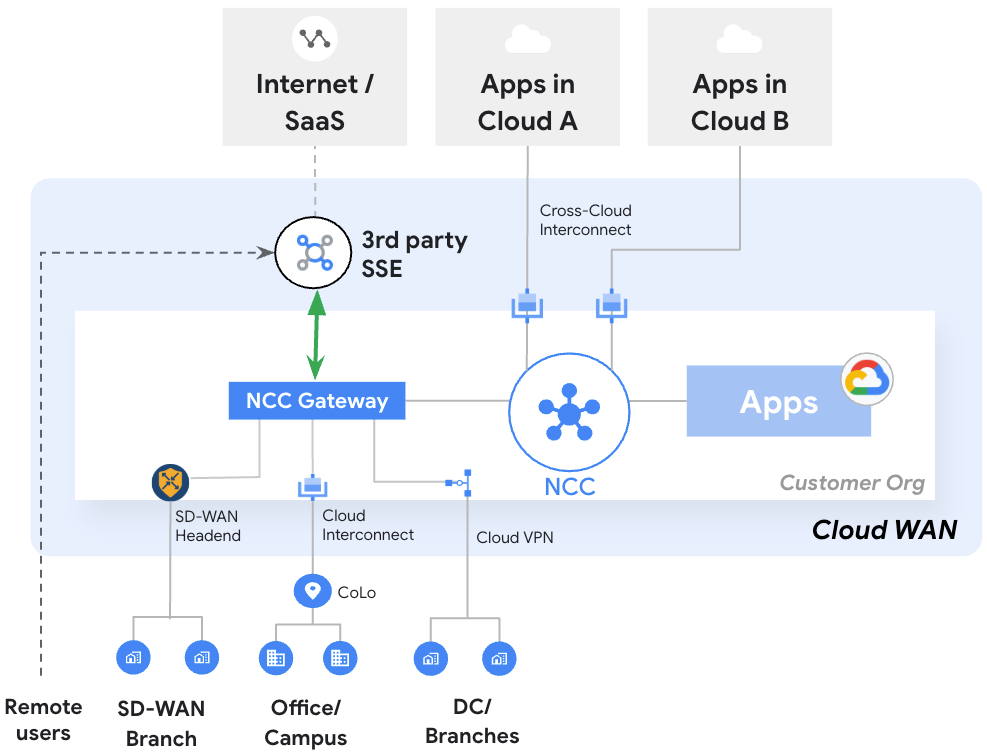

上周在 Google Cloud Next ‘25 大会上,我们发布了 [Cloud WAN](https://cloud.google.com/blog/products/networking/connect-globally-with-cloud-wan-for-the-ai-era) ,这是一个基于 Google 全球规模网络构建的、完全托管、可靠且安全的企业广域网 (WAN) 架构解决方案。今天,我们将开启一系列深度解析,深入探讨构成 Cloud WAN 的各项产品,首先从 **NCC Gateway** 开始。这是一个由网络连接中心 (Network Connectivity Center, NCC) 全新推出的区域托管型 spoke,它集成了云原生安全服务,并率先支持第三方安全服务边缘 (Security Service Edge, SSE) 解决方案。

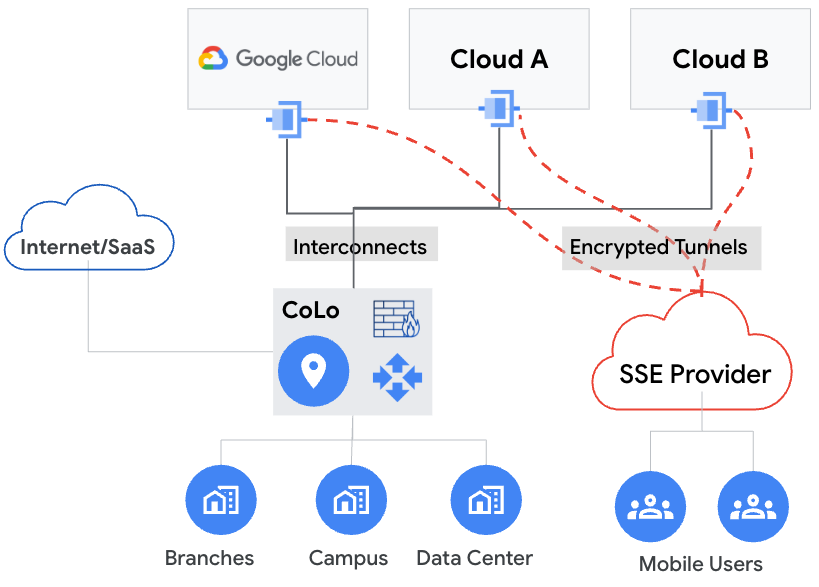

随着 SaaS 和远程办公的激增,保障现代混合型员工队伍的安全变得日益复杂。事实上,许多企业仍为本地和远程用户部署着不同的安全技术栈。对于本地部署 (尤其是在分支机构和园区),一种常见的方法是采用基于托管机房的架构,即区域分支机构通过 SD-WAN 头端设备或 VPN 集中器将流量汇聚到托管机房,再由防火墙保障用户流量的安全。然而,远程用户通常通过 SSE 连接,这导致远程用户和本地用户的安全策略执行不一致。

显而易见,为本地和远程用户访问公有和私有应用而管理不同的解决方案,对安全管理员来说是一项挑战。

**对于本地用户和应用:**

- 没有一种可扩展且经济高效的方式能将汇聚流量从托管机房发送到 SSE,因此企业只能继续使用防火墙来保障对公有和私有应用的访问。这导致了复杂的配置、漫长的上线流程以及昂贵的基础设施升级。

- 托管机房的防火墙需要按峰值容量和高可用性进行规划,这增加了总拥有成本 (Total Cost of Ownership, TCO)。

**对于远程用户:**

- SSE 和托管机房防火墙之间脱节的安全方法,造成了远程用户和本地用户安全状况的不一致。

- 使用 VPN 隧道或应用连接器来远程访问云资源会带来相当大的开销。这源于这些连接的性能限制以及管理大量隧道的运维复杂性,从而导致远程用户的延迟增加。

云优先时代呼唤更简洁、由云交付的安全方案,以摆脱传统本地路由的复杂性。至关重要的是,企业需要一种统一的云原生安全方法,能够在云、本地和 SaaS 环境中,为每个应用和用户提供一致的控制和策略。**使用 NCC Gateway 的 Cloud WAN 是首个为访问私有和公有应用的用户提供托管式安全服务边缘 (SSE) 集成的主要云解决方案**。通过与 Palo Alto Networks Prisma Access 和 Broadcom Cloud SWG 等 SSE 解决方案的集成,NCC Gateway 为企业提供了一种简化的方法,让他们可以使用自己选择的提供商来保护其分布式员工和应用。

### **什么是 NCC Gateway?**

对于管理复杂混合云和多云环境的组织而言,Google Cloud 的网络连接中心长期以来一直借助 Google 的全球基础设施提供简化、统一的管理体验。现在,我们激动地宣布一项新的演进,通过 NCC Gateway 将安全性提升到一个新的水平。

想象一个统一的安全解决方案,它能保护您的所有用户,无论他们身在何处或如何连接——无论是通过 Cloud Interconnect、SD-WAN、Cloud VPN,甚至是公共互联网。借助 NCC Gateway 对第三方 SSE 的托管式集成,您现在可以在整个分布式基础设施中安全地访问您的私有、公有和 Google Cloud API。

NCC Gateway 通过消除传统 IPSec 隧道管理和流量导向的复杂性来实现这一切,从而能够快速地将分支机构接入,并帮助优化高带宽应用的性能。这确保了用户流量能够安全地通过所选的 SSE 技术栈进行路由,同时在 Google Cloud 的私有网络内保持隐私和完整性,从而最大限度地减少延迟并提升整体用户体验。

### **关键用例**

以下是 NCC Gateway 简化网络安全并提升性能的三个关键用例:

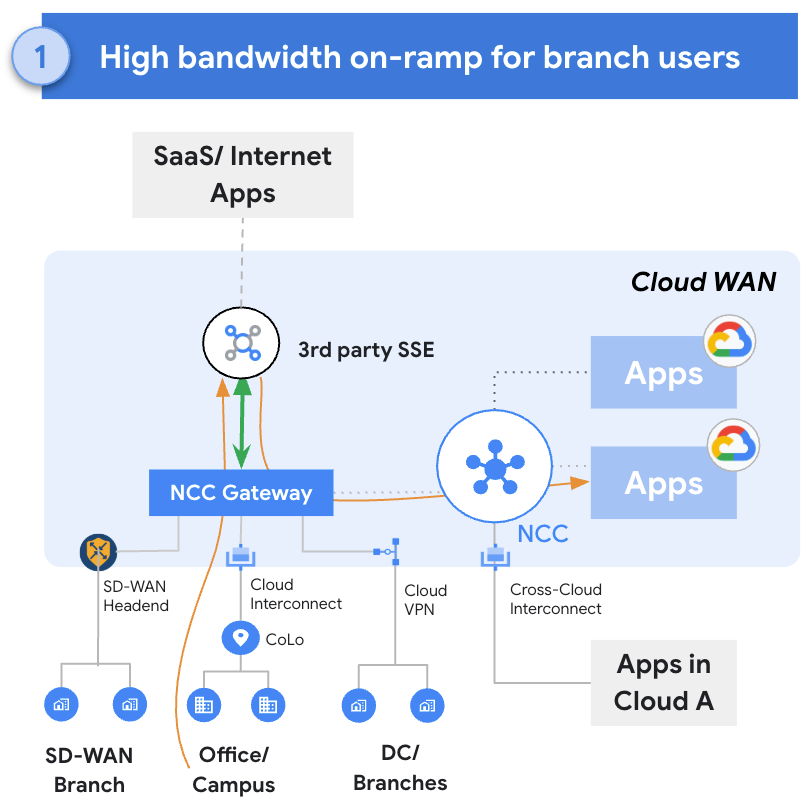

**1. 为分支用户提供简化、高带宽的接入通道**

NCC Gateway 为通过 10 或 100 Gbps Cloud Interconnect 连接的分支用户提供了一个高性能的接入通道,这相比于单千兆比特的 IPsec 隧道有了显著提升。这确保了专用的高吞吐量连接,以实现最佳的应用性能。然后,在经过 SSE 检查后,流量被高效地路由到互联网上的公有应用、通过 Google 骨干网路由到私有应用,或通过 [Cross-Cloud Interconnect](https://cloud.google.com/network-connectivity/docs/interconnect/concepts/cci-overview) 路由到其他云中的应用。

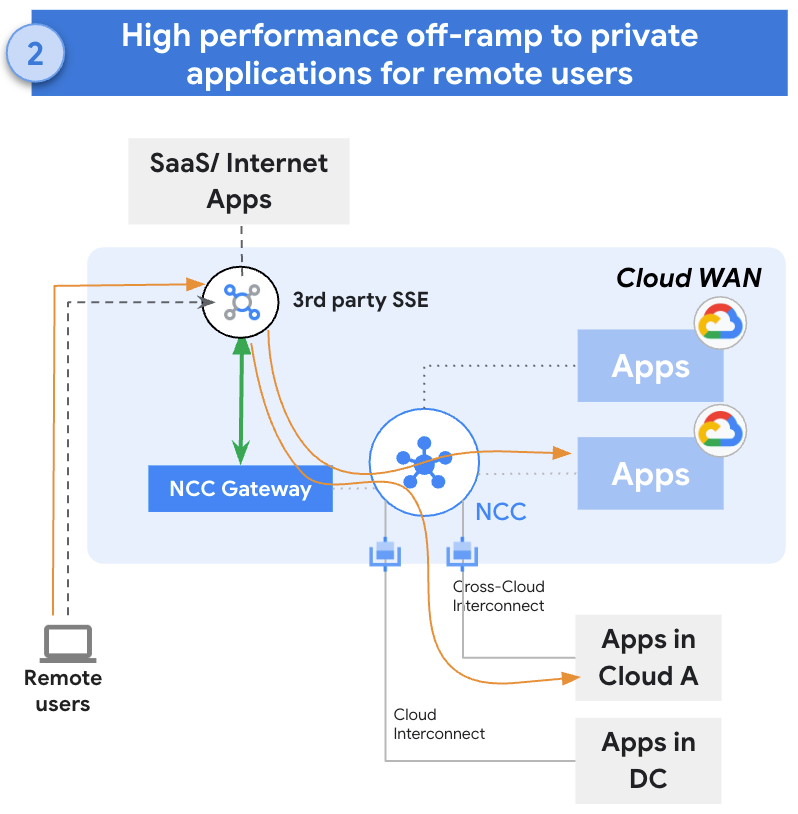

**2. 为远程用户提供通往私有应用的高性能私有出口**

NCC Gateway 将第三方 SSE 技术栈原生集成到 Google Cloud 的私有骨干网中。这消除了基于互联网加密的需求,同时以更高的性能保持了隐私和完整性。对于在其他云中运行的应用,客户可以利用 Cross-Cloud Interconnect 的专用带宽私有连接,并享有服务等级协议 (SLA) 的保障。

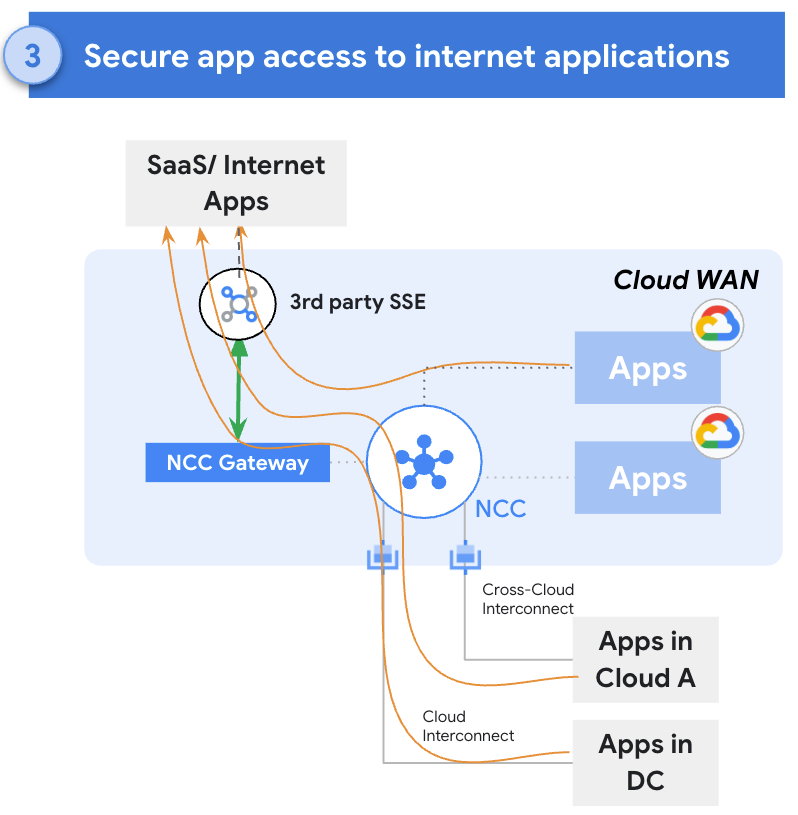

**3. 受保护的应用互联网访问**

NCC Gateway 为本地或其他云中的用户和应用提供统一的安全互联网网关,同时以最少的配置提供简化的多千兆比特接入,消除了复杂的隧道管理,并实现了快速、安全的部署。对于发往互联网的 SaaS 流量,Google 的 [Premium Tier 网络](https://cloud.google.com/network-tiers/docs/overview#premium_tier) 会将数据发送到最佳对等位置,以实现优化和安全的访问。

### **Cloud WAN 与 NCC Gateway 的主要优势**

将 NCC Gateway 添加到 Cloud WAN 带来了诸多优势:

- **统一的安全状况:** 通过整合您的安全技术栈并最小化攻击面来增强您的安全状况。NCC Gateway 通过 Cloud WAN 实施一致的入站和出站安全策略,为您首选的 SSE 提供商的所有用户 (无论其位置或设备如何) 提供统一的安全体验。

- **改善的应用体验:** 借助我们的优质骨干网和原生加密,为 SaaS 和私有应用提供更低延迟的卓越用户体验。与公共互联网相比,Cloud WAN 可将性能提升高达 40%。¹

- **降低成本:** 通过简化多云连接并采用基于消费的模型,实现显著的成本节约。与客户自管的 WAN 解决方案相比,Cloud WAN 可将总拥有成本 (TCO) 降低多达 40%。²

### **合作伙伴的声音**

以下是我们的 SSE 合作伙伴对 NCC Gateway 集成的评价。

**Palo Alto Networks:**

“Prisma SASE 与 Cloud WAN 的集成,为客户开启了新的可能性,为大型分支机构和园区提供了接入 Prisma Access 的高带宽通道,同时提供高性能的私有出口,以优化对 Google Cloud 或任何其他云中私有应用的安全访问。” - Anupam Upadhyaya,Palo Alto Networks 产品管理副总裁

**Broadcom:**

“在一个企业要求以线路速度提供尖端安全的时代,我们很自豪能与 Google Cloud 合作,提供一个改变游戏规则的解决方案:通过 Symantec Cloud SWG Express Connect 将 Symantec 安全服务边缘 (SSE) 原生集成到 Cloud WAN 中。这为我们的共同客户提供了一条通往关键数据的安全快车道,并能无缝访问世界一流的 AI 功能。这是我们致力于将企业级安全带给所有人的使命中又一个重要步骤。” - Jason Rolleston,Broadcom 企业安全事业部总经理

### **了解更多**

成为首批体验 NCC Gateway 强大功能的用户之一,该功能将于 25 年第二季度推出预览版。您可以在 [Cross-Cloud Network](https://cloud.google.com/solutions/cross-cloud-network?e=0#secure-access-for-hybrid-workforce) 解决方案页面上了解有关 Cloud WAN 的更多信息。

* * *

*1. 在测试期间,当流量通过 Cross-Cloud Network 传输到目标时,网络延迟比通过公共互联网传输到同一目标的流量低 40% 以上。*

*2. 该架构包括 SD-WAN 和第三方防火墙,并将使用多站点托管设施的客户自管 WAN 与由 Google Cloud 管理和托管的 WAN 进行了比较。*

发布于

- [网络](https://cloud.google.com/blog/products/networking)

- [安全与身份认证](https://cloud.google.com/blog/products/identity-security)

<!-- AI_TASK_END: AI全文翻译 -->