**发布时间:** 2025-09-24

**厂商:** AZURE

**类型:** TECH-BLOG

**原始链接:** https://techcommunity.microsoft.com/blog/azurenetworkingblog/using-application-gateway-to-secure-access-to-the-azure-openai-service-customer-/4456696

---

<!-- AI_TASK_START: AI标题翻译 -->

[解决方案] 使用 Application Gateway 安全访问 Azure OpenAI 服务:客户成功案例

<!-- AI_TASK_END: AI标题翻译 -->

<!-- AI_TASK_START: AI竞争分析 -->

# 解决方案分析

## 解决方案概述

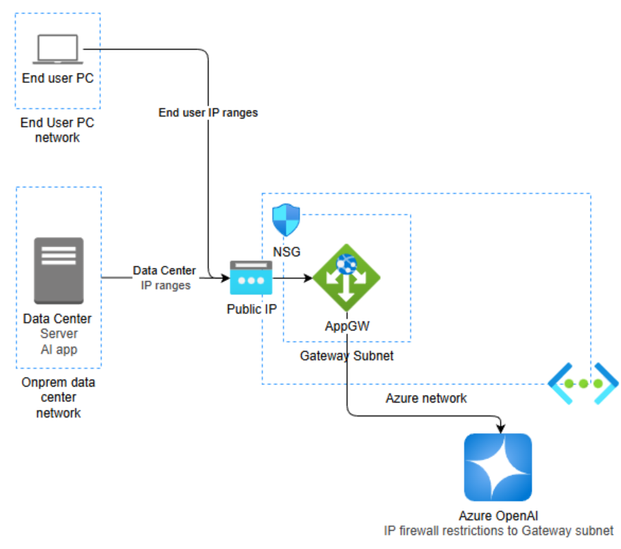

该解决方案旨在为**本地环境 (On-premises)** 的生成式 AI 应用提供一个安全访问 **Azure OpenAI** 服务的架构。核心挑战在于客户缺乏成熟的云基础设施,如**私有网络连接** (Site-to-Site VPN 或 ExpressRoute) 和完整的**企业级登陆区 (ESLZ)**,同时又必须满足严格的安全与治理要求,禁止对 Azure OpenAI 进行任何形式的公网直接访问。

此方案利用 **Azure Application Gateway** 作为核心组件,充当一个面向公网的**反向代理**和 **Web 应用程序防火墙 (WAF)**,为发往 Azure OpenAI 的流量建立一个安全、可控的统一入口。通过多层安全控制(NSG、WAF、服务级防火墙),该方案在不依赖私有网络的情况下,实现了企业级的安全访问。

## 实施步骤

1. **网络基础设施配置**

- 在 Azure 中创建**虚拟网络 (VNet)** 和专用子网,用于托管 Application Gateway。

- 配置**网络安全组 (NSG)** 以实现 L4 流量过滤:

- **入站规则**:仅允许来自客户本地数据中心和用户机器的特定 IP CIDR 范围的 HTTPS (443) 流量。

- **出站规则**:允许子网访问 `AzureCloud.<region>` 服务标签的 HTTPS 端口。由于 Azure OpenAI 当时没有专用的服务标签,这是一个必要的变通方法。

2. **部署与配置 Application Gateway**

- 部署 **Application Gateway v2** 并为其关联一个**公共 IP 地址**。

- 配置 **HTTPS 监听器**,并上传由客户**内部证书颁发机构 (CA)** 签发的 SSL 证书。Application Gateway 将使用此证书对传入流量进行 **SSL 终止**。

- 启用 **Web 应用程序防火墙 (WAF)** 功能,对解密后的流量进行安全扫描和威胁防护。

- 配置后端池,指向 Azure OpenAI 服务的 FQDN。关键设置是**重写后端主机名**,确保请求能被 Azure OpenAI 正确识别和处理。

- 创建一个**自定义健康探测**。由于 Azure OpenAI 没有标准的健康检查端点,该探测被配置为将 `404 Not Found` 响应视为健康状态,以确保网关能够正确判断后端服务的可用性。

3. **配置 Azure OpenAI 服务**

- 在 Azure OpenAI 服务的网络设置中,启用 **IP 防火墙**。

- 将防火墙规则设置为**仅允许**来自 Application Gateway 所在子网的流量。这一步至关重要,它阻止了除 Application Gateway 之外的任何直接访问,形成了安全闭环。

## 方案客户价值

- **快速实现安全合规**

- 在无私有专线的情况下,通过构建一个安全的代理层,快速满足了企业对敏感服务(如 OpenAI)的访问控制和安全审计要求。

- **构建多层深度防御体系**

- **NSG** 在网络层(L4)基于 IP 和端口进行访问控制。

- **Application Gateway WAF** 在应用层(L7)提供威胁防护。

- **Azure OpenAI 内置防火墙** 在服务层提供最终的访问隔离。

- 通过 **SSL 终止和重加密**,实现了对流量的深度检查和端到端加密。

- **简化架构并降低前期成本**

- 避免了部署复杂的 **Hub-Spoke 网络拓扑**、私有 DNS 解析器或完整企业级登陆区 (ESLZ) 所需的时间和资源投入,尤其适用于云采用的早期阶段或敏捷项目。

- **统一的访问入口与策略管理**

- Application Gateway 成为访问 Azure OpenAI 的唯一入口,简化了安全策略、SSL 证书和流量日志的集中管理。

## 涉及的相关产品

- **Azure Application Gateway**

- 扮演 L7 反向代理、WAF 和 SSL 终止点的核心角色。

- **Azure OpenAI**

- 解决方案的目标服务,提供大语言模型 (LLM) 能力。

- **Azure Virtual Network (VNet)**

- 为 Application Gateway 提供一个隔离且受控的网络环境。

- **Network Security Group (NSG)**

- 提供 L4 状态防火墙功能,用于精细化的网络流量过滤。

- **Public IP**

- 为 Application Gateway 提供一个面向公网的、可供本地环境访问的入口点。

## 技术评估

- **优势**

- **架构轻量且务实**:该方案是一个典型的“战术性”架构,在基础设施不完善的限制条件下,提供了一个高效、安全的解决方案,展示了云原生网络服务的灵活性。

- **安全性强**:通过组合使用 NSG、WAF 和服务级防火墙,构建了有效的纵深防御体系,满足了企业对安全性的高要求。

- **部署快速**:相较于建立 ExpressRoute 或复杂的登陆区,此方案的部署周期更短,能更快地支持业务创新。

- **可能的限制**

- **对公网的依赖**:整体性能和稳定性受制于公共互联网的质量,与私有专线相比可能存在更高的网络延迟和不确定性。

- **扩展性考量**:对于需要访问多个后端服务的大规模复杂场景,一个完整的 Hub-Spoke 架构和私有连接(如 ExpressRoute)仍然是更具战略性的长期选择。

<!-- AI_TASK_END: AI竞争分析 -->

<!-- AI_TASK_START: AI全文翻译 -->

# 使用应用网关保护对 Azure OpenAI 服务的访问:客户成功案例

**原始链接:** [https://techcommunity.microsoft.com/blog/azurenetworkingblog/using-application-gateway-to-secure-access-to-the-azure-openai-service-customer-/4456696](https://techcommunity.microsoft.com/blog/azurenetworkingblog/using-application-gateway-to-secure-access-to-the-azure-openai-service-customer-/4456696)

**发布时间:** 2025-09-24

**厂商:** AZURE

**类型:** TECH-BLOG

---

Azure 网络博客

# 使用应用网关保护对 Azure OpenAI 服务的访问:客户成功案例

2025 年 9 月 25 日

#### **简介**

一家大型企业客户着手使用 Azure OpenAI 构建一个生成式 AI (Generative AI) 应用程序。虽然该应用程序将部署在本地 (on-premises),但客户希望利用 Azure OpenAI 提供的最新大语言模型 (LLMs)。然而,他们面临一个关键挑战:如何在没有私有网络连接或完整的 Azure 登陆区域的情况下,从本地环境安全地访问 Azure OpenAI。

这篇博客文章将详细介绍客户如何通过在 Azure OpenAI 前端使用应用网关 (Application Gateway) 作为反向代理 (reverse proxy),并结合其他 Azure 服务,来克服这些限制,从而满足其安全和治理要求。

#### **客户环境与挑战**

客户的环境缺少以下要素:

- 私有网络连接 (没有站点到站点 VPN (Site-to-Site VPN) 或 ExpressRoute)。这是因为他们使用的是一个新的 Azure Government 环境,并且尚未建立云运营团队。

- 常见的网络拓扑,如虚拟广域网 (Virtual WAN) 和中心辐射型网络设计 (Hub-Spoke network design)。

- 一套完整的通用基础设施企业级登陆区域 (ESLZ) ([链接](https://learn.microsoft.com/en-us/azure/cloud-adoption-framework/ready/enterprise-scale/))。

- 安全组件,如私有 DNS 区域、DNS 解析器、API 管理 (API Management) 和防火墙。

这意味着他们无法使用私有终结点 (private endpoints) 或其他在成熟 Azure 环境中常见的标准安全控制措施。

安全性是不可妥协的。对 Azure OpenAI 的公共访问是不可接受的。客户需要:

- 将访问权限限制在来自本地用户设备和数据中心的特定 IP CIDR 范围。

- 限制与 Azure OpenAI 通信的端口。

- 部署一个具备 SSL 终止 (SSL termination) 和 Web 应用程序防火墙 (WAF) 功能的反向代理。

- 使用客户提供的 SSL 证书来保护流量安全。

#### **解决方案**

为了应对这些挑战,客户设计了一个安全的架构,使用了以下组件:

#### **关键 Azure 服务**

- **应用网关 (Application Gateway)** – 第 7 层反向代理、SSL 终止和 Web 应用程序防火墙 (WAF)。

- **公共 IP (Public IP)** – 允许客户的 IP 地址与 Azure IP 地址之间通过公共互联网进行通信。

- **虚拟网络 (Virtual Network)** – 用于在 Azure 中控制网络流量。

- **网络安全组 (NSG)** – 第 4 层网络控制,例如使用五元组信息 (源、源端口、目标、目标端口、协议) 控制端口号和服务标签。

- **Azure OpenAI** – 大语言模型 (LLM)。

**NSG 配置**

- 入站规则:仅允许来自特定 IP CIDR 范围和 HTTP(S) 端口的流量。

- 出站规则:以 HTTP(S) 端口为目标,指向 AzureCloud.<region> (目前尚无针对 Azure OpenAI 的服务标签)。

**应用网关设置**

- SSL 证书:由客户的本地证书颁发机构颁发。

- HTTPS 侦听器:使用本地证书进行 SSL 终止。

- 流量流向:

- 解密入站流量

- 使用 WAF 进行扫描

- 使用一个知名的 Azure CA 重新加密

- 覆盖后端主机名

- 自定义健康探测:配置为检测来自 Azure OpenAI 的 404 响应 (因为不存在健康检查终结点)。

**Azure OpenAI 配置**

- IP 防火墙限制:仅允许来自应用网关子网的流量。

#### **成果**

通过结合使用应用网关、NSG 和自定义 SSL 配置,客户成功地保护了其 Azure OpenAI 部署——而无需完整的企业级登陆区域或私有连接。这种方法使他们能够在推进其生成式 AI 应用的同时,保持企业级的安全性和治理水平。

更新于 2025 年 9 月 24 日

版本 1.0

<!-- AI_TASK_END: AI全文翻译 -->