**发布时间:** 2025-11-21

**厂商:** AWS

**类型:** BLOG

**原始链接:** https://aws.amazon.com/blogs/networking-and-content-delivery/aws-site-to-site-vpn-and-eero-make-remote-connectivity-for-distributed-sites-simpler/

---

<!-- AI_TASK_START: AI标题翻译 -->

[解决方案] 使用 AWS Site-to-Site VPN 和 eero 简化分布式站点的远程连接

<!-- AI_TASK_END: AI标题翻译 -->

<!-- AI_TASK_START: AI竞争分析 -->

# 解决方案分析

## 解决方案概述

该解决方案通过深度集成 **AWS Site-to-Site VPN** 服务与亚马逊旗下 **eero** 公司的智能网络设备,旨在为拥有大量分布式站点的企业提供一种**高度简化**和**自动化**的安全云连接方案。其核心目标是解决传统分支机构接入云端时面临的配置复杂、部署周期长、需要现场专业网络工程师等痛点。该方案适用于零售连锁、小型办公室/家庭办公室 (SOHO)、远程诊所等场景,通过 **eero Insight** 云管理平台,用户只需点击几下即可为远程站点建立到 **AWS Transit Gateway** 或 **AWS Cloud WAN** 的 **IPSec VPN** 隧道,实现“零接触部署”。技术原理在于,eero Insight 平台作为一个控制平面,通过用户授予的 **IAM** 权限,自动化调用 AWS API 来创建和管理所有必需的云端资源(如客户网关、VPN连接、网络附件),而现场的 eero 设备则自动处理复杂的 **IKE 密钥交换**和 **BGP 路由协议**协商,从而将复杂的网络配置过程完全抽象化。

## 实施步骤

1. **授予 IAM 权限以实现自动化配置**

- 在用户的 AWS 账户中创建一个新的 **IAM 角色**。eero Insight 控制台会提供预先定义好的**信任策略 (Trust Policy)**和**内联策略 (Inline Policy)** JSON 文本。

- 信任策略允许 eero 的 AWS 账户代入该角色,并使用 `ExternalId` (即用户的 eero 网络ID) 作为安全条件,确保请求的合法性。

- 内联策略授予了创建和管理 VPN 连接、客户网关、TGW/Cloud WAN 附件以及证书等资源的必要权限。

- 将创建好的 IAM 角色的 ARN 粘贴回 eero Insight 控制台,完成账户关联。

2. **通过 eero Insight 控制台配置 VPN 连接**

- 在 eero Insight 的网络设置中,选择“Configure Site-to-Site VPN”。

- **选择云端端点**:指定 VPN 连接的目标是 **AWS Transit Gateway** 还是 **AWS Cloud WAN**。

- **定义连接参数**:

- 选择将在其上终止 VPN 的 **AWS 区域**及具体的 **Transit Gateway ID** 或 **Cloud WAN 核心网络 ID**。

- 选择认证方式:**预共享密钥 (PSK)** 或**基于证书**。若选择后者,eero 会自动管理证书生命周期。

- 配置路由:可选择启用 **BGP** 进行动态路由宣告,并配置本地 **ASN**。支持**分割隧道 (Split Tunneling)**,允许指定部分流量直通互联网。

3. **自动部署与连接验证**

- 点击“Connect”后,eero Insight 平台将自动在用户的 AWS 账户中创建所有必需的资源。

- 几分钟后,VPN 隧道将建立成功。用户可以在 eero Insight 仪表板和 AWS 管理控制台中同时监控 VPN 隧道的在线状态、链路健康状况和 BGP 状态。

## 方案客户价值

- **显著降低技术门槛和人力成本**:无需派遣专业的网络工程师到现场,普通员工只需为 eero 设备通电联网即可。所有复杂的 VPN 配置都通过云端图形化界面完成,实现了**“零接触部署” (Zero-Touch Provisioning)**。

- **加速业务部署与扩张**:将新站点接入云端的时间从数天或数周缩短至几分钟,极大地提升了业务的敏捷性,尤其适合快速扩张的连锁业务。

- **实现集中化与规模化管理**:网络团队可通过单一的 **eero Insight** 仪表板,对成百上千个站点的网络连接进行统一的配置、监控和管理,大幅降低了运维复杂度。

- **提升网络可靠性与韧性**:eero 设备支持**双 WAN (Dual-WAN)** 故障切换功能。当主互联网链路中断时,流量会自动切换到备用连接,确保远程站点与 AWS 之间连接的业务连续性。

## 涉及的相关产品

- **AWS Site-to-Site VPN**:提供安全、托管的 IPSec VPN 连接服务,是该方案的核心云端组件。

- **eero & eero Insight**:eero 是部署在远程站点的硬件设备,作为本地网络的网关和 VPN 客户端。eero Insight 是其配套的云端集中管理平台,是此方案的配置和监控入口。

- **AWS Transit Gateway**:作为云中网络路由器,用于连接 VPC 和本地网络,是 VPN 连接在 AWS 上的一个主要汇聚点。

- **AWS Cloud WAN**:用于构建全球统一网络的托管服务,适用于更复杂的全球组网场景,是 VPN 连接的另一个高级汇聚点。

- **AWS IAM (Identity and Access Management)**:用于安全地授权 eero 平台在用户 AWS 账户中自动化管理网络资源。

## 技术评估

- **优势**

- **高度自动化与简化**:将传统 VPN 部署中涉及的隧道参数配置、IKE/IPSec 协商、BGP 邻居建立等复杂步骤完全自动化,用户体验极为流畅,显著降低了出错率。

- **深度原生集成**:与 AWS 核心网络服务(TGW, Cloud WAN)无缝集成,提供了比第三方 SD-WAN 解决方案更原生的云连接体验和统一的可见性。

- **卓越的可扩展性**:该方案的架构非常适合需要快速、低成本地连接大量小型站点的场景,解决了传统企业级 VPN 方案在规模化部署下面临的成本和管理难题。

- **局限性**

- **不支持 VGW**:该集成方案不支持将 VPN 连接终止在传统的**虚拟专用网关 (VGW)** 上,客户必须采用 Transit Gateway 或 Cloud WAN 架构。

- **公网 IP 限制**:当使用 **PSK** 认证时,要求远程站点必须拥有一个固定的公网 IP 地址,这对于某些使用动态 IP 的小型站点可能是一个挑战。

- **功能约束**:在与 AWS Cloud WAN 集成时,自动创建的 VPN 附件仅支持 `Name` 标签,这可能会限制依赖丰富标签进行自动化管理的**附件策略 (Attachment Policies)** 的应用。

- **区域可用性**:基于证书的 VPN 认证功能并非在所有 AWS 区域都得到支持,用户在选择认证方式时需核对区域支持列表。

<!-- AI_TASK_END: AI竞争分析 -->

<!-- AI_TASK_START: AI全文翻译 -->

# AWS Site-to-Site VPN 与 eero 简化分布式站点的远程连接

**原始链接:** [https://aws.amazon.com/blogs/networking-and-content-delivery/aws-site-to-site-vpn-and-eero-make-remote-connectivity-for-distributed-sites-simpler/](https://aws.amazon.com/blogs/networking-and-content-delivery/aws-site-to-site-vpn-and-eero-make-remote-connectivity-for-distributed-sites-simpler/)

**发布时间:** 2025-11-21

**厂商:** AWS

**类型:** BLOG

---

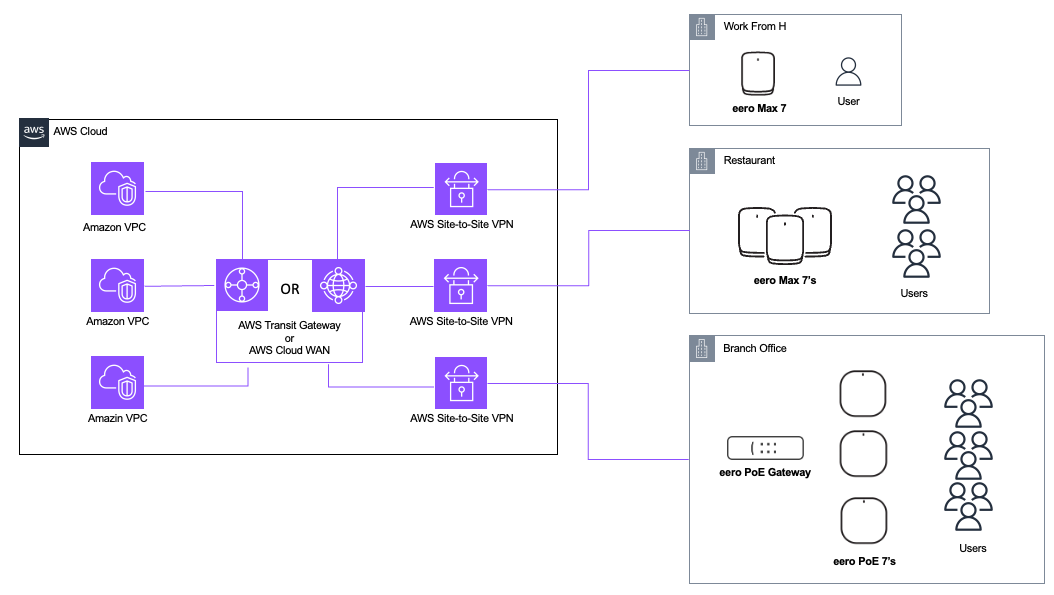

[Amazon Web Services](https://aws.amazon.com/) (AWS) 正在与 [eero](https://eero.com/) 合作,旨在让组织能够更简单、更便捷地在远程站点和 AWS 之间建立安全连接,整个过程只需几次点击即可完成。通过将 [AWS Site-to-Site VPN](https://aws.amazon.com/vpn/site-to-site-vpn/) 与 eero 的设备集成,组织能够更快、更高效地扩展多个地点的站点连接,而无需具备网络专业知识的现场技术人员。

在本文中,我们将探讨此集成简化配置和运维的常见用例,然后逐步介绍如何配置 AWS 和 eero 账户以及创建 VPN 连接。

AWS Site-to-Site VPN 是一项完全托管的服务,允许您在数据中心或分支机构与您的 AWS 资源之间创建安全的 IPSec VPN 连接。它为各种工作负载提供关键连接:将本地工作负载连接到云、将设备连接到云以及提供加密通信。eero 作为一家 Amazon 旗下的公司,其创立初衷是让 WiFi 和网络达到应有的水平:快速、可靠、安全,最重要的是易于使用。eero 为住宅、企业和服务提供商提供全面的硬件和服务组合,全球已部署数千万台 eero 设备。eero 还提供 eero Insight 用于集中式设备群和站点管理,具备远程管理、拓扑历史、数据流、事件、建议、客户端健康状况和网络健康监控等高级功能。

# AWS Site-to-Site VPN 与 eero – 用例

通过此集成,eero 帮助消除了网络的复杂性:无需隧道配置,无需命令行 (CLI),也无需本地专业知识。您可以在几分钟内建立到 [AWS Transit Gateway](https://aws.amazon.com/transit-gateway/) 或 [AWS Cloud WAN](https://aws.amazon.com/cloud-wan/) 的 Site-to-Site VPN 连接。您不再需要派遣网络工程师,只需通过 eero Insight 运送和配置 eero 设备,站点即可在几分钟内上线。此外,为了保证弹性,eero 支持双 WAN (Dual-WAN),如果主互联网链路发生故障,流量会自动故障切换到备用连接,无需人工干预即可保持站点连接。

- **无需网络知识即可完成新站点上线**。您可以将 eero 设备放置在您的网络和互联网接入之间,并通过 eero Insight 控制台或 [API](https://insight.eero.com/docs) (访问 API 文档需要 eero 账户) 配置 VPN 连接。设备将处理 VPN 的互联网密钥交换 (Internet Key Exchange / IKE) 协商和启动,以及 BGP (如果选择动态路由) 配置。

- **无需现场网络人员即可实现规模化的分支机构管理**。在处理大规模站点连接时,通常需要现场工程师来管理 VPN 连接配置。现在,本地团队只需在站点的网络中安装 eero 设备,中央网络团队就可以使用 eero Insight 仪表板来大规模管理连接。

- **简化站点搬迁时的 VPN 配置**。即使具备网络专业知识,站点搬迁也可能导致高昂的运维工作量,因为它需要从头开始执行所有网络配置。通过使用此集成,您可以缩短将新站点与您在 AWS 中的工作负载集成所需的时间。

- **通过单一仪表板实现运维简化和集中可见性**。eero Insight 仪表板为您的所有设备、站点和到 AWS 的 VPN 连接提供了集中的可见性。此外,您还可以获得与当前使用 [AWS Network Manager](https://docs.aws.amazon.com/network-manager/latest/tgwnm/what-are-global-networks.html) 相同的可观测性功能,例如指标、仪表板或事件。

# 开始使用

现在来展示构建 Site-to-Site VPN 连接是多么简单。在本例中,我们将演示如何将 eero 设备连接到 AWS Transit Gateway 和 AWS Cloud WAN。AWS 网络配置超出了本文的范围,但您可以查阅 [在 AWS Transit Gateway 中使用路由表](https://aws.amazon.com/blogs/architecture/field-notes-working-with-route-tables-in-aws-transit-gateway/) 一文或 [AWS Cloud WAN 蓝图](https://github.com/aws-samples/aws-cloud-wan-blueprints) 获取更多关于如何在各项服务中创建连接和路由的信息和示例。

第一步是将 eero 设备放置在您的站点——位于您的运营商客户终端设备 (Customer Premise Equipment / CPE) 和您的用户/设备之间。然后,在 eero Insight 仪表板中进行设置。配置完成后,提供 AWS IAM 权限并构建 VPN 连接。

*图 1: 使用 eero 设备连接到 AWS 的站点 (HLD)*

## 步骤 1: 授予 eero AWS IAM 权限以配置 AWS 资源

您需要授权 eero 代表您在您的 AWS 账户中配置 VPN 资源。Site-to-Site VPN 连接必须在拥有 AWS Transit Gateway 或 AWS Cloud WAN 核心网络的同一账户中配置。

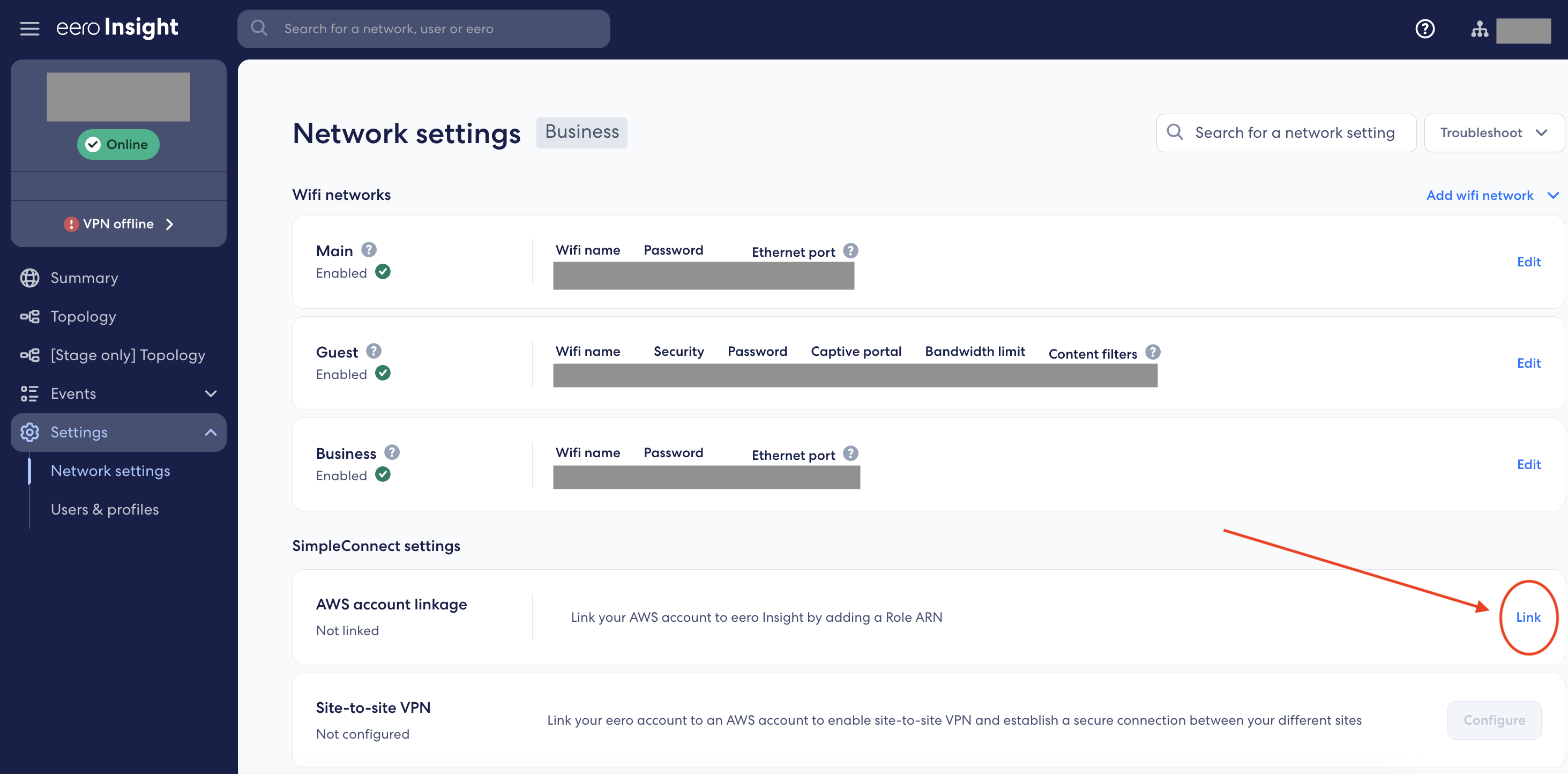

导航到 eero Insight 仪表板,在左侧菜单中选择 **Setting -> Network settings**,如图 2 所示。在 **SimpleConnect settings – AWS account linkage** 部分下,选择 **Link** 开始该过程。请注意,您需要在您的 AWS 账户中创建一个 [IAM 角色](https://docs.aws.amazon.com/IAM/latest/UserGuide/id_roles.html) 。

*图 2: eero Insight 仪表板 – 网络设置*

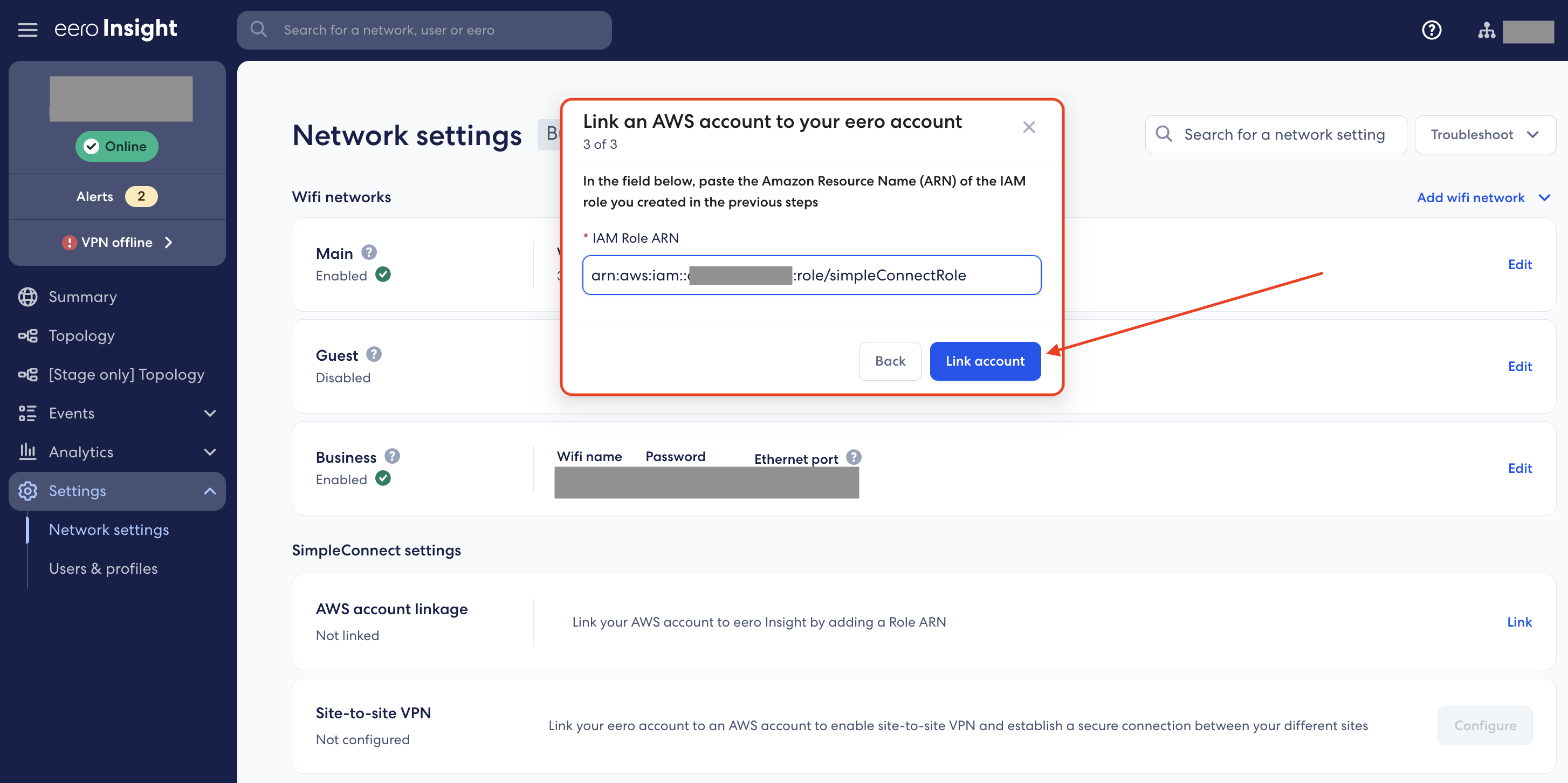

作为 AWS 账户关联流程的一部分,eero Insight 控制台会提供您在 AWS 账户中创建 IAM 角色所需的信任策略 (trust policy) 和内联策略 (inline policy)。获取它们后,请遵循标准的 AWS IAM 步骤:

- 使用 eero Insight 提供的 **信任策略** **[创建 IAM 角色](https://docs.aws.amazon.com/IAM/latest/UserGuide/id_roles_create_for-service.html)** 。下面您可以看到一个信任策略定义的示例。您将向 eero 用于控制平面操作的 AWS 账户授予权限。此外,为增强安全性,您会看到 `ExternalId` 条件。该值是您的 eero 网络 ID,因此只允许源自该网络的操作。在规模化 (多个站点) 的情况下,您需要使用您拥有的所有 eero 网络 ID (*站点 = eero 网络*) 更新此信任策略。

```json

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::XXXXXXXXXXXX:root"

},

"Action": "sts:AssumeRole",

"Condition": {

"StringEquals": {

"sts:ExternalId": [

"YYYYYYY"

]

}

}

}

]

}

```

- 使用 eero Insight 提供的 **内联策略** **[创建 IAM 策略](https://docs.aws.amazon.com/IAM/latest/UserGuide/access_policies_create.html)** ,然后将其附加到角色。您将允许 eero 管理 VPN 资源 (客户网关和 VPN 连接)、到 AWS Transit Gateway 和/或 AWS Cloud WAN 的挂载,以及 [AWS Certificate Manager](https://aws.amazon.com/certificate-manager/) (ACM) 资源 (如果使用基于证书的身份验证)。请注意,该策略定义允许对您 AWS 账户下的任何资源执行这些操作。如果您想添加精细控制,请添加您希望 eero 管理的特定资源的 Amazon 资源名称 (Amazon Resource Names / ARN)。

```json

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"acm-pca:DescribeCertificateAuthority",

"acm-pca:GetCertificate",

"acm-pca:GetCertificateAuthorityCsr",

"acm-pca:IssueCertificate",

"acm:DeleteCertificate",

"acm:DescribeCertificate",

"acm:ExportCertificate",

"acm:GetCertificate",

"acm:RequestCertificate",

"ec2:CreateCustomerGateway",

"ec2:CreateTags",

"ec2:CreateVpnConnection",

"ec2:DeleteCustomerGateway",

"ec2:DeleteVpnConnection",

"ec2:DescribeCustomerGateways",

"ec2:DescribeRegions",

"ec2:DescribeTransitGateways",

"ec2:DescribeVpnConnections",

"ec2:ModifyVpnConnection",

"iam:GetRolePolicy",

"iam:ListRolePolicies",

"networkmanager:CreateSiteToSiteVpnAttachment",

"networkmanager:DeleteAttachment",

"networkmanager:GetCoreNetwork",

"networkmanager:ListCoreNetworks",

"networkmanager:TagResource",

"ram:AcceptResourceShareInvitation",

"ram:GetResourceShareInvitations"

],

"Resource": [

"*"

],

"Effect": "Allow"

},

{

"Condition": {

"StringLike": {

"iam:AWSServiceName": "s2svpn.amazonaws.com"

}

},

"Action": "iam:CreateServiceLinkedRole",

"Resource": "*",

"Effect": "Allow"

}

]

}

```

创建 IAM 角色后,返回 eero Insight 并点击 **Link account** (如图 3 所示)。此时,eero 就可以代表您配置 Site-to-Site VPN 连接了。

*图 3: eero Insight 仪表板 – IAM 角色 ARN (关联账户过程)*

## 步骤 2: 配置 Site-to-Site VPN 连接

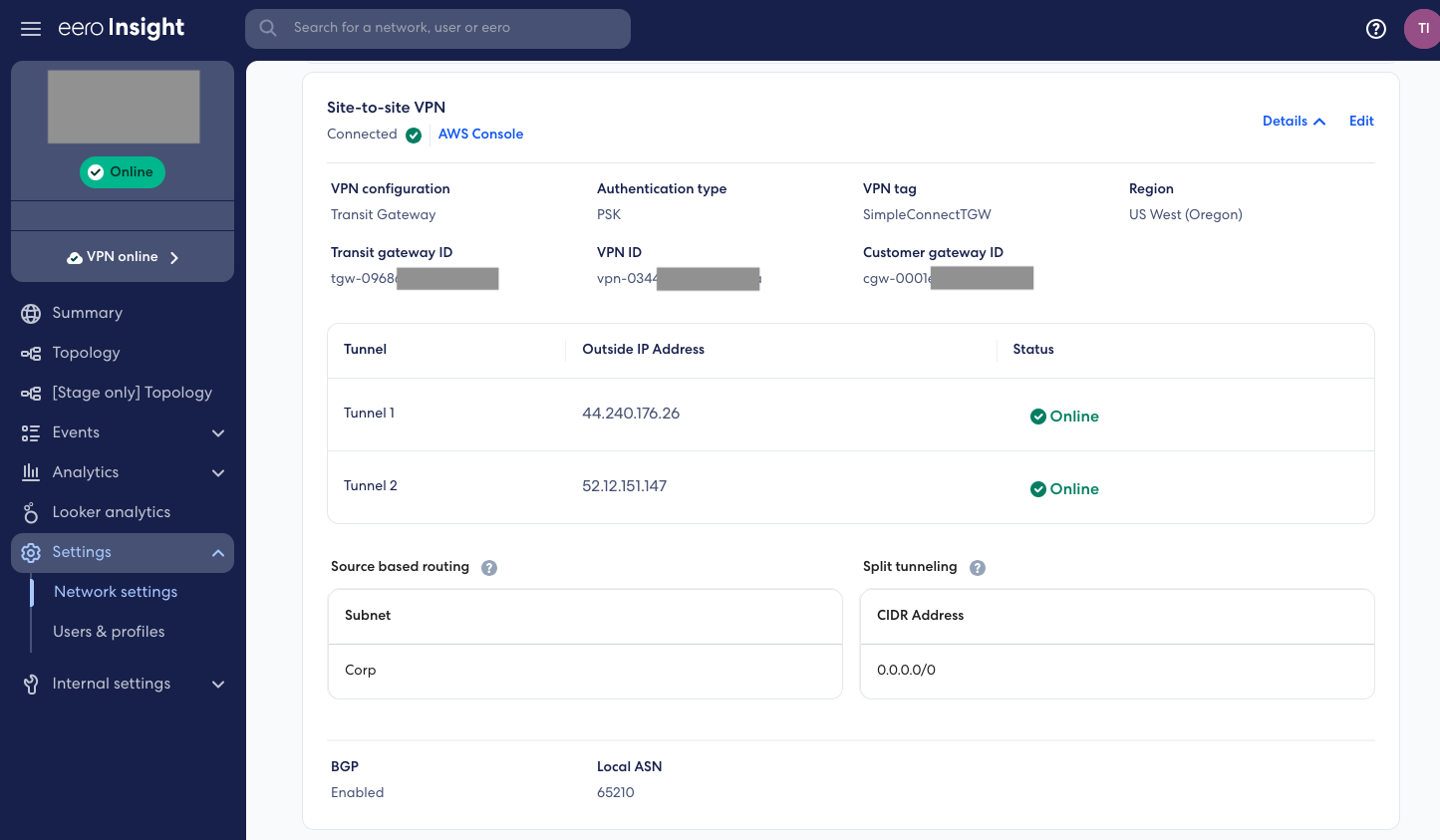

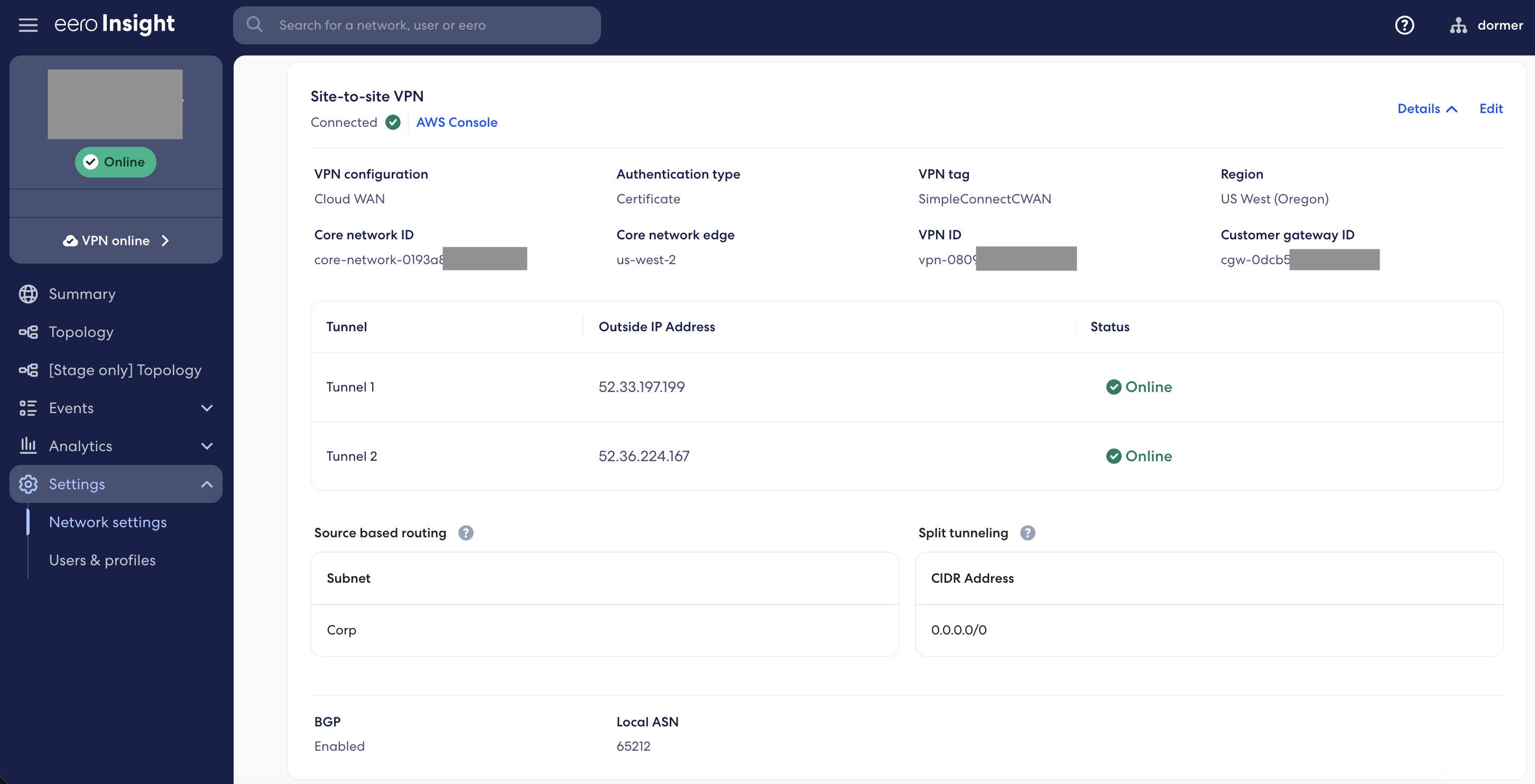

在本文开头,我们提到:“*只需几次点击即可建立到 AWS 的连接*”。现在让我们来证明这是准确的。在 eero Insight 控制台的 **Setting – Network setting** 仪表板中,点击 **SimpleConnet settings – Site-to-Site VPN** 下的 **Configure**。图 4 展示了如何配置到 AWS Transit Gateway 的 VPN 连接,而图 5 展示了如何为 AWS Cloud WAN 进行配置。

*图 4: eero Insight 仪表板 – 创建到 Transit Gateway 的 Site-to-Site VPN 连接*

*图 5: eero Insight 仪表板 – 创建到 Cloud WAN 的 Site-to-Site VPN 连接*

配置 VPN 时,您需要提供以下信息:

- **VPN 配置类型**:AWS Transit Gateway 或 AWS Cloud WAN。

- **区域**:VPN 连接将终止的 AWS 区域。

- **AWS Transit gateway / Core network ID**:

- 如果您选择 “Transit gateway”,控制台将列出所选区域中的所有 Transit Gateway。

- 如果您选择 “Cloud WAN”,您将看到 AWS 账户中可用的核心网络,并且需要指定 VPN 将终止的核心网络边缘 (Core Network Edge / CNE)。

- **身份验证**:[证书或预共享密钥](https://docs.aws.amazon.com/vpn/latest/s2svpn/vpn-tunnel-authentication-options.html) (Pre-Shared Key / PSK)。当您选择基于证书的选项时,eero 集成会管理证书。

- **基于源的路由 (Source based routing)**。在 eero 网络中,您可以配置不同的路由域以允许在您的站点中进行分段。指明哪些路由域应连接到 AWS。

- **(可选) VPN 标签**。

- **(可选) BGP – 本地 ASN**。您可以为 VPN 连接配置动态路由。启用 BGP 后,提供您想要使用的本地 ASN——它不能与 AWS 中使用的任何私有 ASN 重叠。

- **(可选) 分割隧道 (Split tunneling)**。您可以指定希望直接通过互联网而不是通过 VPN 连接发送的目的地。在本例中,我们配置了默认路由,以便只有通过 AWS Transit Gateway 或 AWS Cloud WAN 通告的路由才会通过 VPN 连接路由。

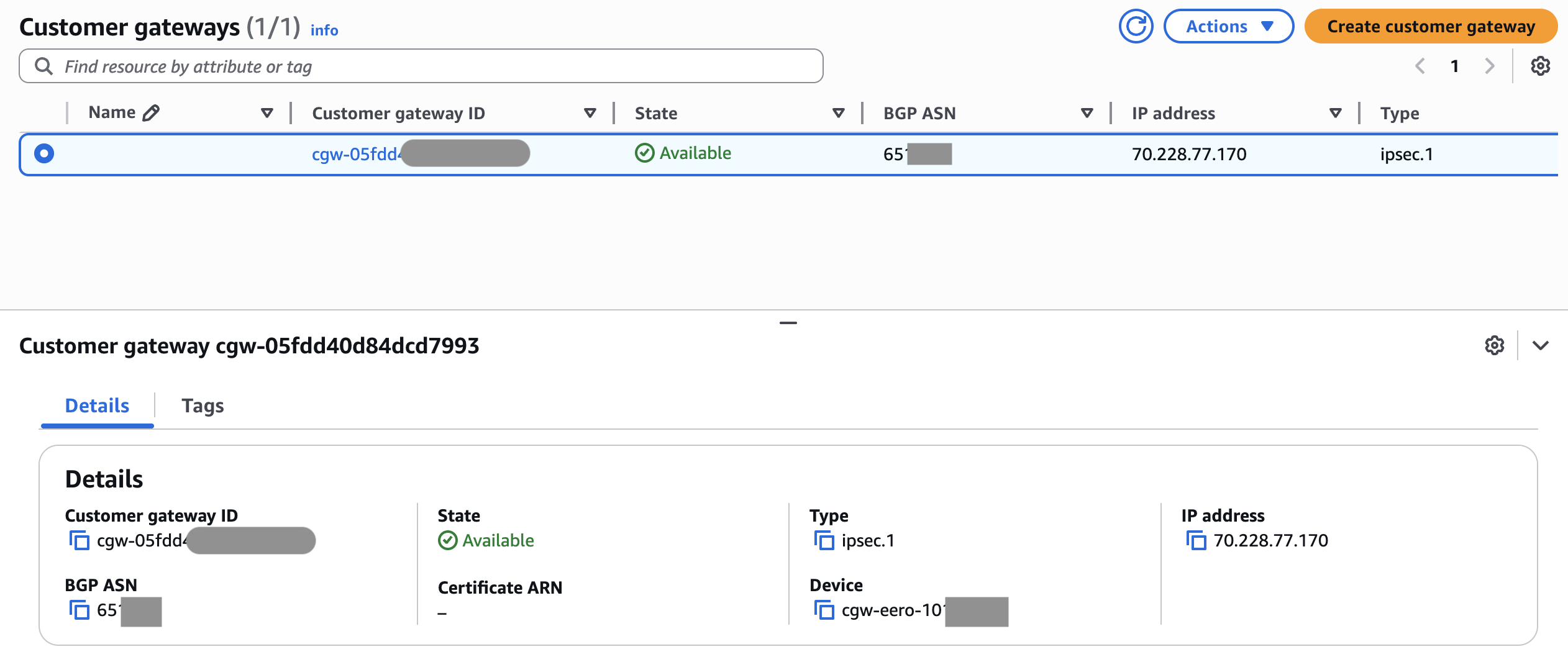

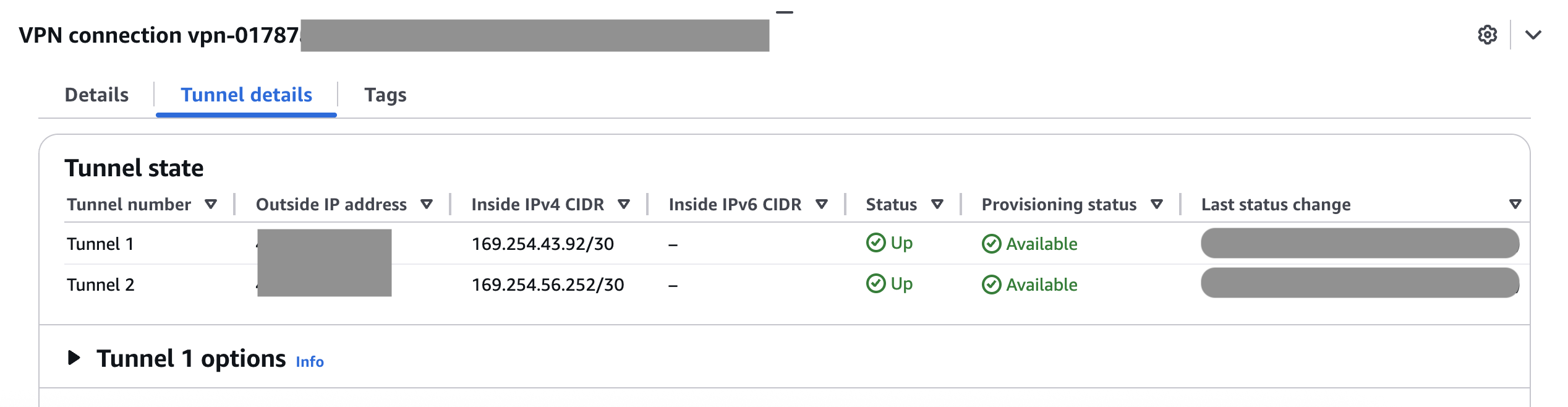

完成配置后,点击 **Connect**。您可以在 AWS 管理控制台或直接在 eero Insight 内部监控 VPN 隧道的状态——仪表板会显示所有站点的隧道状态、链路健康状况和连接状态。图 6 显示了 eero 代表您创建的客户网关和 VPN 连接 (到 Transit Gateway)。几分钟后,您应该会看到两个 VPN 隧道的在线状态。

*图 6: eero Insight 仪表板 – 到 Transit Gateway 的 Site-to-Site VPN*

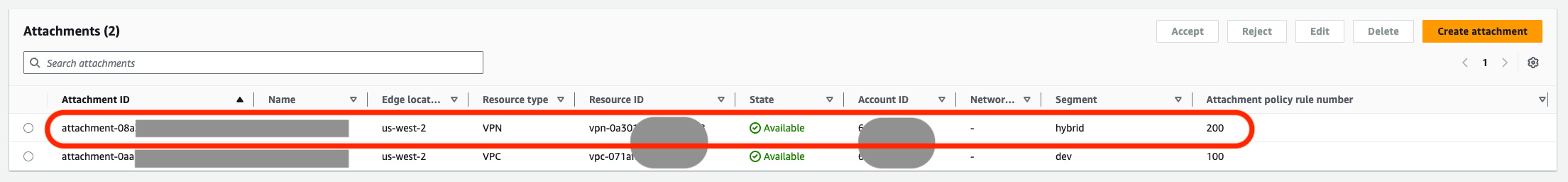

同样,图 7 显示了连接到 Cloud WAN 时创建的客户网关和 VPN 连接。

*图 7: eero Insight 仪表板 – 到 Cloud WAN 的 Site-to-Site VPN*

## 步骤 3: 在 AWS 中配置路由

现在是在 AWS 管理控制台中验证所有资源是否已按预期创建的时候了。图 8 和图 9 显示了客户网关和 VPN 连接。请注意,无论 AWS 终止端是什么,配置都保持相似。

*图 8: AWS 管理控制台 – 客户网关*

*图 9: AWS 管理控制台 – Site-to-Site VPN 连接 (隧道)*

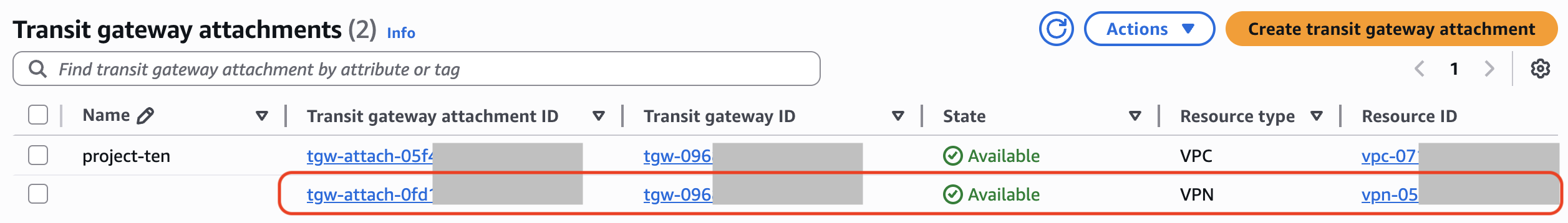

图 10 和图 11 显示了创建的 AWS Transit Gateway 和 AWS Cloud WAN 挂载。

*图 10: AWS 管理控制台 – Transit Gateway 挂载*

*图 11: AWS 管理控制台 – Cloud WAN 挂载*

# 注意事项

- AWS Site-to-Site VPN 的[配额](https://docs.aws.amazon.com/vpn/latest/s2svpn/vpn-limits.html) 不会因为此集成而改变。请注意,不支持将 VPN 终止到虚拟专用网关 (Virtual private gateway / VGW)。

- 当配置到 AWS Cloud WAN 的 VPN 连接时,除了 `Name` 之外,您无法配置任何其他标签。在使用[挂载策略](https://docs.aws.amazon.com/network-manager/latest/cloudwan/cloudwan-policy-attachments.html) (attachment policies) 构建挂载关联时请考虑这一点——您可以使用挂载类型条件。

- 对于 PSK 身份验证,您的远程站点必须具有固定的公网 IP 地址。

- 验证您的 AWS 区域是否支持基于证书的 VPN 身份验证。

# 结论

AWS 与 eero 的集成通过自动化创建和配置到 AWS Transit Gateway 或 AWS Cloud WAN 的 AWS Site-to-Site VPN,帮助简化了您的站点到 AWS 的混合连接。无论您在现场的网络专业知识有限或完全没有,还是有大量站点需要连接,或者两者兼而有之,此集成都能让您更快地将站点接入 AWS 并建立云连接。

要了解有关此集成的更多信息,请查看 [eero 文档](https://support.eero.com/hc/en-us/articles/42827838351899-AWS-Account-and-VPN-Configuration) 。有关 AWS Site-to-Site VPN 的更多信息,请查看 [AWS 服务页面](https://aws.amazon.com/vpn/site-to-site-vpn/) 和 [AWS 文档](https://docs.aws.amazon.com/vpn/latest/s2svpn/VPC_VPN.html) 。

## 关于作者

### Mark Sieglock

Mark Sieglock 担任 Amazon 旗下公司 eero 的软件与服务执行副总裁。eero 通过在 28 个国家的数千万家庭和企业中提供快速、可靠和安全的连接,让技术“就是好用”。Mark 于 2015 年加入,帮助 eero 推出了首批产品。

### Tim Dormer

Tim 是 eero 的高级解决方案架构师,也是一位云网络倡导者,热衷于帮助客户驾驭其数字化转型。凭借在网络、无线和云技术方面的实践专业知识,他与客户紧密合作,构建可扩展、经济高效的基础设施,确保从消费者到云的可靠连接。在不设计解决方案或优化无线网络时,他会和家人一起探索远足小径,或者乐观地尝试在他当地的攀岩馆解决抱石问题——通常热情多于成功。

### Pablo Sánchez Carmona

Pablo 是 AWS 的高级网络专家解决方案架构师,他帮助客户设计安全、有弹性和经济高效的网络。在不谈论网络时,Pablo 会打篮球或玩电子游戏。他拥有瑞典皇家理工学院 (KTH) 的电气工程理学硕士学位,以及加泰罗尼亚理工大学 (UPC) 的电信工程硕士学位。

<!-- AI_TASK_END: AI全文翻译 -->