**发布时间:** 2025-11-20

**厂商:** AWS

**类型:** BLOG

**原始链接:** https://aws.amazon.com/blogs/networking-and-content-delivery/aws-cloud-wan-routing-policy-fine-grained-controls-for-your-global-network-part-1/

---

<!-- AI_TASK_START: AI标题翻译 -->

[新产品/新功能] AWS Cloud WAN 路由策略:精细化控制您的全球网络(第一部分)

<!-- AI_TASK_END: AI标题翻译 -->

<!-- AI_TASK_START: AI竞争分析 -->

# 产品功能分析

## 新功能/新产品概述

**AWS Cloud WAN 路由策略**是一项新功能,旨在为使用 **AWS Cloud WAN** 的客户提供对其全球网络流量路由的精细化控制。该功能允许用户实施复杂的路由控制策略,以优化网络性能、提升混合云架构的弹性并满足大规模网络中的复杂路由需求。

- **核心定义与目标**:通过引入基于策略的路由管理,用户可以超越基本的动态路由传播,实现对路由的过滤、汇总和路径操纵。其核心目标是让云上全球网络的管理体验接近于传统企业级路由器的强大功能,同时保持云原生服务的简易性。

- **技术原理**:该功能通过一个由有序`匹配-行动`规则组成的策略引擎工作。用户可以定义路由策略,并在网络的多个关键节点应用它们,包括 **Cloud WAN** 的附件(Attachments)、跨网络分段(Segments)以及跨区域的核心网络对等连接(**CNE-to-CNE** peering)。策略可以根据路由前缀或 **BGP** 属性(如 **AS_PATH**、**BGP communities**)进行匹配,并执行允许(allow)、丢弃(drop)或修改路由属性(如设置 **local preference**)等操作。

- **目标用户群与市场定位**:主要面向拥有复杂、大规模全球网络的企业客户。这些客户通常有多个数据中心、分支机构和多区域云部署,需要高级的网络控制能力来实现流量工程、安全隔离和成本优化。

## 关键客户价值

- **精细化路由控制**

- **业务价值**:允许企业精确控制哪些路由可以在其全球网络中传播。这可以有效防止次优或非对称路由、避免核心网络路由表因不必要的路由而过载、防范因配置错误导致的意外路由泄露,并隔离重叠的IP地址段,从而显著提升网络的稳定性、安全性和运维效率。

- **差异化优势**:与传统的云网络服务中相对简单的动态路由相比,该功能提供了声明式的、集中管理的策略引擎。用户无需在每个连接点进行复杂的配置,而是通过统一的 **Cloud WAN** 策略文档来定义整个网络的路由行为,大大简化了大规模网络的管理。

- **流量工程与路径优化**

- **业务价值**:对于拥有多条连接路径(如多个 **VPN** 或 **Direct Connect**)到AWS的客户,可以通过操纵 **BGP** 属性(如 **local preference**)来主动影响流量路径选择。这使得企业可以根据带宽、延迟、成本或服务商合同等因素,将流量引导至最优路径,从而实现性能、可靠性和成本的平衡。

- **实现机制**:该功能原生支持对标准 **BGP** 属性的修改。例如,通过为来自首选区域的路由设置更高的 **local preference** 值,可以确保流量优先通过该区域的连接,这对于构建高可用和高性能的混合网络至关重要。

- **区域化互联网出口控制**

- **业务价值**:简化了“地理中心化”的互联网出口架构设计。例如,企业可以将所有亚太区域的互联网流量统一引导至新加坡区域的中心化安全检测VPC进行处理。这有助于统一实施安全策略、满足数据合规性要求,并简化网络架构。

- **差异化优势**:将常见的企业网络设计模式原生集成到 **Cloud WAN** 服务中,客户不再需要通过复杂的VPC路由表或第三方网络虚拟设备来实现此目标,降低了架构复杂度和管理开销。

- **增强的路由可见性与排障能力**

- **业务价值**:引入了 **路由信息库 (RIB)** 和 **转发信息库 (FIB)** 的分离视图。**RIB** 展示了在应用策略之前从对端学习到的所有原始路由,而 **FIB**(即“Routes”选项卡)则展示了策略评估后选出的、用于实际数据转发的最佳路由。

- **实现机制**:这种分离视图为网络工程师提供了前所未有的透明度,可以清晰地看到路由策略如何影响最终的路由决策。这在复杂的路由环境中进行故障排查时至关重要,极大地提升了运维效率。

## 关键技术洞察

- **基于声明式策略的路由管理**

- _技术独特性_:该功能采用声明式模型,将路由逻辑(`匹配-行动`规则)定义在 **Cloud WAN** 的核心策略文档中。这意味着整个网络的路由行为被集中定义、版本化和管理,而不是分散在各个网络设备上。

- _技术影响_:这种方式极大地简化了复杂路由策略的部署和维护,尤其是在拥有数百个连接点的全球网络中。它将网络即代码(Network-as-Code)的理念应用于全球广域网路由管理。

- **原生BGP属性集成与操控**

- _技术独特性_:深度集成了对 **BGP** 协议核心属性的控制,包括 **local preference**、**AS_PATH**、**MED** 和 **BGP communities**。特别是 **BGP communities** 的传递和匹配能力,使得 **Cloud WAN** 可以无缝地与企业现有的 **BGP** 网络进行复杂的策略交互。

- _技术影响_:这弥合了传统WAN路由与云原生网络之间的鸿沟,允许网络工程师使用他们熟悉的工具和概念在AWS上构建复杂的、可预测的路由行为,实现了真正的端到端流量工程。

- **解耦的策略应用机制**

- _技术独特性_:通过引入`路由策略标签 (Routing policy label)` 的概念,将路由策略的定义与其应用范围进行了解耦。管理员可以定义一个策略(如“过滤特定前缀”),然后将一个标签与此策略关联。之后,只需为多个附件(如VPN连接)打上相同的标签,即可将该策略批量应用于这些附件。

- _技术影响_:这种设计显著提高了配置的可扩展性和可维护性。当需要修改一组附件的路由行为时,只需更新标签关联的策略即可,无需逐个修改附件配置,大大降低了操作复杂性和出错风险。

## 其他信息

- **功能限制与支持范围**

- **VPC** 附件目前仅支持入方向(从VPC到核心网络)的路由过滤。

- **BGP community** 功能在发布时暂不支持 **Direct Connect** 附件。

- 路由汇总功能仅支持在具备 **BGP** 能力的附件上进行出方向配置。

- 路由策略不支持控制向网络功能组(服务插入架构)的路由传播。

- **成本**

- 使用 **Cloud WAN 路由策略**功能不产生额外费用。

- **前提条件**

- 必须将 **Cloud WAN** 的策略版本升级至 `2025.11` 或更高版本才能使用此功能。

<!-- AI_TASK_END: AI竞争分析 -->

<!-- AI_TASK_START: AI全文翻译 -->

# AWS Cloud WAN 路由策略:对您的全球网络进行精细化控制 (第一部分)

**原始链接:** [https://aws.amazon.com/blogs/networking-and-content-delivery/aws-cloud-wan-routing-policy-fine-grained-controls-for-your-global-network-part-1/](https://aws.amazon.com/blogs/networking-and-content-delivery/aws-cloud-wan-routing-policy-fine-grained-controls-for-your-global-network-part-1/)

**发布时间:** 2025-11-20

**厂商:** AWS

**类型:** BLOG

---

今天,AWS 宣布推出 [AWS Cloud WAN 路由策略 (AWS Cloud WAN Routing Policy)](http://aws.amazon.com/about-aws/whats-new/2025/11/aws-cloud-wan-routing-policy/) ,这项新功能让客户能够更精细地控制其全球网络中的流量路由方式。借助该功能,客户可以实施复杂的路由控制来优化网络性能,并使用 [AWS Cloud WAN](https://aws.amazon.com/cloud-wan/) 构建更具弹性的混合架构。本文是该系列两篇文章中的第一篇。在 **第一部分** 中,我们将概述这项新功能,包括主要用例、优势、特性和基本配置流程。在 **第二部分** 中,我们将深入探讨架构场景,演示如何在复杂的大规模网络设计中应用 Cloud WAN 路由策略。

Cloud WAN 路由策略使客户能够应用路由过滤 (route filtering)、路由汇总 (summarization) 和路径操纵 (path manipulation) 等技术,对其全球网络中的路由管理进行微调。客户还可以配置 [边界网关协议 (Border Gateway Protocol, BGP)](https://datatracker.ietf.org/doc/html/rfc4271) 属性来影响流量行为,并大规模满足复杂的路由需求。此外,该功能还增强了对 Cloud WAN 路由表的可见性,使客户能够在复杂路由和多路径环境中进行故障排查并快速解决问题。

我们建议读者在实施 Cloud WAN 路由策略之前,先熟悉 [Amazon Virtual Private Cloud (Amazon VPC)](https://aws.amazon.com/vpc/) 、[AWS Direct Connect](https://aws.amazon.com/directconnect/) 、[AWS Site-to-Site VPN](https://aws.amazon.com/vpn/site-to-site-vpn/) 和 AWS Cloud WAN 等核心 AWS 网络服务,以及 BGP 的基础知识。

## 用例与优势

以下是 Cloud WAN 路由策略可以解决的一些用例和常见的网络挑战。这份清单并不详尽,而是精选了该功能可以带来显著价值的主要场景。

### 精细化的路由控制

尽管客户很看重 AWS Cloud WAN 端到端动态路由的简便性,但在某些情况下,他们需要精细控制哪些网络和资源可以在其全球环境中路由。通过管理路由行为,客户可以:

- 防止次优或非对称的连接模式

- 避免不必要的传播路由导致路由表过载

- 防止因配置错误导致意外的路由传播

- 最小化潜在路由问题的影响范围

- 通过只传播不冲突的 CIDR 范围来防止 IP 路由重叠

Cloud WAN 路由策略使客户能够过滤或选择性地传播路由,以实现特定的连接目标,确保其网络保持安全、高效和优化。

### 流量工程与路径优化

许多组织在 AWS Cloud WAN 和其本地网络之间构建多条连接路径,以实现弹性和高可用性。在大型基于 BGP 的动态环境中,同一个目的前缀通常会通过多条网络路径学习到。借助 Cloud WAN 路由策略,客户可以通过操纵 BGP 属性 (BGP attributes) 来控制网络流量应采用的路径。他们可以根据对带宽可用性、历史拥塞模式或与传输提供商的合同约定等因素的了解来配置 BGP 设置。这种灵活性使客户能够优化路径选择,以实现性能、可靠性和成本效益的最佳平衡,确保流量遵循最适合其业务需求的路由。

### 区域性互联网出口控制

许多组织采用以地理为中心的互联网出口架构,即在特定的 [AWS 区域 (AWS Region)](https://aws.amazon.com/about-aws/global-infrastructure/regions_az/) 中使用一个集中的检测 VPC 来处理整个地理区域的出站互联网流量。例如,来自所有亚太区域的互联网流量可能会被导向新加坡区域的集中检测 VPC,而来自欧洲区域的流量则通过法兰克福区域的检测 VPC 进行路由。Cloud WAN 路由策略简化了在 AWS Cloud WAN 上设计这些特定地理区域的互联网出口模式。它使客户能够在强制执行区域路由偏好的同时,保持集中的安全和合规控制。

总而言之,AWS Cloud WAN 的 Cloud WAN 路由策略为客户提供了所需的灵活性和控制力,使他们能够自信地运营复杂的全球网络。通过结合先进的路由管理和流量工程能力,客户可以在 AWS 上构建可扩展、安全且高度优化的网络架构。

### 功能概览

Cloud WAN 路由策略支持以下功能:

- **路由过滤** — 您可以对通过 Cloud WAN 连接 (attachments) 的入站和出站路由传播进行过滤 (允许或丢弃)。您还可以过滤在 Cloud WAN 核心网络 (CNE-to-CNE) 对等网格中跨分段 (segments) 和跨区域传播的路由。

- **路由汇总** — 您可以通过指定期望的汇总路由,对 Cloud WAN 连接上的出站路由进行汇总或聚合。

- **路径偏好** — 您可以通过修改 BGP 属性 (如本地优先级 (local preference)、AS_PATH 和多出口鉴别器 (Multi-Exit Discriminator, MED)) 来设置路径偏好,从而影响您的 Cloud WAN 核心网络与外部网络之间的入站和出站流量路径。

- **BGP 团体 (BGP communities)** — BGP 团体现在可以在入站和出站路由更新之间传递。您还可以根据自定义的入站 BGP 团体执行路由过滤和路径偏好操作,或将 BGP 团体附加到出站路由更新中。

## 工作原理

Cloud WAN 路由策略允许客户定义一个或多个路由策略,每个策略由一组有序的“匹配-操作”规则组成。这些策略可以精确控制 AWS Cloud WAN 内部以及 AWS Cloud WAN 与外部网络之间的动态路由传播。

客户可以在 AWS Cloud WAN 网络中的不同点关联路由策略,以控制路由的交换和传播方式。策略可以应用于通过 Cloud WAN 连接传播的路由、跨分段 (分段共享 (segment sharing)) 传播的路由,或跨区域 (CNE-to-CNE 对等连接 (CNE-to-CNE peering)) 传播的路由。这种灵活性使客户能够在整个全球网络中实现一致、精细的路由行为。

每个策略包含三个主要组成部分:

- **匹配条件 (Match conditions)** ,用于定义基于路由前缀或 BGP 属性的条件。

- **操作 (Actions)** ,用于确定匹配发生时执行的动作——例如允许、丢弃或修改路由。

- **方向性 (Directionality)** ,用于指定策略是应用于“*入站*”还是“*出站*”路由传播。

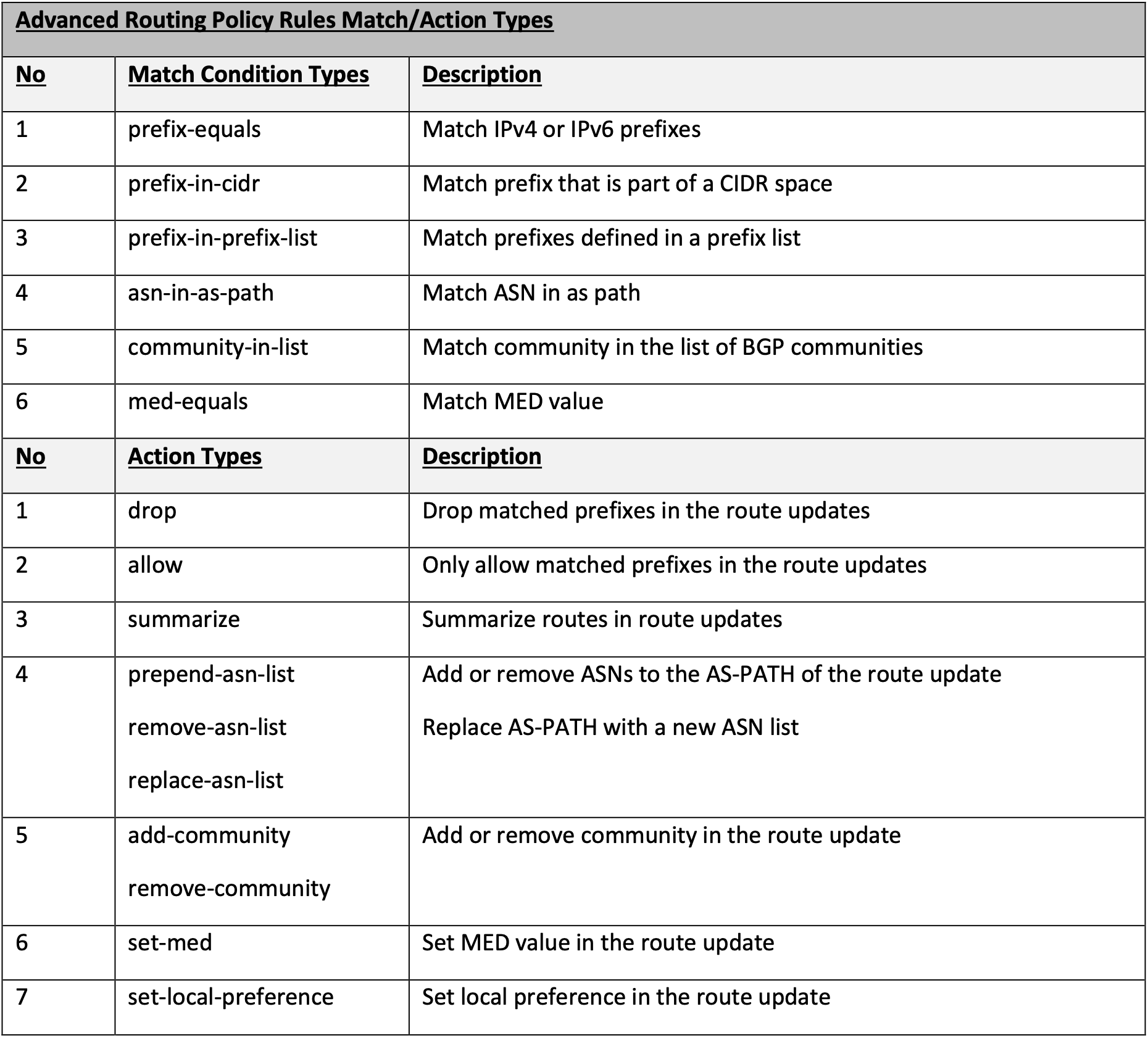

下表总结了可应用于*入站*和*出站*路由传播的*匹配条件*和*操作*:

图 1: 可用的匹配条件和操作表

## 入门指南

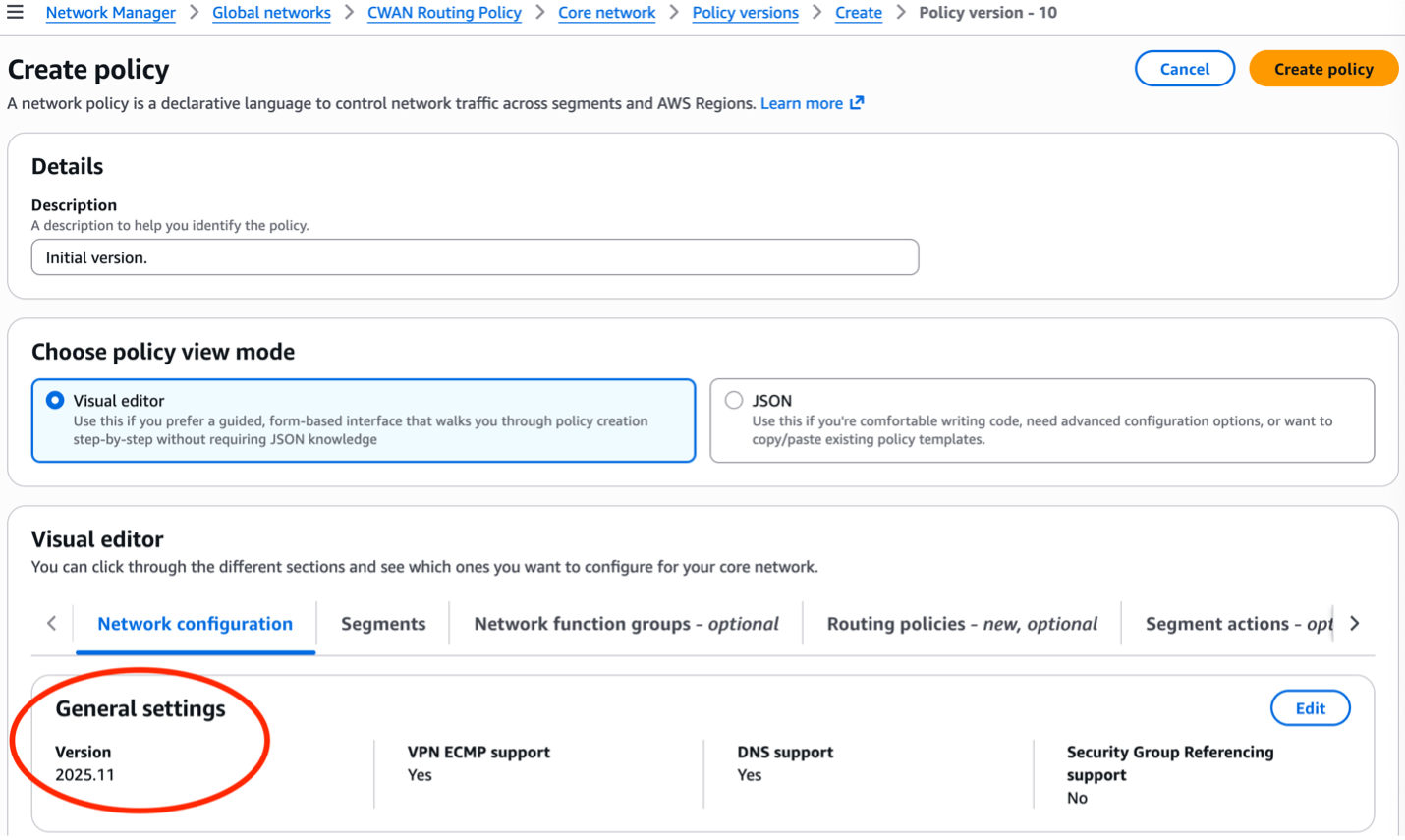

**先决条件:** Cloud WAN 路由策略功能需要策略版本 (policy version) **2025.11**。要开始使用此功能,请导航至您最新的 Cloud WAN **策略版本** ,选择 **编辑 (Edit)** ,然后在 **网络配置选项卡 -> 常规设置 (Network Configuration TAB -> General Settings)** 中将版本升级到 **2025.11**。在配置路由策略之前,必须进行此策略版本升级:

图 2: 需要升级到 2025.11 版本

版本升级完成后,我们就可以开始配置 Cloud WAN 路由策略了。

配置 Cloud WAN 路由策略主要包括四个步骤:

1. **定义路由策略**:在您的 Cloud WAN 策略文档中定义路由策略。

2. **创建或更新连接路由策略**:将路由策略与特定的连接关联起来 (当跨分段或跨区域应用路由策略时,此步骤不是必需的)。

3. **查看并应用** Cloud WAN 核心网络策略。

4. **关联路由策略**:将路由策略与选定的连接、跨分段或跨区域的路由传播进行关联。

### *路由策略配置示例 – 分步详解:*

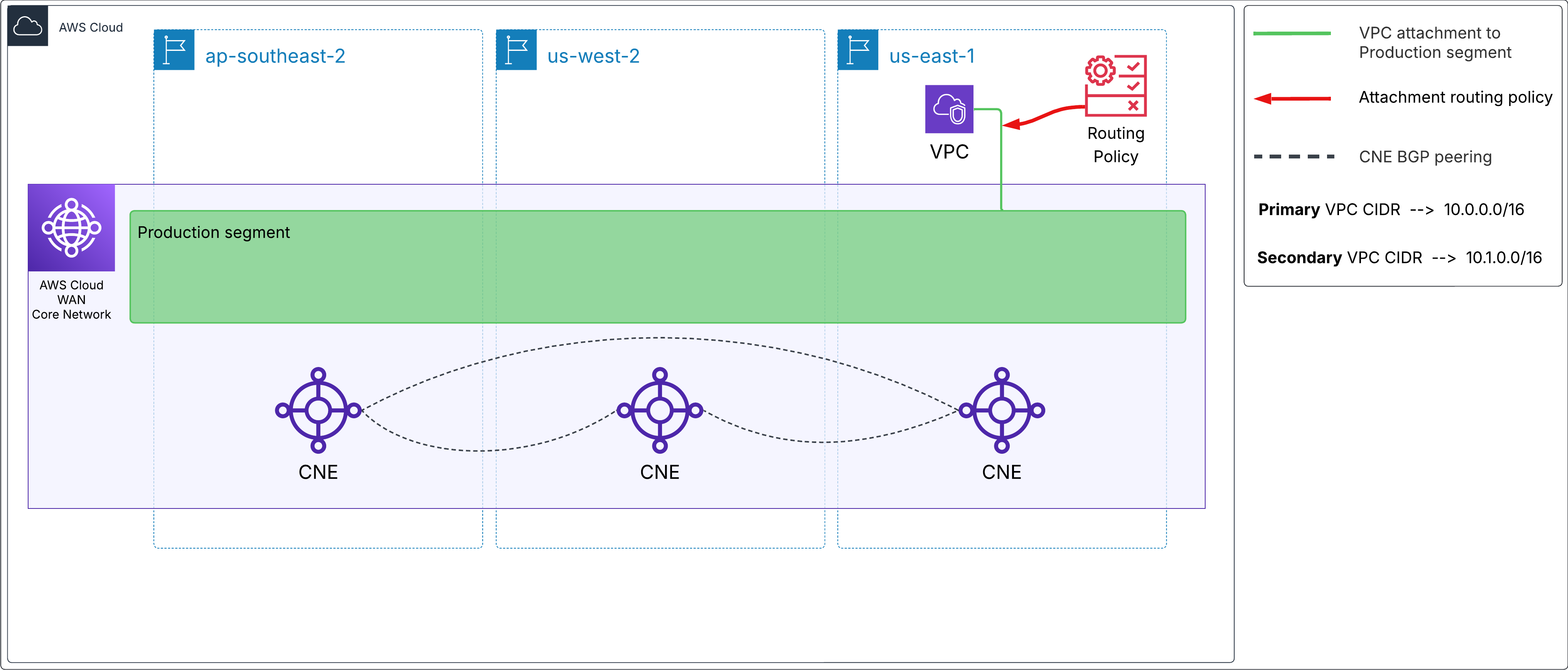

在本文 (第一部分) 中,我们将通过几个示例进行演示。第一个示例展示了如何对一个 VPC 连接 (VPC attachment) 应用入站路由过滤器。在该场景中,由于主 VPC CIDR 块 (**10.0.0.0/16**) 与分段中的现有路由重叠,我们将阻止其传播到 AWS Cloud WAN 核心网络,同时只允许辅助 CIDR 块 (**10.1.0.0/16**) 进行传播。

在本文的后半部分,第二个示例将展示如何为从两个 VPN 学习到的相同 CIDR 路由调整本地优先级,其中每个 VPN 都从两个本地站点通过 BGP 通告相同的前缀。

您可以应用类似的工作流程,在支持 BGP 的连接上执行路由汇总或修改其他 BGP 属性,这些连接包括 AWS Site-to-Site VPN、AWS Direct Connect、Connect 连接 (Connect attachments) 和对等连接 (peering attachments)。路由策略也可以应用于分段间和区域间的路由传播。

### 第一个示例:VPC 连接的入站路由过滤器

图 3: 对 VPC 连接应用入站路由过滤器

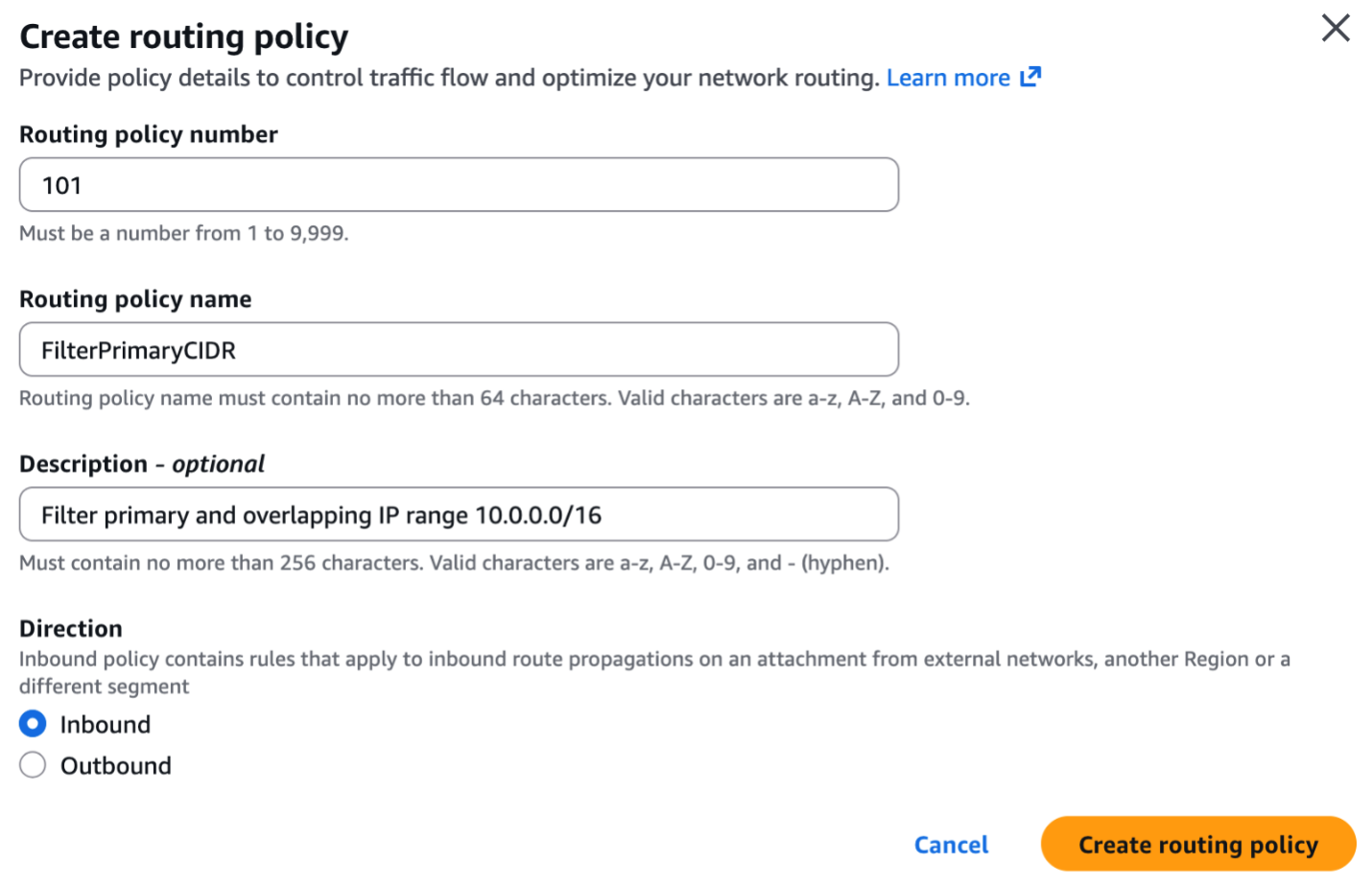

***步骤 1:****创建路由策略:*

1. 打开 Network Manager 控制台,进入 [全球网络 (Global Networks)](https://us-west-2.console.aws.amazon.com/networkmanager/home?region=us-east-1#/networks) 。

2. 选择您要定义路由策略的 **全球网络 (Global Network)** ,然后选择 **核心网络 (Core Network)** 下的 **策略版本 (Policy Versions)** 。

3. 选择您要应用更改的 **策略版本** ,然后点击 **编辑 (Edit)** 。

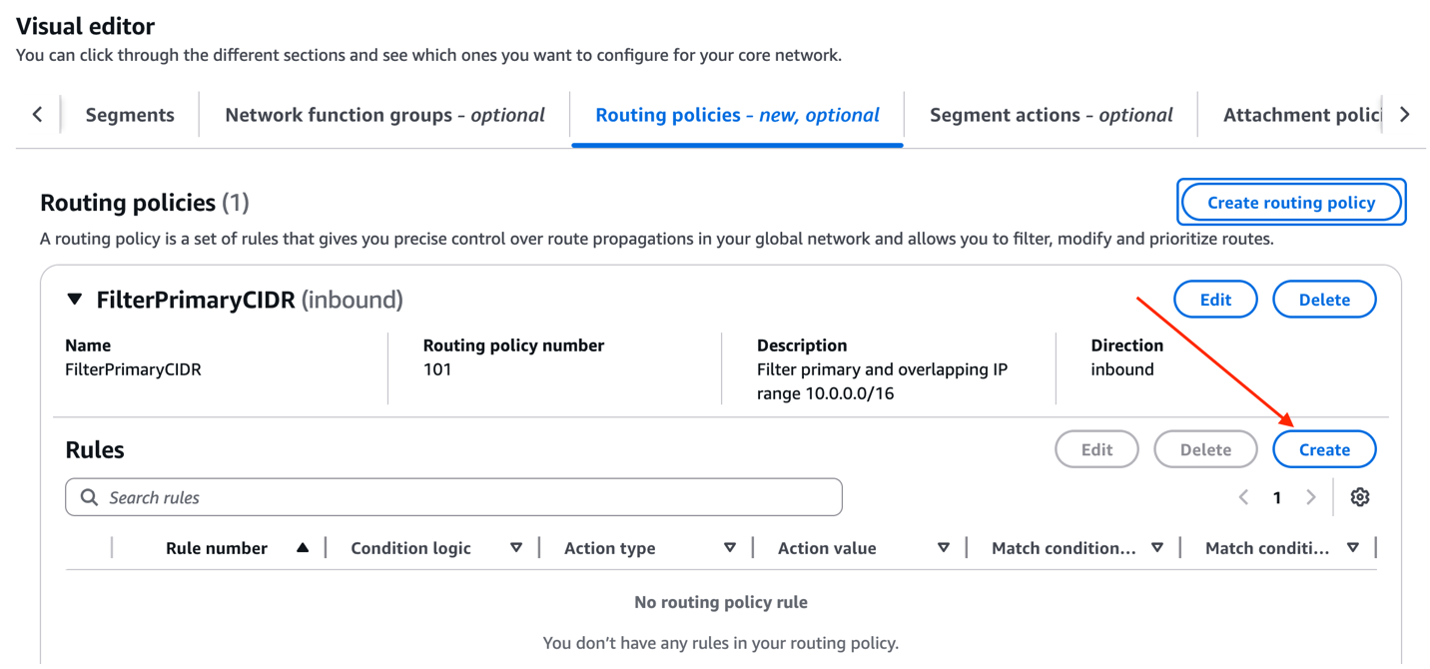

4. 您将看到新的 **路由策略 (Routing policies)** 选项卡,点击 **创建路由策略 (Create routing policy)** 。

图 4: 路由策略选项卡

在接下来的窗口中,您需要为其指定 **编号、名称、描述** (可选) 和 **方向** :

图 5: 创建路由策略

5. 创建路由策略后,**添加一条路由策略规则** 来匹配并丢弃前缀 10.0.0.0/16:

图 6: 在路由策略配置中定义新规则

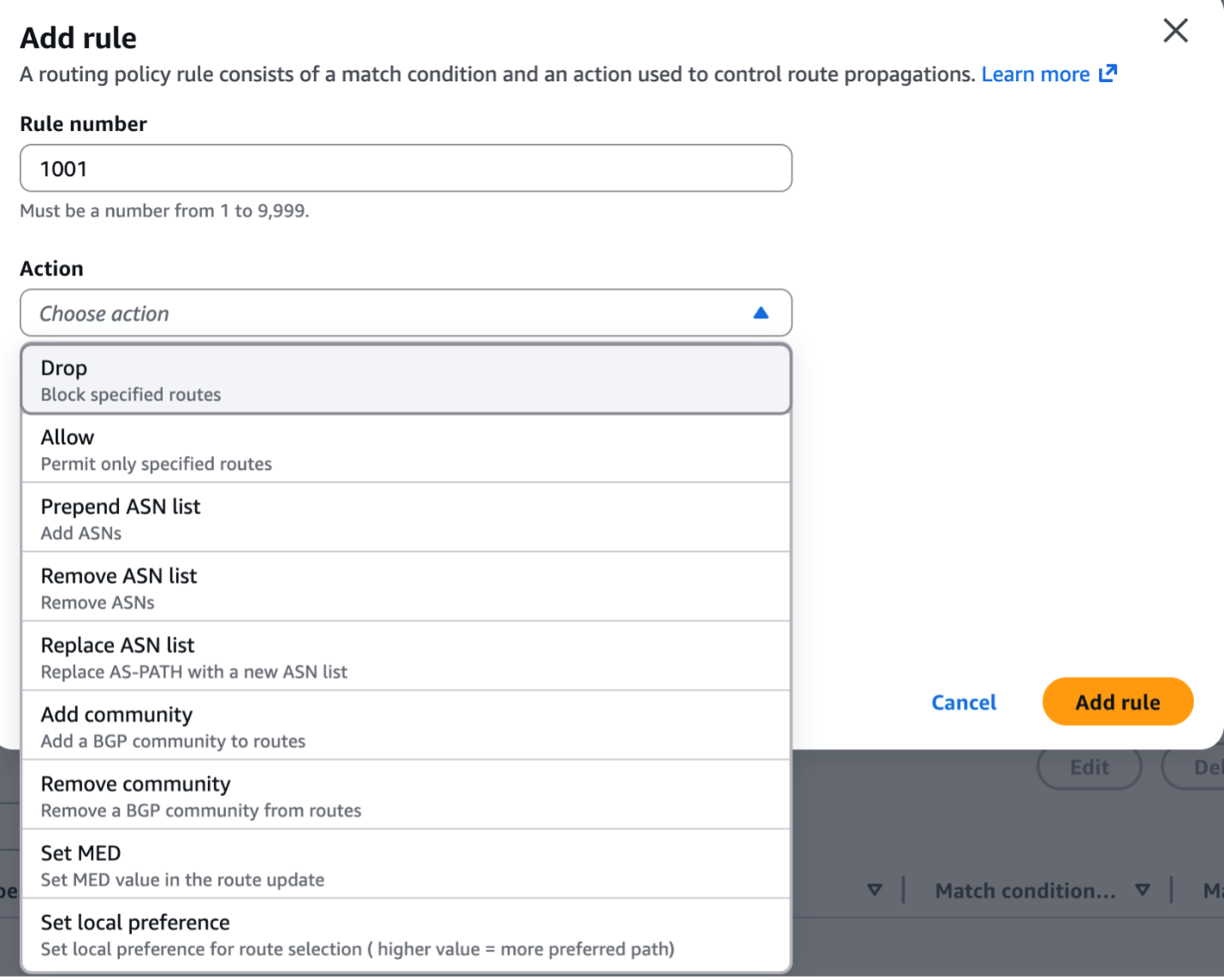

可用的 **操作 (Action)** 选项如下图 7 所示:

图 7: 在路由策略中添加规则时的操作选项

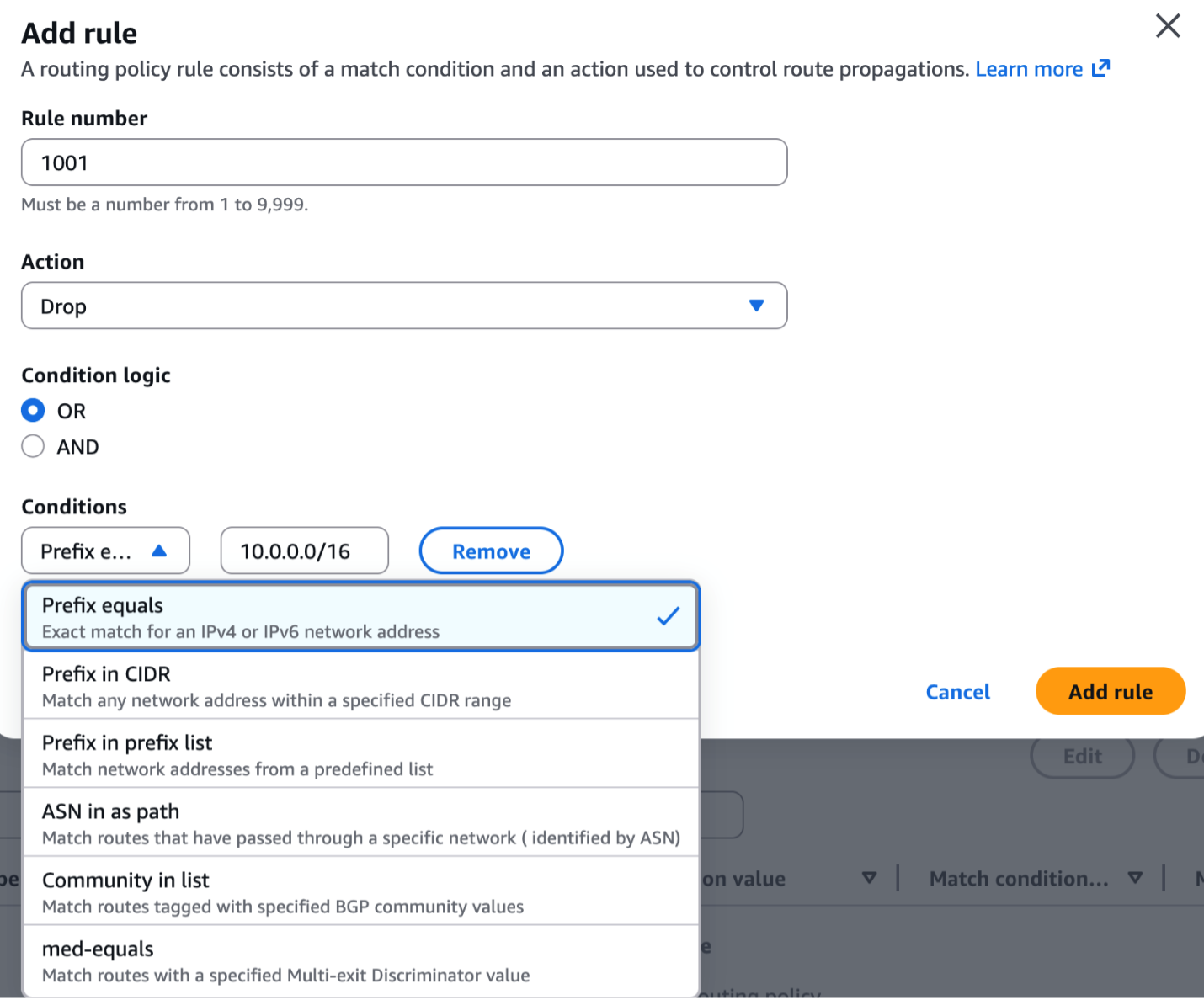

我们添加 **规则编号 (Rule number)** 、**操作 (Action)** 和 **条件 (Conditions)** (如果需要可以添加多个) **→ 前缀等于:10.0.0.0/16** ,如下图 8 所示:

图 8: 添加匹配规则以匹配前缀 10.0.0.0/16

**条件逻辑 (Condition logic)** (AND 或 OR) 决定了路由策略规则中的多个条件如何被评估。如果规则仅在*所有*指定条件都满足时才应用,请选择 **AND**。如果规则在*任何*一个条件满足时就应用,请选择 **OR**。如果规则只包含一个条件,您可以保留默认值 **OR** ,因为它不影响评估。

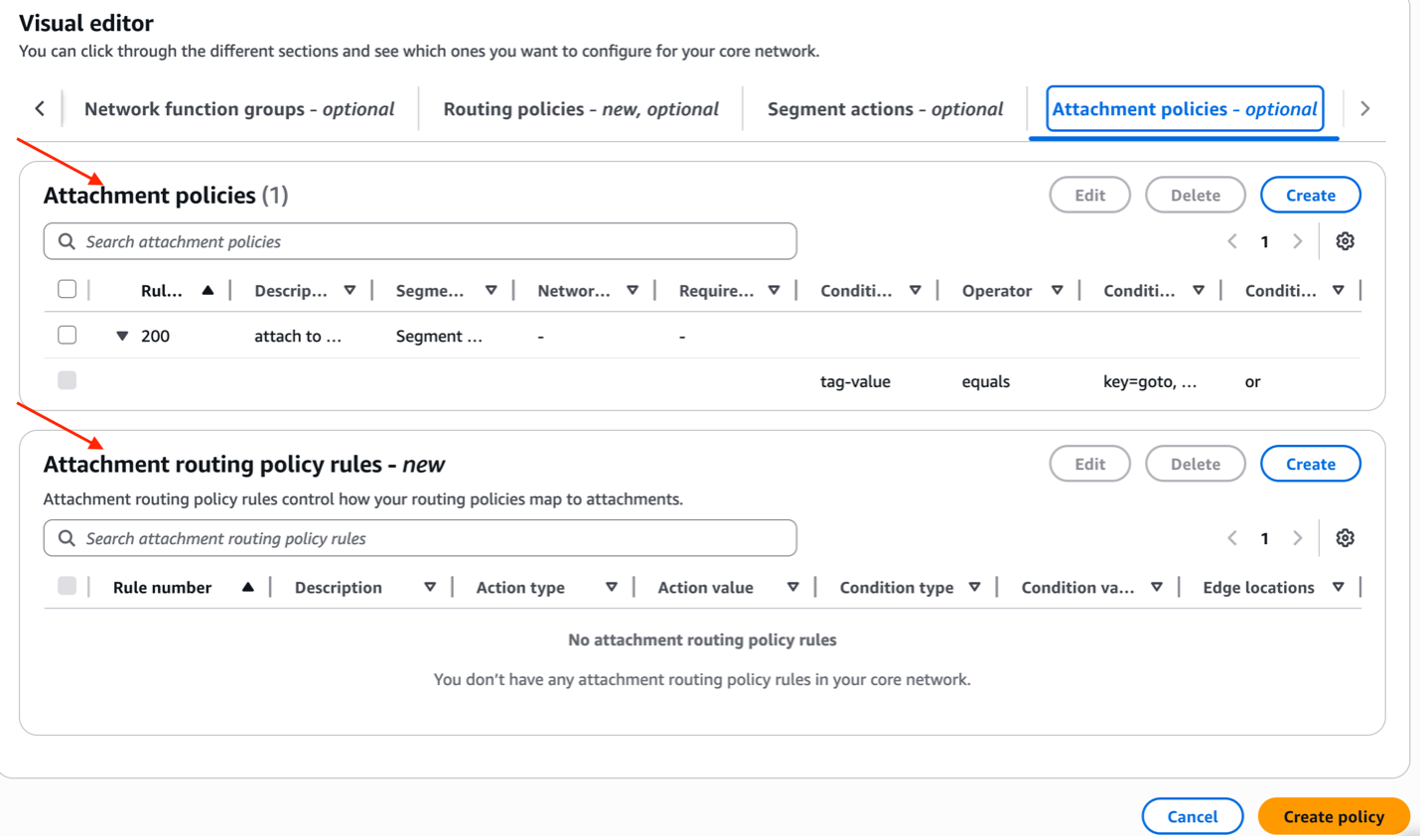

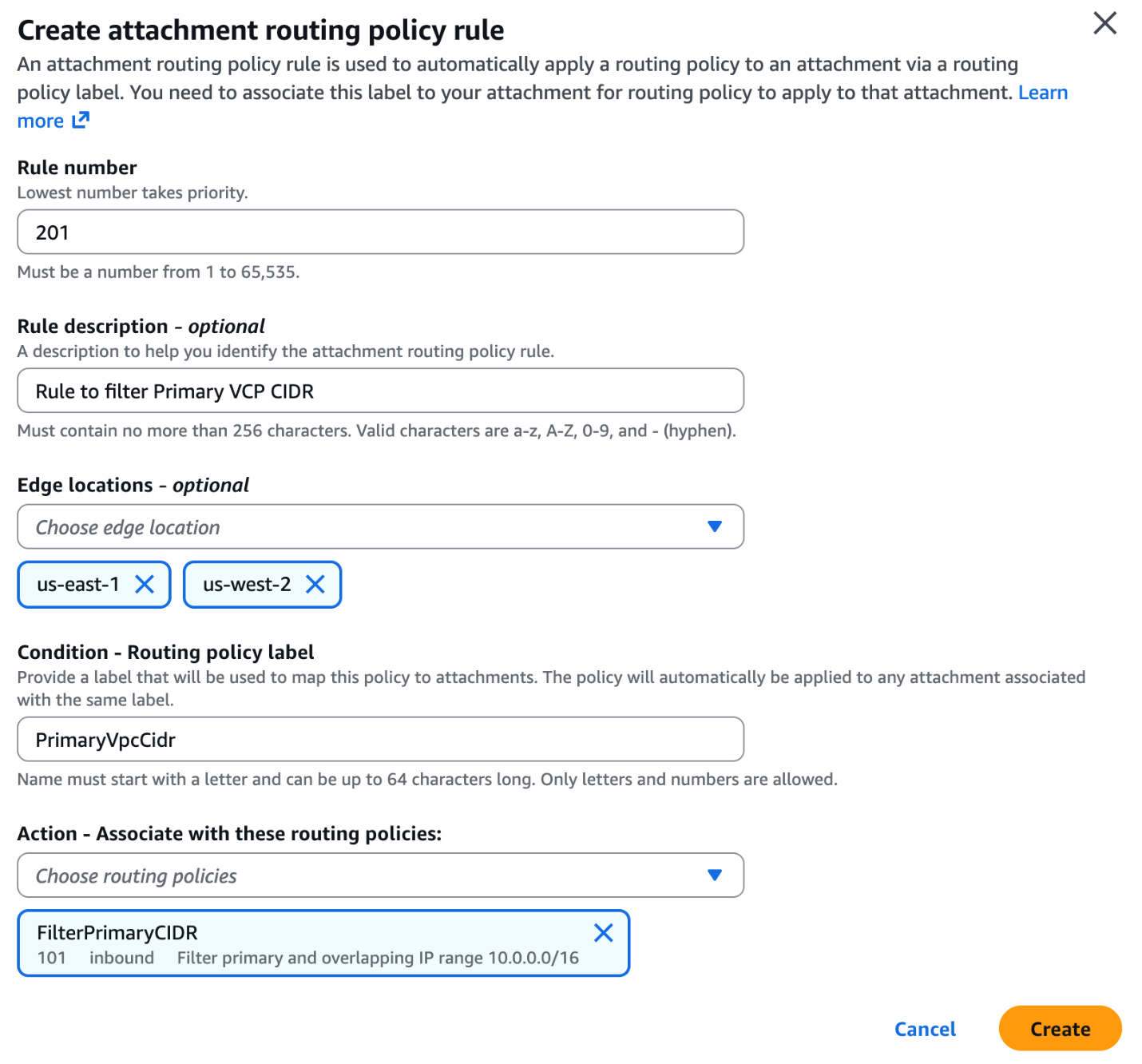

***步骤 2:*** 创建 **连接路由策略规则 (Attachment routing policy rules)** ,将*步骤 1* 中创建的路由策略与特定连接关联起来。

仅当将路由策略应用于连接时才需要此步骤。当跨分段 (分段共享) 或跨区域 (CNE-to-CNE) 应用路由策略时,需要一个单独的步骤来确保策略在这些分段或 CNE 之间应用。

连接路由策略规则是一个新的原语,与现有的连接策略 (Attachment policies) 原语不同,后者控制连接如何与分段关联。而连接路由策略规则通过一个 **路由策略标签 (Routing policy label)** 将连接与一个或多个路由策略关联起来。下图 (图 9) 展示了这两种类型:

图 9: 连接策略 vs 连接路由策略规则

连接路由策略规则包含一组“匹配-操作”规则,这些规则将路由策略映射到一个路由策略标签,该标签是一个最多 256 个字符的简单文本标识符。

以下示例展示了一条连接路由策略规则,它将路由策略 **FilterPrimaryCIDR** 映射到一个名为 **PrimaryVpcCidr** 的标签:

图 10: 创建连接路由策略规则

在将连接与路由策略关联时 (步骤 4),必须使用相同的路由策略标签 **PrimaryVpcCidr**。最后,规则创建完成后,点击 **创建策略 (Create policy)** 以生成一个新的 Cloud WAN 策略版本。

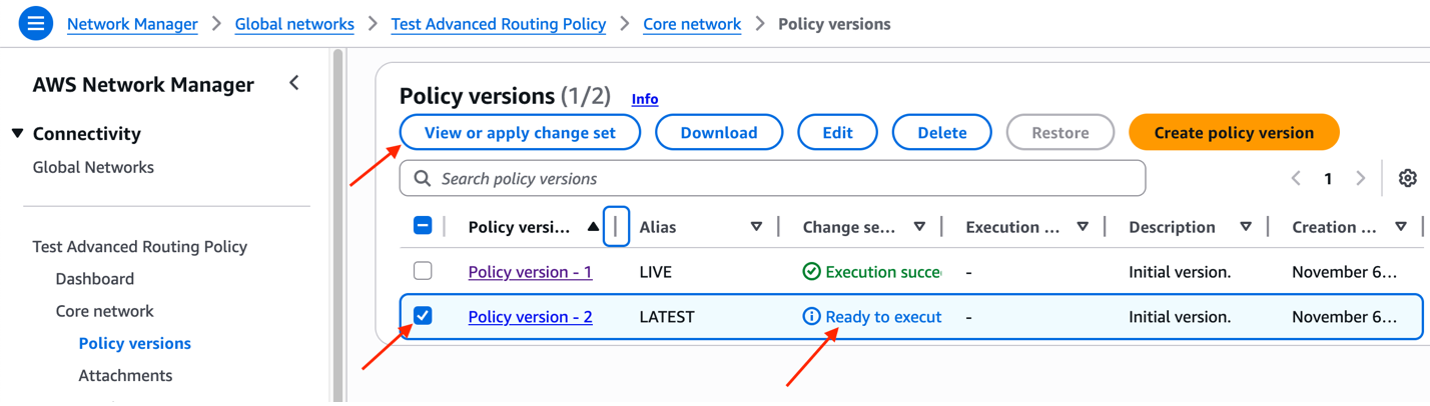

***步骤 3:*** 查看并应用新策略。

在步骤 1 和 2 中所做的更改会创建一个新的策略版本。要激活更新后的配置,请选择 **查看或应用变更集 (View or apply changes set)** :

图 11: 新的 Cloud WAN 策略版本已准备好执行

策略成功部署后,状态会更新为 **执行成功 (Execution succeeded)** ,表明新的路由策略已在 AWS Cloud WAN 核心网络中生效。

***步骤 4:*** 将路由策略与 Cloud WAN 连接、跨分段或跨区域的路由传播关联。

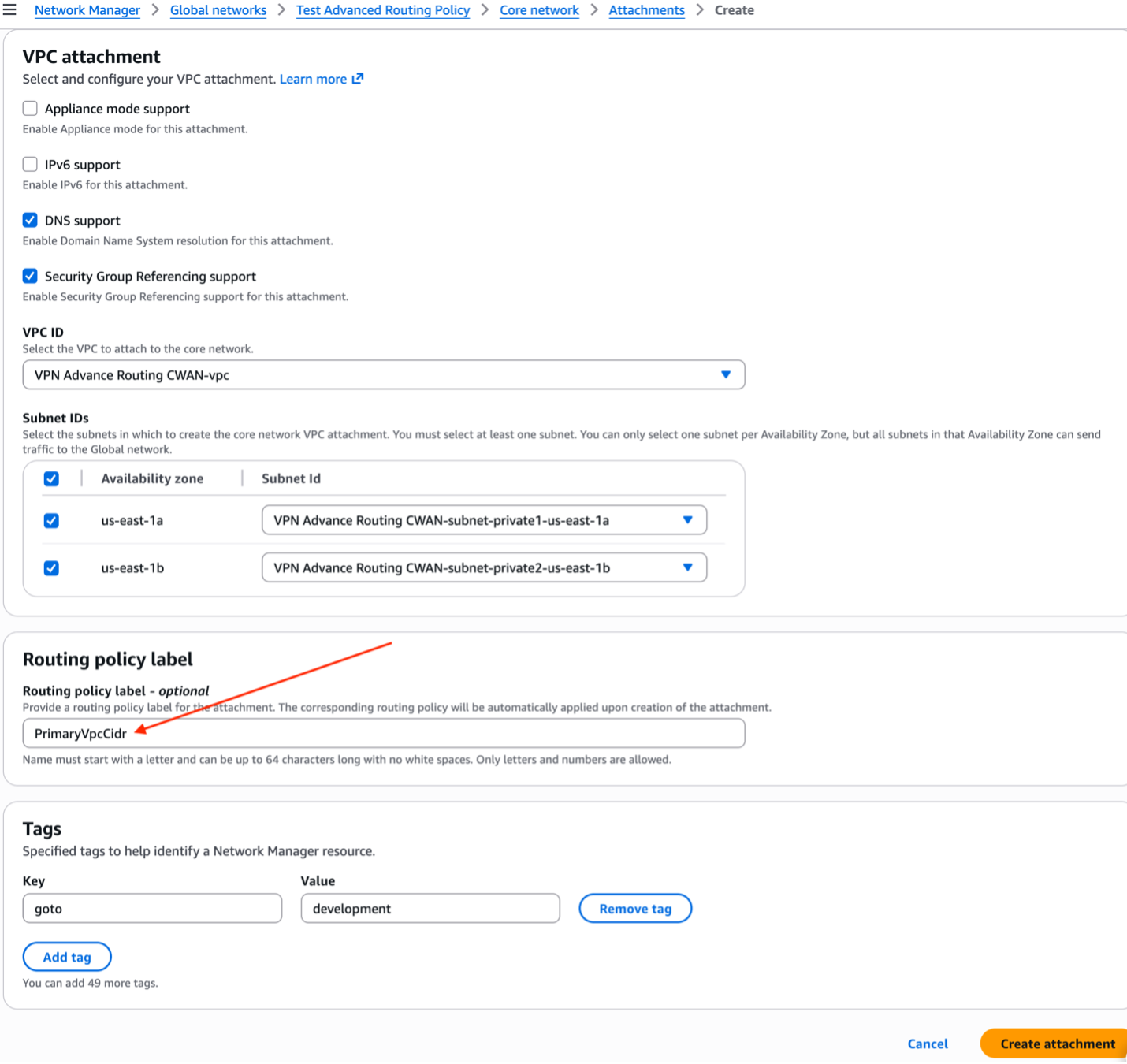

在最后一步中,将步骤 1 中创建的路由策略通过步骤 2 中定义的标签 **PrimaryVpcCidr** 与选定的 AWS Cloud WAN 连接关联起来。标签使客户能够在多个连接上应用一致的路由行为,而无需单独配置每个连接。

在此示例中,路由策略与一个连接相关联,但它们也可以应用于跨分段或跨 CNE 的场景。

在创建新的 AWS Cloud WAN 连接时,客户可以通过选择相应的路由策略标签来关联路由策略,如下图 (图 12) 所示:

图 12: 在创建连接时选择路由策略标签

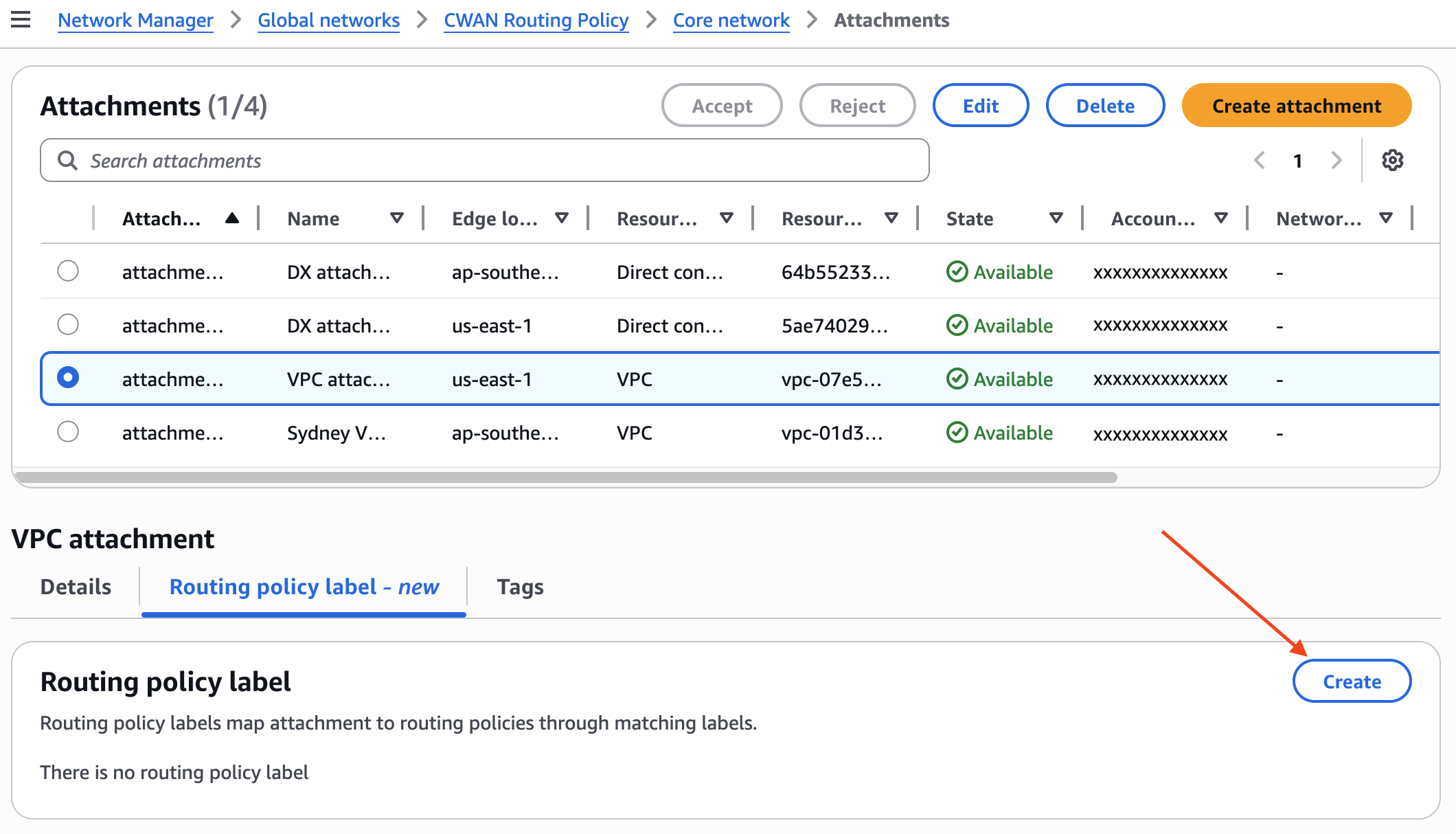

或者,您也可以编辑现有的 Cloud WAN 连接并关联一个路由策略标签,这样无需重新创建连接即可应用路由策略:

图 13: 为现有连接更新路由策略标签

一旦路由策略标签应用于连接,AWS Cloud WAN 将强制执行由关联路由策略定义的路由行为,直到该标签被移除。

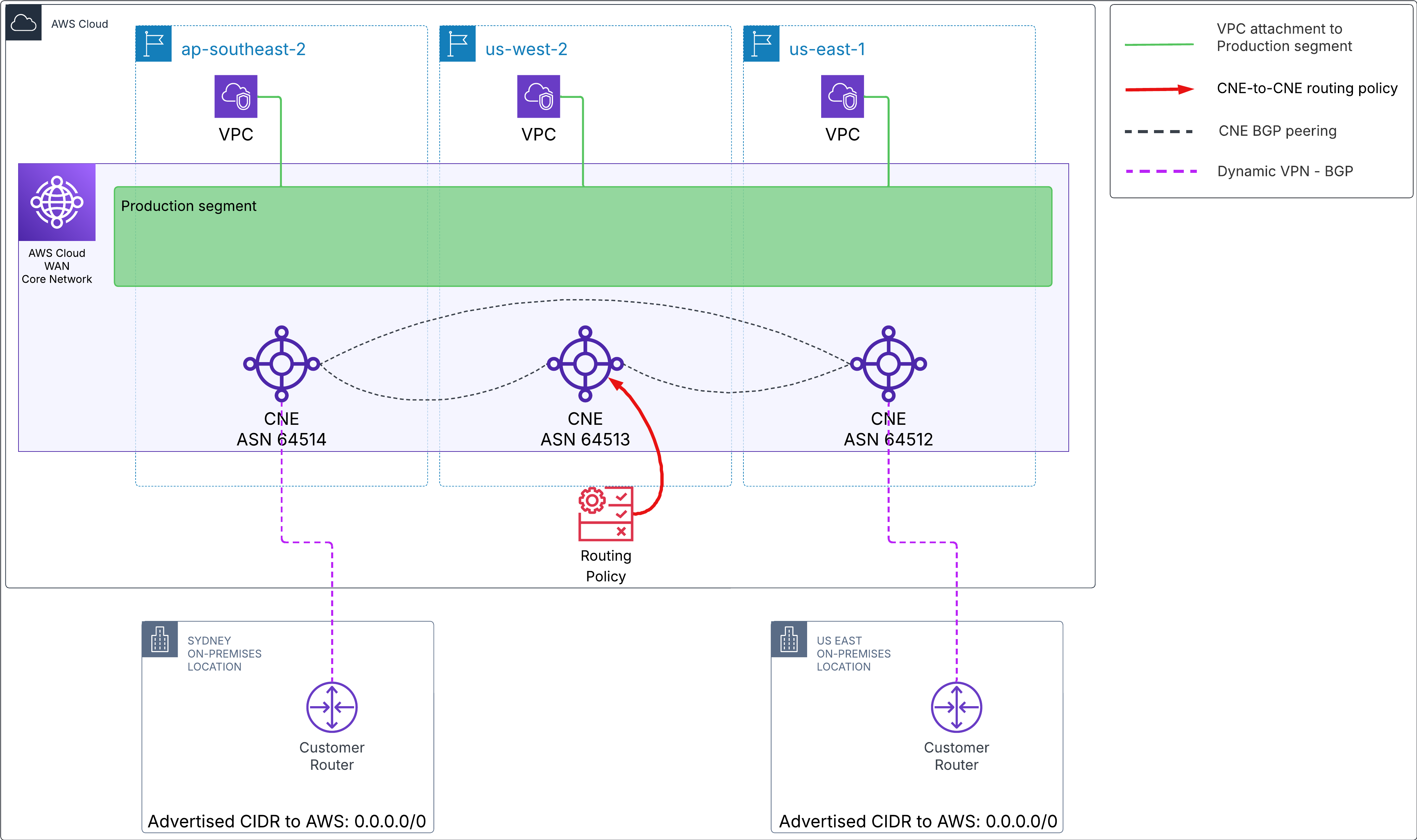

### 第二个示例:应用本地优先级实现最优路径选择

在第二个示例中,有两个 VPN 连接通过 BGP 向 AWS 通告默认路由 0.0.0.0/0。一个 VPN 连接在 ap-southeast-2 区域,另一个在 us-east-1 区域。us-west-2 区域的 CNE 上没有本地 VPN 连接,因此它通过另外两个拥有活动 VPN 连接的远程区域学习默认路由。

为避免不确定的路由并防止通过较远区域的次优路由,我们配置本地优先级,使 us-west-2 的 CNE 优先选择距离更近的 us-east-1 区域的 VPN 端点:

图 14: 在 us-west-2 为默认路由 (0.0.0.0/0) 调整本地优先级

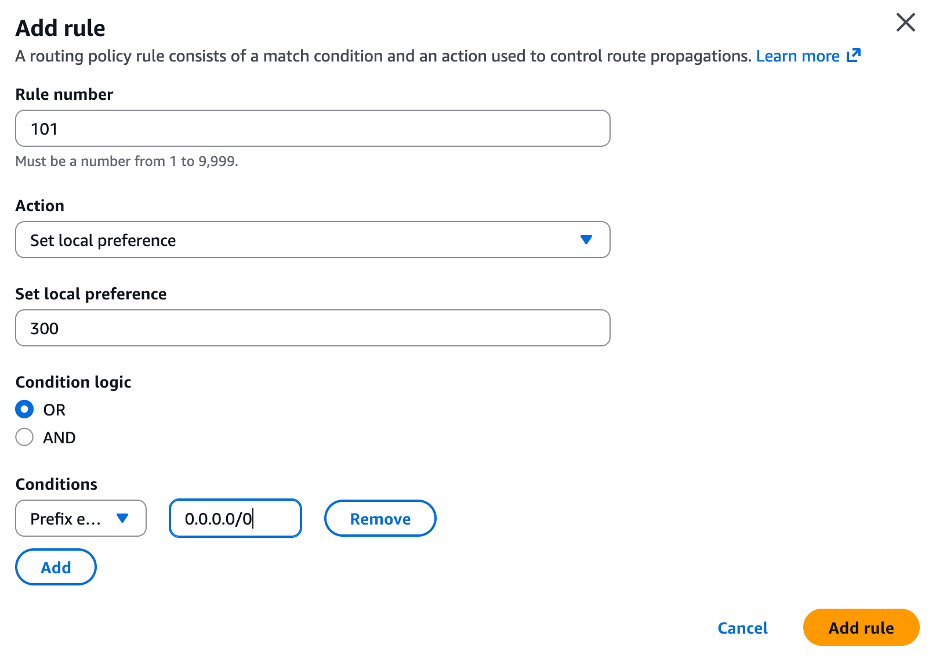

这可以通过创建一条入站路由策略来实现,该策略包含一条规则,将本地优先级设置为 **300** (较高的本地优先级更优)。默认的本地优先级为 **0**。该规则包含一个匹配前缀 **0.0.0.0/0** 的单一条件:

图 15: 调整本地优先级

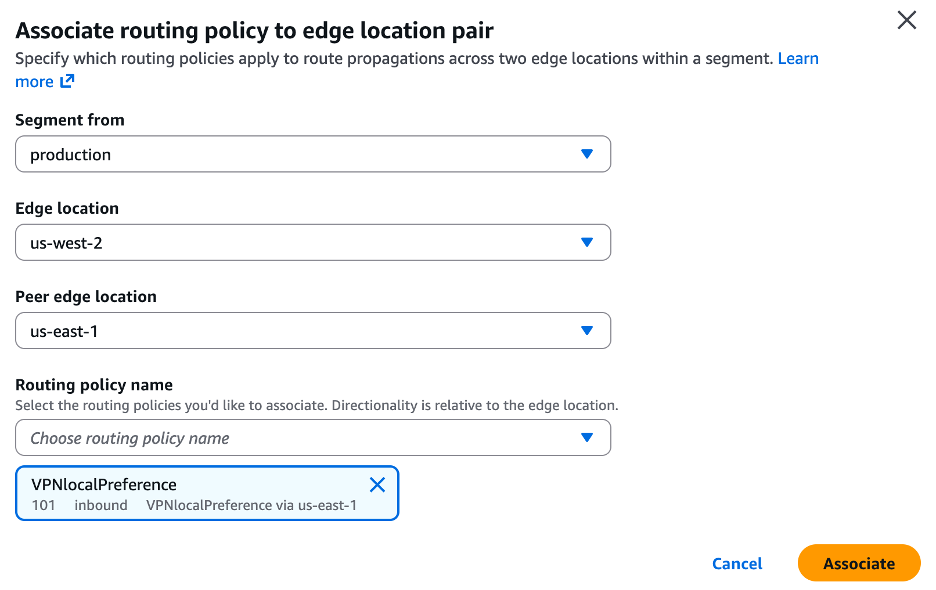

最后,将包含图 15 所示规则的路由策略关联到同一分段内两个边缘站点 (两个 CNE) 之间的路由传播。这可以在 **分段操作 → 边缘站点路由策略关联 (Segment actions → Edge location routing policy associations)** 下进行配置:

图 16: CNE-to-CNE 路由策略

上图 16 展示了在生产分段内,如何将路由策略应用于 us-west-2 边缘站点 (CNE) 上源自 us-east-1 的路由。

现在,与从 ap-southeast-2 收到的相同默认路由相比,us-west-2 的 CNE 将对经由 us-east-1 的默认路由 0.0.0.0/0 具有更高的偏好。

## 增强的路由可见性

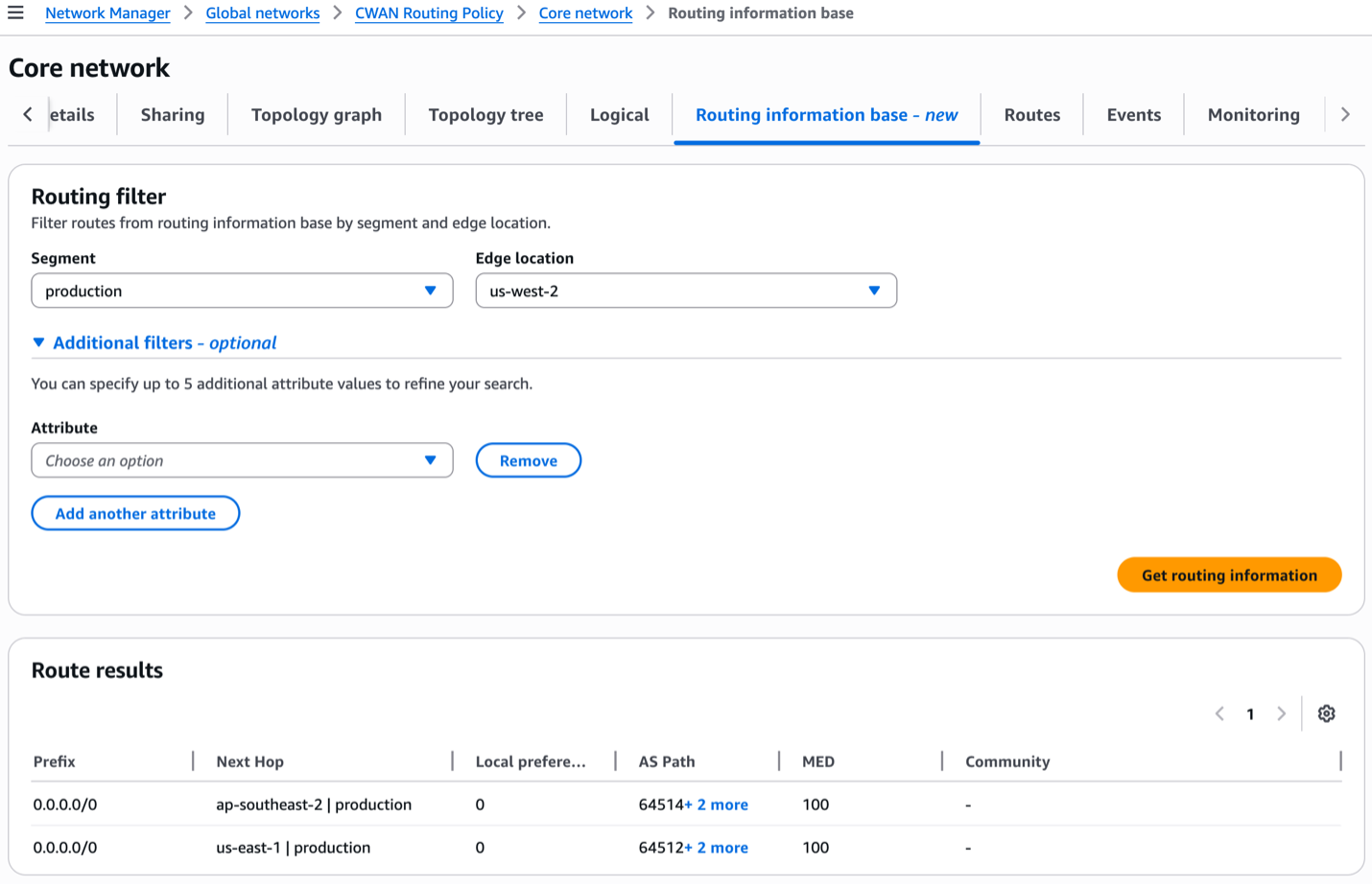

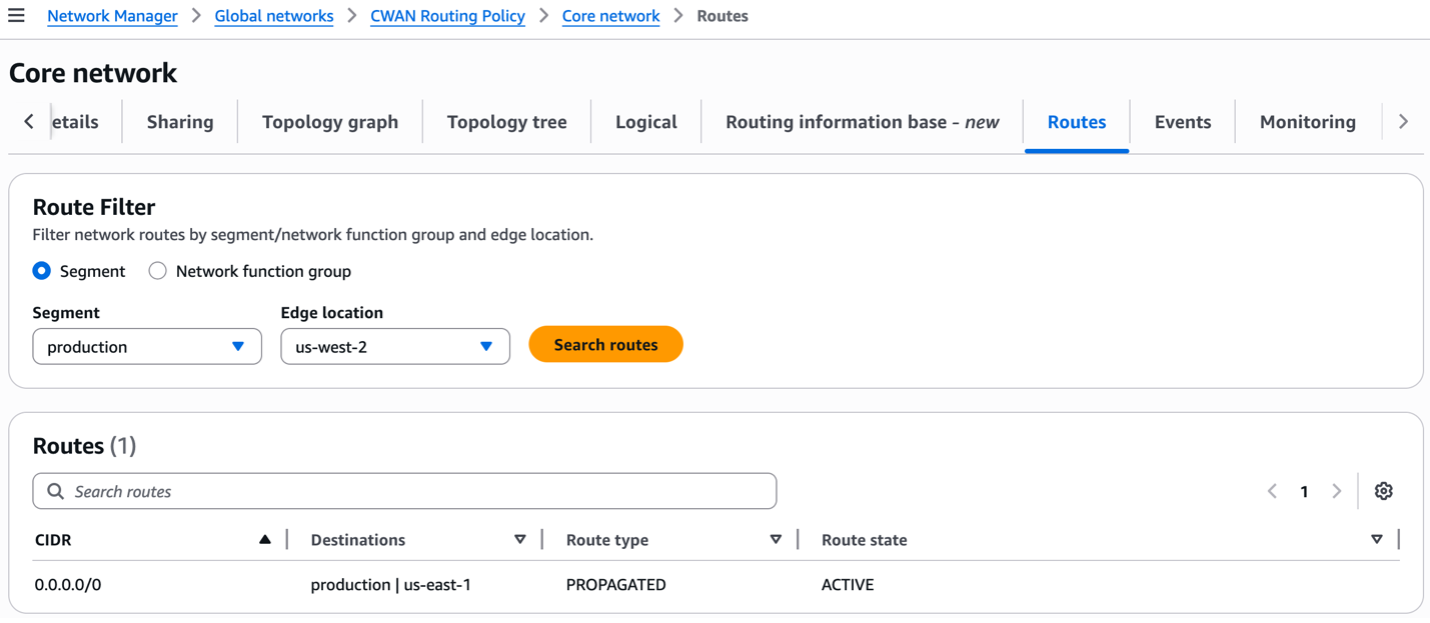

随着本次发布,我们还引入了一个新的 **路由信息库 (Route information base)** 选项卡。该选项卡提供了对所有学习到的路由及其关联 BGP 属性的增强可见性,类似于应用路由策略之前的传统路由信息库 (Routing Information Base, RIB) 视图。由入站或出站策略进行的属性修改 **不会** 反映在路由信息库中。在路由策略评估之后,AWS Cloud WAN 会选择唯一的最佳路由并将其安装到 **路由 (Routes)** 选项卡中,该选项卡代表用于数据包转发的转发信息库 (Forwarding Information Base, FIB)。

图 17 显示了 **路由信息库** 选项卡,其中展示了 us-west-2 CNE 学习到的路由。在此示例中,默认路由 **0.0.0.0/0** 是从 us-east-1 和 ap-southeast-2 两个区域学习到的。请注意,尽管我们为从 us-east-1 学习到的路由配置了 300 的本地优先级,但此更改 **不会** 反映在 RIB 中。如前所述,路由信息库呈现的是在本地 CNE 上应用路由策略 **之前** 的路由:

图 17: RIB 视图,应用路由策略之前

然而,当我们查看 **路由 (Routes)** 选项卡 (FIB) 时,会看到最佳路由已被安装,即从 us-east-1 学习到的路由,因为它配置了更高的本地优先级:

图 18: FIB 视图 – 用于数据包转发的路由选项卡

## 注意事项

- Cloud WAN 路由策略功能支持所有 AWS Cloud WAN 连接类型,包括 AWS Site-to-Site VPN、AWS Direct Connect、Connect 连接、对等连接 (Transit Gateway 路由表) 和 VPC 连接,以及分段间 (分段共享) 和区域间 (CNE-to-CNE) 的路由。路由汇总和 BGP 属性修改适用于所有支持 BGP 的连接——Site-to-Site VPN、Direct Connect、Connect 和对等连接——以及分段间和区域间的路由。对于 VPC 连接,支持仅限于对从 VPC 到核心网络的入站路由传播进行路由过滤 (“允许”或“丢弃”操作)。

- BGP 团体支持适用于 Connect、VPN 和对等连接。在本次发布时,Direct Connect 连接尚不支持此功能。

- 路由汇总仅支持在支持 BGP 的连接上的出站路由。

- 路由策略不支持控制向网络功能组 (服务插入) (Network Function Groups (Service Insertion)) 的路由传播。

- 使用此功能不收取额外费用。

- 有关此新功能的配额信息将被添加到 [AWS 文档](https://docs.aws.amazon.com/network-manager/latest/cloudwan/cloudwan-quotas.html) 中。

## 结论

在这篇博客 (第一部分) 中,我们介绍了 Cloud WAN 路由策略,这是一项新功能,可让客户对其全球网络中的动态路由传播和流量工程进行精细化控制。我们解释了该功能的工作原理,并演示了使用 AWS 控制台配置基本路由策略的步骤。

借助 Cloud WAN 路由策略,客户可以跨 AWS Cloud WAN 连接、分段和区域定义自定义路由行为,从而在不增加复杂性的情况下增强网络可见性、性能和控制力。

在本系列的 **第二部分** 中,我们将探讨多种架构场景,展示如何在多区域和混合环境中使用 BGP 属性应用路由过滤、汇总和路径操纵,从而帮助客户在 AWS 上设计高度可扩展和弹性的网络。

要开始使用,请参阅 [AWS Cloud WAN 文档](https://docs.aws.amazon.com/network-manager/latest/cloudwan/what-is-cloudwan.html) 。

## 关于作者

### Jordan Rojas Garcia

Jordan 是 AWS 全球专家组织的一名高级网络专家解决方案架构师。他在 2018 年加入 AWS 之前,一直从事传统数据中心网络方面的工作。在 AWS,他专注于设计云网络解决方案,并为在 AWS 云中构建网络提供指导和最佳实践。工作之余,Jordan 喜欢旅行、探索新美食、徒步,并热衷于驾驶两轮和四轮的车辆。

### Shridhar Kulkarni

Shridhar 是 AWS 网络服务组织的一员,负责 AWS Cloud WAN、Transit Gateway 和 Direct Connect 等 AWS 连接服务的产品管理。Shridhar 拥有强大而多元化的技术背景,在云、SAAS、移动、SD-WAN、虚拟化、广域网优化、SDN、数据网络 (L1-L7)、VoIP、有线电视、光纤到户 (FTTH) 和 x86 硬件平台等领域拥有专业知识。Shridhar 在向全球云、企业、服务提供商和中小企业客户推出尖端高科技产品和服务方面拥有优异的往绩。Shridhar 拥有加州大学洛杉矶分校安德森管理学院的计算机科学硕士学位和 MBA 学位。

<!-- AI_TASK_END: AI全文翻译 -->