**发布时间:** 2025-11-19

**厂商:** AWS

**类型:** BLOG

**原始链接:** https://aws.amazon.com/blogs/networking-and-content-delivery/aws-privatelink-extends-cross-region-connectivity-to-aws-services/

---

<!-- AI_TASK_START: AI标题翻译 -->

[新产品/新功能] AWS PrivateLink 扩展对 AWS 服务的跨区域连接

<!-- AI_TASK_END: AI标题翻译 -->

<!-- AI_TASK_START: AI竞争分析 -->

# 产品功能分析

## 新功能/新产品概述

AWS 宣布其 **AWS PrivateLink** 服务现已支持对 AWS 服务的跨区域连接。此功能允许用户通过在自己的 VPC 中创建 **接口 VPC 端点 (Interface VPC Endpoint)**,以私密、安全的方式连接到位于其他 AWS 商业分区(Commercial partition)中的 AWS 托管服务。

其核心目标是解决多区域架构下的服务访问需求,无需依赖互联网网关、VPC Peering 或其他复杂的网络配置。所有流量均在 AWS 的全球骨干网络上传输,确保了低延迟和高安全性。该功能是 **AWS PrivateLink** 服务的自然演进,此前已支持区域内连接和对非 AWS 托管服务的跨区域连接。

目标用户群包括:

- 需要满足严格数据驻留要求的跨国企业。

- 构建全球分布式应用并需要将数据集中到特定区域进行处理的 SaaS 提供商。

- 实施多区域灾备(Disaster Recovery)策略,需要跨区域访问关键服务的企业。

- 需要访问由第三方在其他区域提供的共享资源(如 S3 数据集)的开发者。

## 关键客户价值

- **增强的安全性与合规性**

- 通过将跨区域服务访问流量限制在 AWS 私有网络内,彻底消除了数据在公共互联网上的暴露风险,显著提升了安全水位。

- 为有数据驻留法规(如 GDPR)要求的场景提供了合规的解决方案。例如,一个部署在欧洲的应用可以临时、安全地访问存储在美国区域的用户元数据以完成授权,而无需将核心数据移出合规区域。

- **简化的多区域网络架构**

- 相较于使用 **VPC Peering** 或 **AWS Transit Gateway** 等方案来实现跨区域服务访问,PrivateLink 提供了一种更简单、更原生的方式。它减少了网络管理的复杂性和潜在的配置错误,实现了与区域内访问一致的部署和安全模型。

- **提升业务连续性和灾备能力**

- 用户可以为关键服务配置主备 **VPC 端点**。例如,在主区域(如俄勒冈)部署一个连接到本地 **Amazon Data Firehose** 的端点,同时在备用区域(如俄亥俄)部署另一个端点。当主区域出现连接问题时,工作负载可无缝切换至备用区域的端点,保障业务连续性。

- **支持全球分布式应用模型**

- 允许全球分布的基础设施将监控数据、日志等流式传输到一个位于中心区域(如爱尔兰)的数据湖,为全球健康状况监控仪表盘提供近乎实时的数据支持。

## 关键技术洞察

- **基于显式授权的访问控制模型**

- 该功能默认不开启,必须通过新的 **IAM** 权限 `vpce:AllowMultiRegion` 进行显式授权。这种 *默认拒绝* 的设计哲学确保了跨区域连接是一种经过深思熟虑的架构决策,避免了因配置失误导致的安全风险。同时,访问目标区域前,需确保该区域已在账户中启用(特别是2019年3月后推出的 **Opt-in Regions**),增加了另一层安全护栏。

- **精细化的策略控制与数据边界**

- 引入了新的 IAM 条件键以实现更精细的访问控制。

- `ec2:VpceServiceRegion`:允许VPC端点的创建者(消费者)在其 IAM 策略中限制可以连接的目标服务区域范围,例如只允许连接到东京和爱尔兰区域的服务。

- `aws:SourceVpcArn`:允许服务所有者(提供者)在资源策略(如 S3 存储桶策略)中定义一个“数据边界”。该策略可以精确地限制只有来自特定区域、特定账户下特定 VPC 的 PrivateLink 连接才能访问该资源,极大地增强了数据治理能力。

- **为跨区域设计的弹性与DNS机制**

- 在创建跨区域端点时,用户无需对齐消费者VPC和提供者服务所在区域的可用区(AZ),简化了高可用性部署。

- 该功能仅为端点生成区域性(Regional)DNS 记录,而不生成可用区(Zonal)DNS 记录。这一设计旨在引导应用使用区域性端点,从而充分利用 PrivateLink 在后端跨多个可用区进行故障转移的托管能力,提升整体架构的韧性。

## 其他信息

- **成本考量**

- 除了标准的 **接口端点** 小时费和数据处理费外,所有通过该功能传输的数据还将收取标准的 **EC2 跨区域数据传输** 费用。对于数据密集型应用,这是一项重要的成本因素,需要在架构设计阶段仔细评估。

- **服务与端点类型限制**

- 发布初期,该功能仅支持部分 AWS 服务,如 **Amazon S3**、**IAM**、**Amazon ECR** 和 **Amazon Data Firehose**,未来将逐步扩展。

- 跨区域连接仅支持 **接口端点 (Interface Endpoints)**,不支持 **网关端点 (Gateway Endpoints)** 和 **Gateway Load Balancer 端点**。

- **高可用性建议**

- 官方建议至少在两个可用区中创建 VPC 端点,以确保在消费者和服务区域都能从 PrivateLink 托管的可用区故障转移中受益。

<!-- AI_TASK_END: AI竞争分析 -->

<!-- AI_TASK_START: AI全文翻译 -->

# AWS PrivateLink 将跨区域连接能力扩展至 AWS 服务

**原始链接:** [https://aws.amazon.com/blogs/networking-and-content-delivery/aws-privatelink-extends-cross-region-connectivity-to-aws-services/](https://aws.amazon.com/blogs/networking-and-content-delivery/aws-privatelink-extends-cross-region-connectivity-to-aws-services/)

**发布时间:** 2025-11-19

**厂商:** AWS

**类型:** BLOG

---

AWS 宣布 [推出针对 AWS 服务的跨区域 PrivateLink (XRPL) 连接功能](https://aws.amazon.com/about-aws/whats-new/2025/11/aws-privatelink-cross-region-connectivity-aws-services/) 。您现在可以使用接口 VPC 终端节点 (interface VPC endpoints) , 私密且安全地连接到商业分区 (Commercial partition) 中其他区域的 AWS 服务。在本文中, 我们将讨论跨区域连接的潜在用例、入门指南以及访问控制选项。

### 概述

[AWS PrivateLink](https://aws.amazon.com/privatelink/) 提供了一种跨 VPC 和账户共享和访问服务的安全、简单的方式。您可以从私有子网访问 [VPC 终端节点服务 (VPC endpoint services)](https://docs.aws.amazon.com/vpc/latest/privatelink/privatelink-share-your-services.html) , 无需互联网网关 (Internet Gateway) ——您的流量将保留在 AWS 骨干网络上。您可以使用安全组 (security groups) 和 VPC 终端节点策略 (VPC endpoint policies) 来保护终端节点。

以前, PrivateLink 仅支持区域内连接 (intra-region connectivity), 要求服务提供商和使用者位于同一个 AWS 区域。在 re:Invent 2024 大会上, AWS [发布了](https://aws.amazon.com/about-aws/whats-new/2024/11/aws-privatelink-across-region-connectivity/) 针对非 Amazon 托管的 VPC 终端节点 (VPCE) 服务的跨区域连接支持。

随着今天的发布, PrivateLink 已将跨区域连接能力扩展到商业分区中的 Amazon 托管服务。您现在可以通过接口终端节点, 以原生的方式访问托管在其他支持 XRPL 的区域中的服务, 无需管理 VPC 对等连接等区域间连接, 也无需通过公共互联网。该功能支持终端节点策略, 引入了新的访问控制机制以确保跨区域连接符合您的组织策略, 并简化了为您的数据构建区域性控制的过程。

### 用例

此功能将 PrivateLink 简单和安全的核心优势从区域内连接扩展到了区域间连接。无论您是访问同一区域还是其他区域的 VPCE 服务, 实现方式和安全态势都保持一致。虽然大多数 AWS 服务在所有区域都可用, 但在以下用例中, 您可能希望访问不同区域的服务:

- 您需要访问第三方提供商在另一区域共享的资源。例如, 您正在美国东部 (弗吉尼亚北部) 构建一个建模工具, 该工具需要使用内部和外部的各种数据集进行训练。您的模型需要访问数据聚合商通过非洲 (开普敦) 区域的 Amazon Simple Storage Service (S3) 存储桶提供的数据集。

- 您是一家跨国金融公司, 在一个有严格数据驻留 (data residency) 要求的国家运营。该国消费者的所有数据都必须存储在该国境内的 AWS 区域中。您托管在另一区域的外汇工作流需要临时访问用户元数据以授权交易。

- 您是一家 SaaS 提供商, 拥有全球分布的基础设施, 希望将监控数据流式传输到爱尔兰的中央数据湖。这些数据用于驱动一个近乎实时的全球健康监控仪表盘。

- 您在俄勒冈州有关键工作负载, 需要与 [Amazon Data Firehose](https://aws.amazon.com/firehose/) 保持不间断的连接。您在美国西部 (俄勒冈) 有一个主 VPCE 连接到 Firehose, 并在美国东部 (俄亥俄) 有一个备用 VPCE。您的工作负载配置为在俄勒冈州出现连接问题时故障转移到俄亥俄州。

### 跨区域访问的控制措施

在开始使用跨区域连接功能之前, 您必须确保已设置正确的权限。

1. **[必需] 选择加入跨区域 PrivateLink 连接功能:** 到目前为止, 所有 [PrivateLink 操作](https://docs.aws.amazon.com/AWSEC2/latest/APIReference/operation-list-privatelink.html) 都属于 Amazon Elastic Compute Cloud (EC2) 命名空间。然而, 跨区域连接功能由一个仅限权限的操作 [vpce:AllowMultiRegion](https://docs.aws.amazon.com/service-authorization/latest/reference/list_awsprivatelink.html) 控制, 该操作位于不同的 VPCE 命名空间中。没有此权限, 您将只能创建指向本地区域 AWS 服务的 VPC 终端节点, 而无法创建指向其他区域的 AWS 或 VPCE 服务的终端节点。

确保您的身份策略允许 `vpce:AllowMultiRegion` 并且您的 [服务控制策略 (SCP)](https://docs.aws.amazon.com/organizations/latest/userguide/orgs_manage_policies_scps.html) 没有拒绝它。这两个策略都必须正确配置才能启用跨区域连接功能。

2. **[必需] 选择加入区域:** 尽管大多数区域在您的 AWS 账户中默认是激活的, 但 2019 年 3 月 20 日之后推出的区域只有在您手动选择它们时才会激活。AWS 将这些区域称为 [选择加入区域 (opt-in Regions)](https://docs.aws.amazon.com/controltower/latest/userguide/opt-in-region-considerations.html) 。当您希望通过 PrivateLink 访问托管在选择加入区域中的 AWS 服务时, 您必须首先选择加入该区域。这一防护措施有助于防止意外访问您账户不允许的区域或从这些区域进行访问。

### 入门指南

**服务发现**

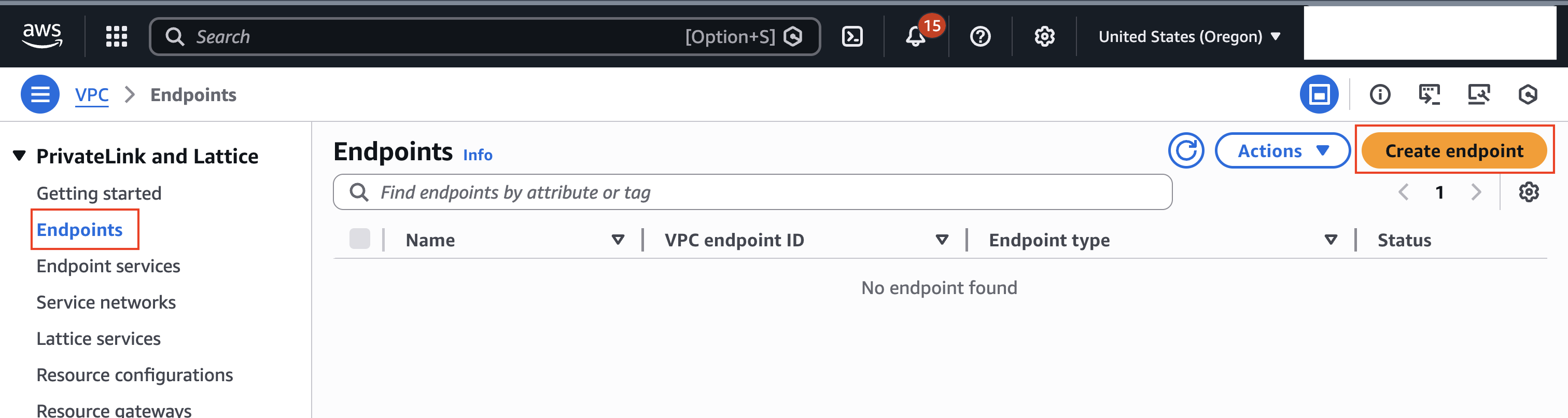

配置所需权限后, 使用 [AWS 管理控制台](https://aws.amazon.com/console/) 来发现支持跨区域连接的 AWS 服务。进入 [**VPC 控制台**](https://console.aws.amazon.com/vpc/) , 在导航窗格中选择 **Endpoints**, 然后单击 **Create endpoint**, 如图 1 所示。

图 1: 创建 VPC 终端节点的 AWS 控制台

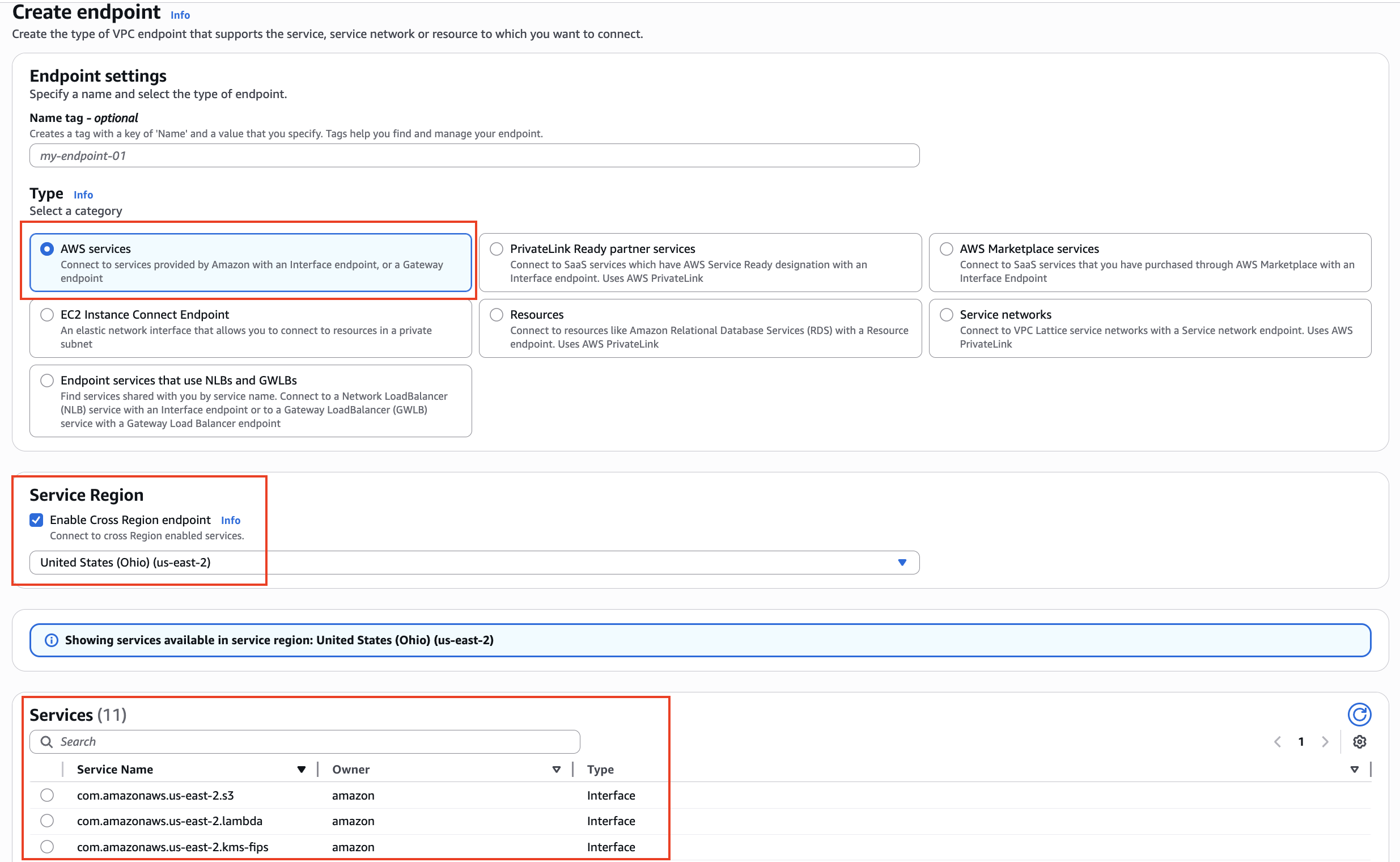

为 **Type** 选择 ‘AWS services’, 然后选中 **Enable Cross Region endpoint** 复选框。现在您应该能够从下拉菜单中选择您想要连接的 **Service Region**。

**Services** 选项卡将显示该区域中所有支持跨区域 PrivateLink 连接功能的 AWS 服务, 如下图 2 所示。

图 2: 用于配置跨区域 PrivateLink 的 AWS 控制台界面

要使用 CLI 发现服务, 请使用 `describe-vpc-endpoint-services` 命令, 并将 `service-region` 过滤器设置为您希望访问服务的区域。以下示例列出了美国东部 (俄亥俄) 区域中所有可通过美国西部 (俄勒冈) 区域的 VPC 终端节点访问的 AWS 服务。

```

aws ec2 describe-vpc-endpoint-services \

--filters Name=service-type,Values=Interface Name=owner,Values=amazon \

--region us-west-2 \

--service-region us-east-2 \

--query ServiceNames

```

**创建接口终端节点**

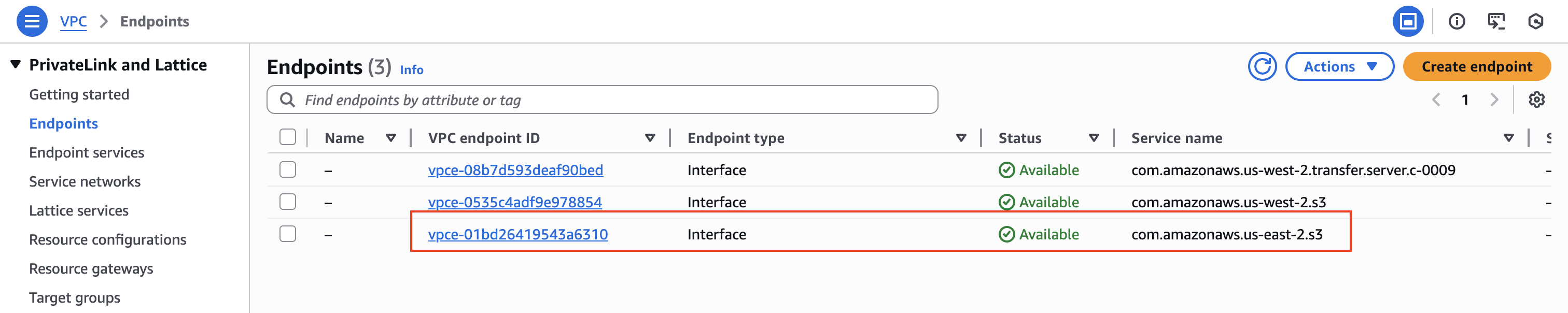

创建接口终端节点的其余步骤对于区域内和跨区域启用的服务是相同的。从控制台中选择所需的 **Service Name**, 然后继续选择您的 VPC、子网和其他配置选项。最后, 单击 **Create endpoint**。一旦您的终端节点状态变为 **Available**, 您的设置就完成了, 您将能够通过接口终端节点访问远程 AWS 服务。

图 3: 用于 S3 的跨区域 PrivateLink 终端节点

要通过 CLI 从位于美国西部 (俄勒冈) 的 VPC 创建一个指向美国东部 (俄亥俄) S3 的终端节点, 您可以使用以下示例:

```

aws ec2 create-vpc-endpoint \

--vpc-id <vpc-id> \

--service-name com.amazonaws.us-east-2.s3 \

--vpc-endpoint-type Interface \

--subnet-ids <subnet-id-1> <subnet-id-2> \

--region us-west-2 \

--service-region us-east-2

```

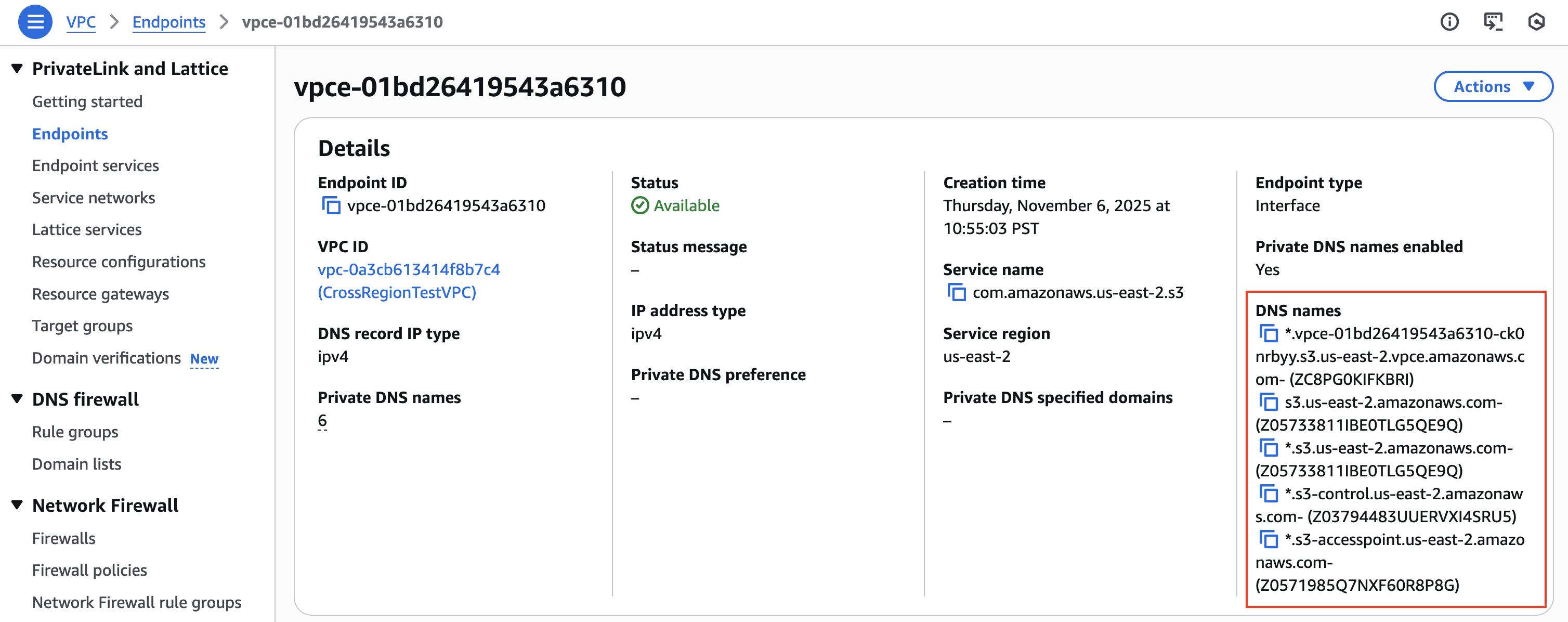

默认情况下, 所有指向 AWS 服务的接口终端节点都启用了私有 DNS。这通过保留公共终端节点的 DNS 语法, 简化了从公共连接到私有连接的迁移。要查看与您的终端节点关联的 DNS 名称, 请单击您的 **VPC endpoint ID**, 并在 **Details** 选项卡中查看 **DNS** 名称, 如图 4 所示。

图 4: 跨区域 PrivateLink 终端节点的 DNS 名称

### 额外的跨区域访问控制

PrivateLink 提供了多层控制, 以确保其使用符合您角色的权限和组织策略。您可以使用这些控制来确保只有受信任的实体才能对允许的服务和区域执行 PrivateLink 操作。除了前面讨论的必需控制措施外, 以下键提供了专门针对跨区域连接的增强功能。

1. **[可选] 定义您可以从中访问服务的区域:** 作为使用者, [ec2:VpceServiceRegion](https://docs.aws.amazon.com/vpc/latest/privatelink/privatelink-share-your-services.html#endpoint-service-cross-region) 键帮助您定义可以通过终端节点访问的远程服务区域。例如, 以下身份策略仅允许创建和删除指向托管在亚太地区 (东京) 或欧洲 (爱尔兰) 的服务的 VPC 终端节点。

```json

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "limitserviceregions",

"Action": [

"ec2:CreateVpcEndpoint",

"ec2:DeleteVpcEndpoint",

"vpce:AllowMultiRegion"

],

"Effect": "Allow",

"Resource": "arn:aws:ec2:*:*:vpc-endpoint/*",

"Condition": {

"StringLike": {

"ec2:VpceServiceRegion": [

"ap-northeast-1",

"eu-west-1"

]

}

}

}

]

}

```

2. **[可选] 定义可以访问您 AWS 资源的区域:** 作为资源所有者, 您可以使用资源策略来建立数据边界。这使您可以限制哪些资源可以被谁以及通过哪些网络访问。虽然您可以继续使用像 [aws:VpceAccount](https://docs.aws.amazon.com/IAM/latest/UserGuide/reference_policies_condition-keys.html#condition-keys-vpceaccount) 和 [aws:VpceOrgID](https://docs.aws.amazon.com/IAM/latest/UserGuide/reference_policies_condition-keys.html#condition-keys-vpceorgid) 这样的键, 但新的 [aws:SourceVpcArn](https://docs.aws.amazon.com/IAM/latest/UserGuide/reference_policies_condition-keys.html#condition-keys-sourcevpcarn) 键有助于在通过 VPC 终端节点访问资源时, 实现基于区域的访问控制。所有可通过跨区域 VPC 终端节点访问的 AWS 服务都支持此键。您可以使用此键来定义可以从哪些区域通过 VPC 终端节点访问您的资源。您还可以包含账户和 VPC ID, 以使策略更具体或更通用。有关详细信息和支持的服务, 请参阅 IAM 指南。例如, 以下资源策略拒绝所有对 S3 存储桶的访问, 除非连接源自欧洲 (伦敦) 区域中指定账户和 VPC 的 VPC 终端节点。

```json

{

"Version":"2012-10-17",

"Statement": [

{

"Sid": "AccessToSpecificVpcOnly",

"Principal": "*",

"Action": "s3:*",

"Effect": "Deny",

"Resource": [

"arn:aws:s3:::amzn-s3-demo-bucket1",

"arn:aws:s3:::amzn-s3-demo-bucket1/*"

],

"Condition": {

"ArnNotLike": {

"aws:SourceVpcArn": "arn:aws:ec2:eu-west-2:<Account-Id>:vpc/<VPC-Id>"

}

}

}

]

}

```

### 注意事项和最佳实践

1. 为了实现弹性和高可用性, 我们建议您至少在两个可用区 (AZs) 中创建一个 VPC 终端节点。这使得 PrivateLink 能够在使用者和服务区域的 AZ 之间进行托管故障转移。与区域内连接不同, 当访问另一区域的 VPCE 服务时, 您无需对齐 AZ。您可以在任何需要的 AZ 中创建指向远程 VPCE 服务的接口终端节点, 数量不限。

2. 对其他区域 AWS 服务的跨区域连接不支持区域 DNS (Zonal DNS)。这些终端节点只生成区域性 DNS 记录。这与弹性指导原则一致, 并确保您的终端节点可以从 PrivateLink 托管的故障转移功能中受益。

3. 跨区域连接仅支持接口终端节点。网关、网关负载均衡器 (Gateway Load Balancer) 和资源终端节点类型不支持跨区域连接。

4. 在撰写本文时, 此功能支持的服务包括 [Amazon S3](https://aws.amazon.com/s3/) 、[AWS Identity and Access Management (IAM)](https://aws.amazon.com/iam/) 、[Amazon Elastic Container Registry (ECR)](https://aws.amazon.com/ecr/) 和 Amazon Data Firehose, 未来将有更多服务加入。有关当前支持服务的列表, 请参阅 [PrivateLink 用户指南](https://docs.aws.amazon.com/vpc/latest/privatelink/aws-services-cross-region-privatelink-support.html) 或遵循本博客中提到的服务发现步骤。

5. PrivateLink 与 AWS Fault Injection Service (FIS) 集成, 可以模拟区域性事件并为区域内和跨区域启用的接口终端节点建模故障场景。要了解更多信息, 请参阅 [AWS FIS 文档](https://alpha.www.docs.aws.a2z.com/fis/latest/userguide/fis-actions-reference.html#network-actions-reference) 。

6. 标准的 PrivateLink 小时费和数据处理费适用于所有接口终端节点, 无论是连接到本地区域还是远程区域的服务。此外, 我们会向接口终端节点所有者收取标准的 [EC2 区域间数据传输](https://aws.amazon.com/ec2/pricing/on-demand/#Data_Transfer) 费用, 费用按每 GB 区域间传输的数据量计算, 不论数据传输的方向如何。请访问 [PrivateLink 定价](https://aws.amazon.com/privatelink/pricing/) 页面了解更多信息。

### 总结

我们建议您使用本地区域的 AWS 服务以实现区域隔离和弹性。跨区域 PrivateLink 连接旨在解决那些您需要共享或访问特定区域资源、满足数据驻留法规或实施多区域灾难恢复计划的用例。随着您的工作负载扩展到更多区域, 此功能可确保一致且安全的网络连接。它简化了全球分布式应用程序连接到区域性 AWS 资源、访问集中式数据湖或连接到其他区域的供应商、合作伙伴和团队的方式——所有这些都通过私有终端节点实现。

您可以通过控制台、CLI、API 或 CloudFormation 开始使用。更多信息, 请参阅 [PrivateLink 用户指南](https://docs.aws.amazon.com/vpc/latest/privatelink/aws-services-cross-region-privatelink-support.html) 、[介绍非 Amazon 托管 VPCE 服务的跨区域连接](https://aws.amazon.com/blogs/networking-and-content-delivery/introducing-cross-region-connectivity-for-aws-privatelink/) 博客以及 [通过 AWS PrivateLink 安全访问服务](https://docs.aws.amazon.com/whitepapers/latest/aws-privatelink/what-are-vpc-endpoints.html) 白皮书。

## 关于作者

### Wafa Adeel

Wafa Adeel 是 AWS 网络团队的高级产品经理, 常驻西雅图。她负责管理虚拟私有云 (VPC) 和应用网络领域的服务, 包括 AWS PrivateLink 和 VPC Lattice。除了网络技术, Wafa 喜欢猫、咖啡馆和国家公园。

### Anandprasanna Gaitonde

作为 AWS 的首席解决方案架构师, Anand 负责帮助客户设计和运营 Well-Architected 解决方案, 以帮助他们成功采用 AWS 云。他专注于 AWS 网络、弹性架构模式和无服务器技术, 以在云中构建跨行业的解决方案。工作之余, 他喜欢旅行、网球和游泳。

<!-- AI_TASK_END: AI全文翻译 -->