**发布时间:** 2025-09-24

**厂商:** AWS

**类型:** BLOG

**原始链接:** https://aws.amazon.com/blogs/networking-and-content-delivery/aws-site-to-site-vpn-now-supports-ipv6-on-the-outside-ips/

---

<!-- AI_TASK_START: AI标题翻译 -->

[新产品/新功能] AWS Site-to-Site VPN 的外部 IP 地址现已支持 IPv6

<!-- AI_TASK_END: AI标题翻译 -->

<!-- AI_TASK_START: AI竞争分析 -->

# 产品功能分析

## 新功能/新产品概述

AWS Site-to-Site VPN是一项全托管服务,它通过 **IPSec** 隧道在客户的本地数据中心或分支机构与AWS资源之间建立安全连接。本次发布的新功能是为其 **外部IP地址 (Outside IPs)** 增加了IPv6支持。此前,AWS已支持在隧道内部传输IPv6流量,而此次更新使得VPN隧道的两个端点本身也可以使用IPv6地址进行通信,从而实现了端到端的纯IPv6 VPN连接。

该功能的目标用户是正在向IPv6迁移、面临公有IPv4地址枯竭问题,或因合规性要求必须使用IPv6网络的组织。它消除了在IPv6网络间建立VPN时对IPv4进行转换(IPv6>IPv4>IPv6)的依赖,简化了网络架构,将AWS定位为支持混合云原生IPv6连接的领先平台。

## 关键客户价值

- **简化IPv6迁移与原生连接**

- **业务价值:** 允许客户直接连接两个纯IPv6网络,无需复杂的地址转换或双栈配置。这极大地简化了网络架构,降低了运维复杂性和潜在的单点故障风险。

- **差异化优势:** 与许多仍依赖IPv4作为底层传输(underlay)的VPN解决方案相比,AWS提供了真正的端到端原生IPv6连接能力。这对于追求网络架构现代化、希望彻底淘汰IPv4依赖的企业具有很强的吸引力。

- **应对IPv4地址枯竭并降低成本**

- **业务价值:** 公共IPv4地址是一种日益稀缺且昂贵的资源。通过在VPN外部隧道上使用IPv6,客户可以节约宝贵的公共IPv4地址,从而直接降低网络连接的总体拥有成本。

- **实现机制:** 该功能免除了在AWS VPN端点和客户侧网关(Customer Gateway)上配置和付费购买公共IPv4地址的需求,尤其是在需要部署大量VPN连接的场景下,成本节约效果显著。

- **满足合规与监管要求**

- **业务价值:** 在联邦政府、医疗、金融和电信等受严格监管的行业中,IPv6的采用通常是强制性的。此功能使客户能够构建完全符合这些行业标准的IPv6-only网络环境,帮助他们在混合云部署中满足合规性审查。

## 关键技术洞察

- **深度集成于现代网络核心服务**

- **技术独特性:** _该功能要求VPN连接必须终止于 **AWS Transit Gateway** 或 **AWS Cloud WAN** 的核心网络边缘 (CNE)_。这表明该IPv6功能并非对传统虚拟私有网关(VGW)的简单扩展,而是深度集成在AWS新一代可扩展的云网络中枢服务中。

- **技术影响:** 这种架构确保了IPv6 VPN连接能够充分利用 **Transit Gateway** 和 **Cloud WAN** 带来的高级路由、网络分段和大规模互联能力,为企业构建复杂的全球IPv6网络提供了坚实且可扩展的基础。

- **基于标准化协议实现与互操作性**

- **技术工作原理:** 底层依然采用标准的 **IPSec** 协议栈进行加密和隧道封装,并通过 **BGP** (边界网关协议) 进行动态路由交换。

- **技术创新点:** 创新之处在于将这些成熟的标准协议无缝地应用于纯IPv6传输环境。原文通过使用开源软件 **Strongswan** (用于IPSec) 和 **Free Range Routing (FRR)** (用于BGP) 成功模拟了客户侧设备,这有力地证明了该方案具备良好的开放性和与业界主流VPN设备的互操作性。

- **自动化隧道接口地址管理**

- **技术工作原理:** 隧道内部接口的IPv6地址(Inside IPs)由AWS从唯一的本地地址(ULA)范围 `fd00::/8` 中自动分配,并为每个隧道端点分配一个 `/126` 的前缀。

- **技术影响:** 这种自动化分配机制简化了网络管理员的配置工作,避免了在点对点隧道链路上手动规划和分配IP地址的复杂性,有效降低了因配置错误导致连接中断的风险。

## 其他信息

- **部署与运维便利性**

- 提供了完整的 **CloudFormation** 模板,用户可一键部署包含VPC、EC2、Transit Gateway和VPN连接在内的完整测试环境,极大地降低了用户评估和验证该功能的门槛。

- 监控机制与IPv4 VPN保持一致,可复用现有的 **Amazon CloudWatch** 告警和日志监控方案,确保了运维体验的平滑过渡和连续性。

- **重要限制**

- 不支持将现有的IPv4 Site-to-Site VPN连接直接升级或转换为IPv6连接。用户必须创建全新的VPN连接来实现此功能,这可能需要纳入现有业务的迁移规划中。

<!-- AI_TASK_END: AI竞争分析 -->

<!-- AI_TASK_START: AI全文翻译 -->

# AWS Site-to-Site VPN 现已支持在外部 IP 上使用 IPv6

**原始链接:** [https://aws.amazon.com/blogs/networking-and-content-delivery/aws-site-to-site-vpn-now-supports-ipv6-on-the-outside-ips/](https://aws.amazon.com/blogs/networking-and-content-delivery/aws-site-to-site-vpn-now-supports-ipv6-on-the-outside-ips/)

**发布时间:** 2025-09-24

**厂商:** AWS

**类型:** BLOG

---

[Amazon Web Services (AWS) 站点到站点 VPN (Site-to-Site VPN)](https://docs.aws.amazon.com/vpn/latest/s2svpn/VPC_VPN.html) 是一项完全托管的服务,允许您使用 IP 安全 (IPSec) 隧道在您的数据中心或分支机构与 AWS 资源之间建立安全连接。它为各种工作负载提供关键连接:将本地工作负载连接到云端、将设备连接到云端以及提供加密通信。Site-to-Site VPN 是团队快速建立连接的通用选择。配置 VPN 隧道时,您必须选择外部和内部 IP 地址。在 2018 年之前,IPv4 是外部和内部 IP 地址的唯一选择。随后,我们发布了对内部 IP 地址的 IPv6 支持。在 2025 年 7 月,我们扩展了此功能并 [宣布](https://aws.amazon.com/about-aws/whats-new/2025/07/aws-site-to-site-vpn-supports-ipv6-addresses-outer-tunnel-ips/) 也可以为外部 IP 地址指定 IPv6。用户现在可以使用纯 IPv6 地址通过 Site-to-Site VPN 连接其 IPv6 网络,无需再进行 IPv6>IPv4>IPv6 转换。

## IPv6 支持的优势

1. **迁移到 IPv6:** 随着这项新功能的发布,迁移到 IPv6 变得更加直接,允许用户仅使用 IPv6 连接两个 IPv6 网络。

2. **IP 地址枯竭:** 在 IPv4 资源日益稀缺的环境中,为外部隧道利用 IPv6 可以节省宝贵的 IPv4 地址。

3. **降低成本:** 通过在外部 IP 上使用 IPv6,您还可以降低连接两个网络的成本,因为无需为隧道两端 (AWS 端和您的本地端) 的公共 IPv4 地址付费。

4. **法规与合规性:** 如果您在联邦、医疗、金融和电信等受监管行业工作,使用 IPv6 外部地址可以帮助您满足纯 IPv6 网络的要求。

## 支持的配置

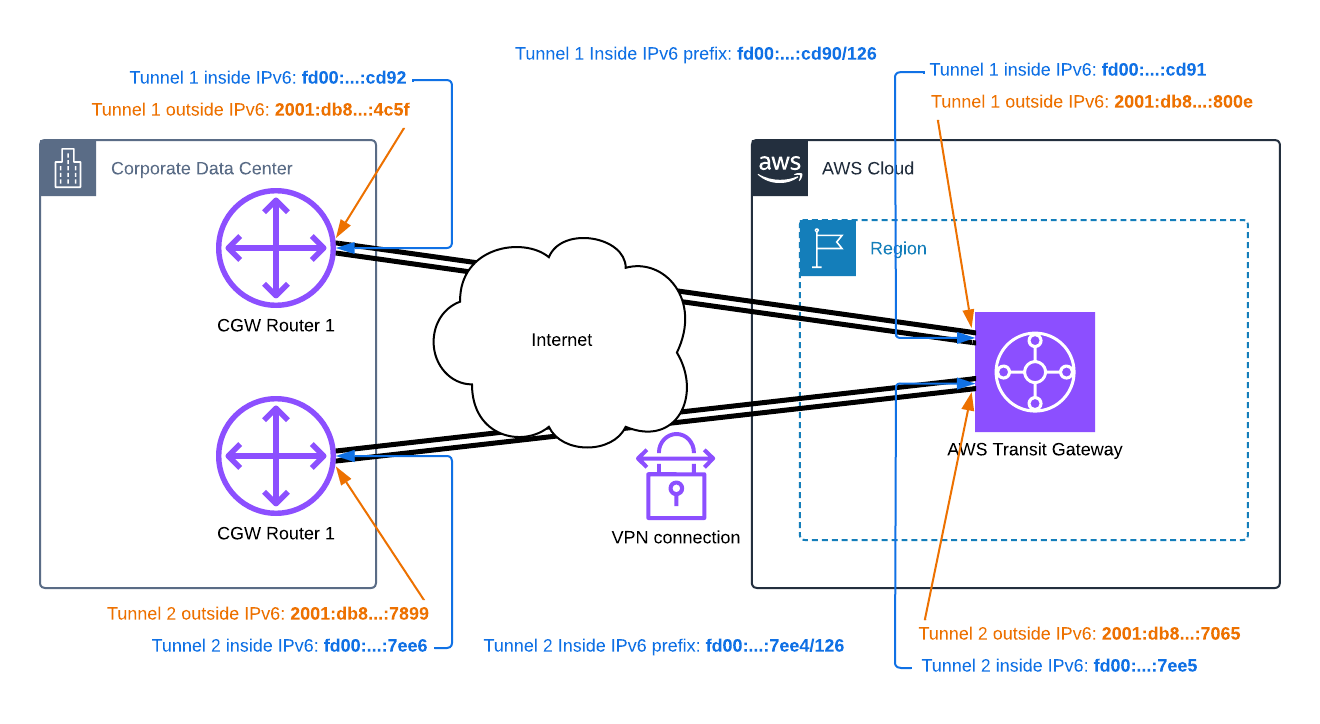

仅当 Site-to-Site VPN 终止于 [AWS Transit Gateway](https://aws.amazon.com/transit-gateway/) 或 [AWS Cloud WAN](https://aws.amazon.com/cloud-wan/) 核心网络边缘 (CNE) 时,才支持 IPv6。图 1 展示了一个终止于 Transit Gateway 的 IPv6 Site-to-Site VPN 示例。

*图 1: 连接到 Transit Gateway 的纯 IPv6 VPN*

将 IPv6 Site-to-Site VPN 终止于 CNE 的模式与上图类似。

## IPv6 Site-to-Site VPN 概述

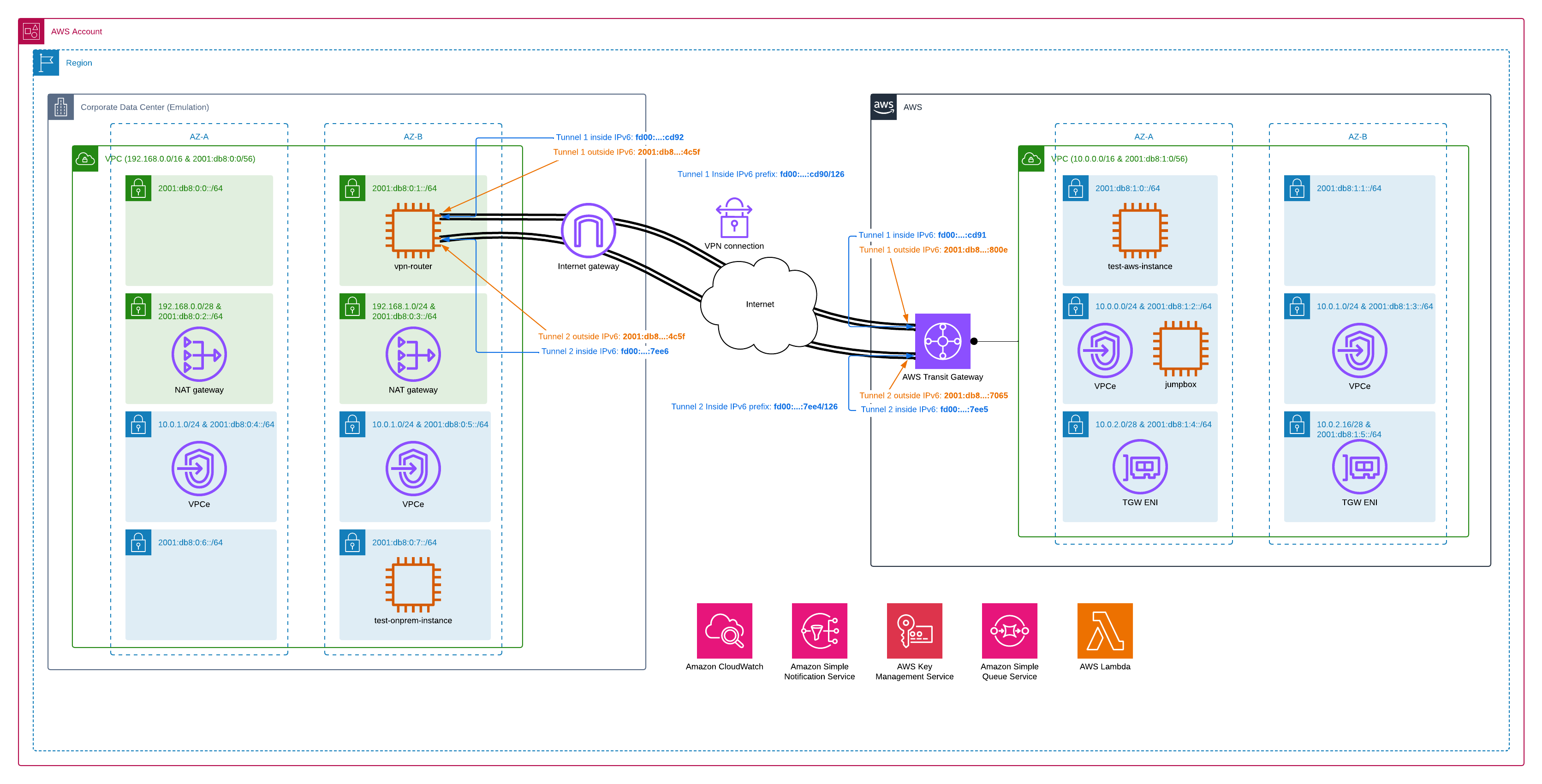

要开始体验 IPv6 Site-to-Site VPN,请下载 [AWS CloudFormation](https://aws.amazon.com/cloudformation/) [模板](https://d2908q01vomqb2.cloudfront.net/artifacts/NetworkingAndContentDeliveryBlog/1542/ipv6-s2s-cf-template.yml) 并在您选择的 [AWS 区域 (AWS Region)](https://aws.amazon.com/about-aws/global-infrastructure/regions_az/) 中进行部署。该模板仅需一个参数:一个用于通知您任何潜在中断的电子邮件地址。模板会在您的账户中预置以下基础设施 (如图 2 所示)。

*图 2: 通过 CloudFormation 部署的 IPv6 Site-to-Site VPN 环境*

部署此模板会产生费用,具体费用在本文章的“成本”部分有详细说明。有关拆除说明,请参阅“清理”部分。在下一节中,我们将逐步介绍部署的基础设施。

### 企业数据中心模拟

为了模拟企业数据中心,模板部署了一个包含以下基础设施的 VPC:

1. 一个具有两个前缀的双栈 (dual stack) Amazon VPC:一个 IPv4 前缀和一个 IPv6 前缀。

1. VPC 的 IPv6 地址可能因您使用的是 AWS 提供的 IPv6 还是自带 IP (BYOIP) 地址而异。

2. 一个附加到 VPC 的互联网网关 (internet gateway)。这是我们 VPN 的底层网络,允许我们安装和配置 [Amazon Elastic Compute Cloud (Amazon EC2)](https://aws.amazon.com/ec2/) VPN 路由器,该路由器用于模拟您的本地路由器。

3. 两个纯 IPv6 公共子网 (用于托管 Amazon EC2 VPN 路由器)。

1. 在上述纯 IPv6 公共子网中部署一个 EC2 实例以模拟 VPN 路由器。

4. 两个公共双栈子网。

1. 在上述子网中部署两个 NAT 网关以执行 NAT64,这使我们能够使用 [AWS Systems Manager Session Manager](https://docs.aws.amazon.com/systems-manager/latest/userguide/session-manager.html) 直接连接到 Amazon EC2 VPN 路由器。NAT 网关对于通过 cfn-* 钩子通知 CloudFormation 脚本执行完成也至关重要。

5. 两个私有双栈子网,用于托管 [VPC 端点 (VPC endpoints)](https://docs.aws.amazon.com/vpc/latest/privatelink/privatelink-access-aws-services.html) ,以便通过 [AWS PrivateLink](https://aws.amazon.com/privatelink/) 访问其他 AWS 服务。

6. 两个纯 IPv6 私有子网,用于托管一个我们可以 ping 通以进行测试的实例。

1. 在上述纯 IPv6 私有子网中部署一个 EC2 实例以模拟测试实例。

### AWS 基础设施

该模板将 IPv6 Site-to-Site VPN 终止于一个 Transit Gateway,我们部署了以下基础设施。

1. 一个具有两个前缀的双栈 Amazon VPC:一个 IPv4 前缀和一个 IPv6 前缀。

1. VPC 的 IPv6 地址可能因您使用的是 AWS 提供的 IPv6 还是 BYOIP 而异。

2. 两个私有双栈子网,用于托管 Transit Gateway 连接。

3. 一个支持 [IPv6 的 Transit Gateway](https://docs.aws.amazon.com/whitepapers/latest/ipv6-on-aws/amazon-vpc-connectivity-options-for-ipv6.html#ipv6-connectivity-with-transit-gateway) 。

1. VPC 附加到 Transit Gateway,与默认路由表关联,并将路由传播到默认路由表。

4. 两个纯 IPv6 私有子网,用于托管一个我们可以 ping 通以进行测试的实例。

1. 在上述纯 IPv6 私有子网中部署一个 EC2 实例以模拟测试实例。

5. 两个私有双栈子网,用于托管 [VPC 端点 (VPC endpoints)](https://docs.aws.amazon.com/vpc/latest/privatelink/privatelink-access-aws-services.html) ,以便通过 [AWS PrivateLink](https://aws.amazon.com/privatelink/) 访问其他 AWS 服务。

1. 在上述双栈私有子网中部署一个 EC2 实例作为跳板机。这是必需的,因为此 VPC 中没有 NAT 网关来执行 NAT64。

### 通用基础设施

1. [AWS Secrets Manager](https://aws.amazon.com/secrets-manager/) 用于管理 VPN 预共享密钥。

2. [Amazon CloudWatch](https://aws.amazon.com/cloudwatch/) 用于存储日志、指标和警报。

3. 一个 [Amazon Simple Notification Service (Amazon SNS)](https://aws.amazon.com/pm/sns/) 主题,用于通知您任何中断,例如隧道中断。

4. 一个 [AWS Key Management Service (AWS KMS)](https://aws.amazon.com/kms/) 客户托管密钥 (CMK) ,用于加密 CloudWatch 日志、Secrets Manager 中的密钥以及 SNS 主题。

### VPN 基础设施

该模板还部署了以下 VPN 连接资源,以在模拟的本地数据中心和 AWS 之间构建 IPv6 Site-to-Site VPN:

1. VPC 中的一个客户网关 (customer gateway) ,逻辑上代表您的本地路由器。

2. 一个终止于 Transit Gateway 的 IPv6 Site-to-Site VPN 连接。

3. 模拟路由器的 EC2 实例的配置。

## IPv6 Site-to-Site VPN 演练

以下步骤将引导您完成 IPv6 Site-to-Site VPN 的演练。

### 先决条件

您需要满足以下先决条件才能进行此演练:

- CloudFormation [模板](https://d2908q01vomqb2.cloudfront.net/artifacts/NetworkingAndContentDeliveryBlog/1542/ipv6-s2s-cf-template.yml) 已成功部署且无任何错误。

### 步骤 1. 客户网关

1. 打开 Amazon VPC 控制台并导航至 **Virtual private network (VPN)** > **Customer gateways**。

*图 3: 导航至客户网关*

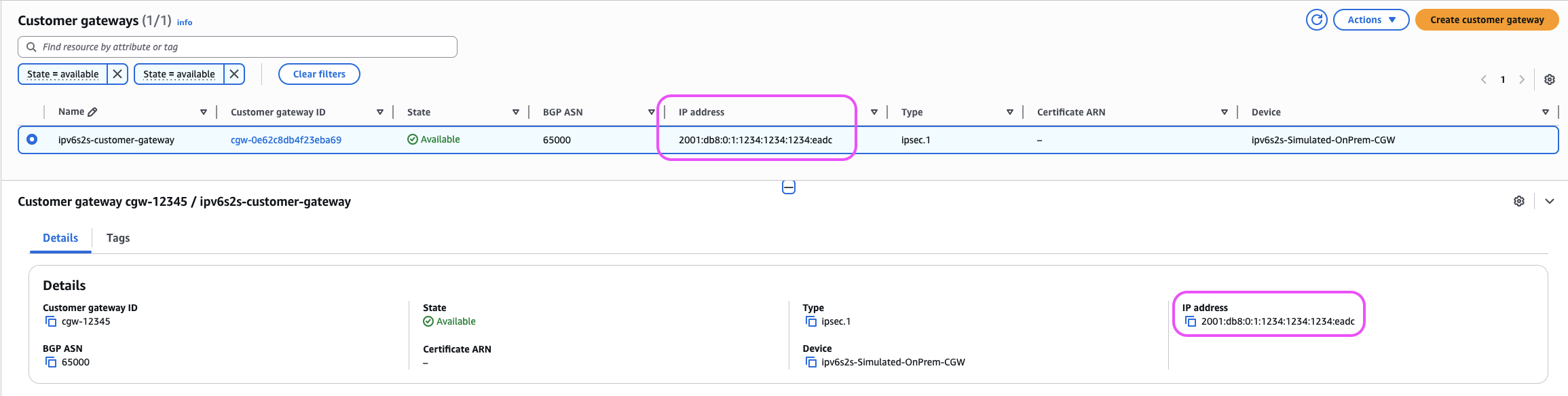

2. 我们已经为您部署了一个客户网关。为 IPv6 Site-to-Site VPN 创建客户网关的步骤与 IPv4 Site-to-Site VPN 相同。唯一的区别是它指向您路由器的 IPv6 地址。在我们的案例中,它指向模拟 VPN 路由器的 EC2 实例的 IPv6 地址。

*图 4: AWS VPC 控制台,客户网关选中视图*

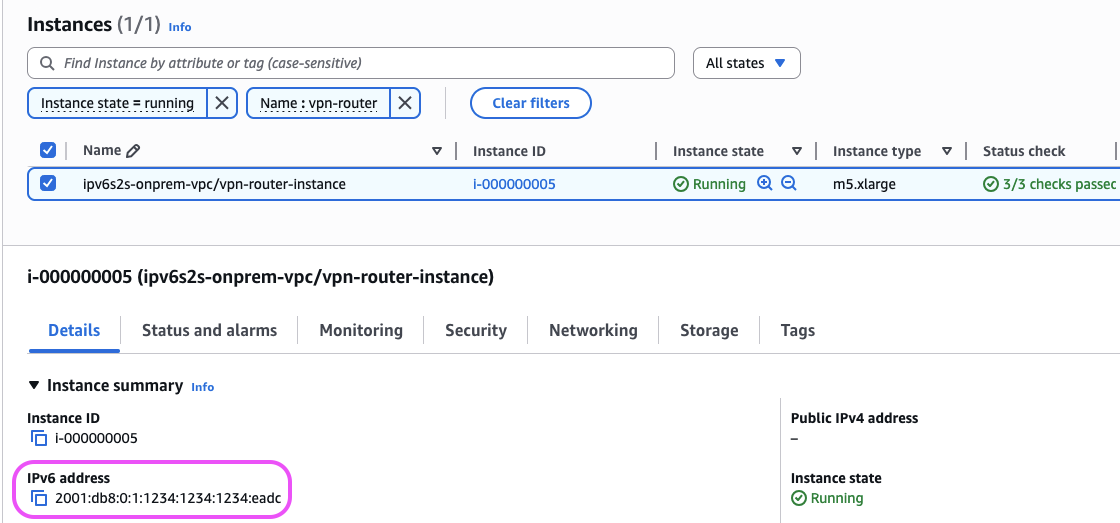

3. 如果您导航到 Amazon EC2 控制台,然后转到 **Instances**,应该会有一个名为 (`…-onprem-vpn/vpn-router-instance`) 的实例,其 IPv6 地址与之一致。

*图 5: 显示 IP 的 EC2 VPN 路由器*

### 步骤 2. IPv6 Site-to-Site VPN

该模板还部署了一个 IPv6 Site-to-Site VPN 连接。

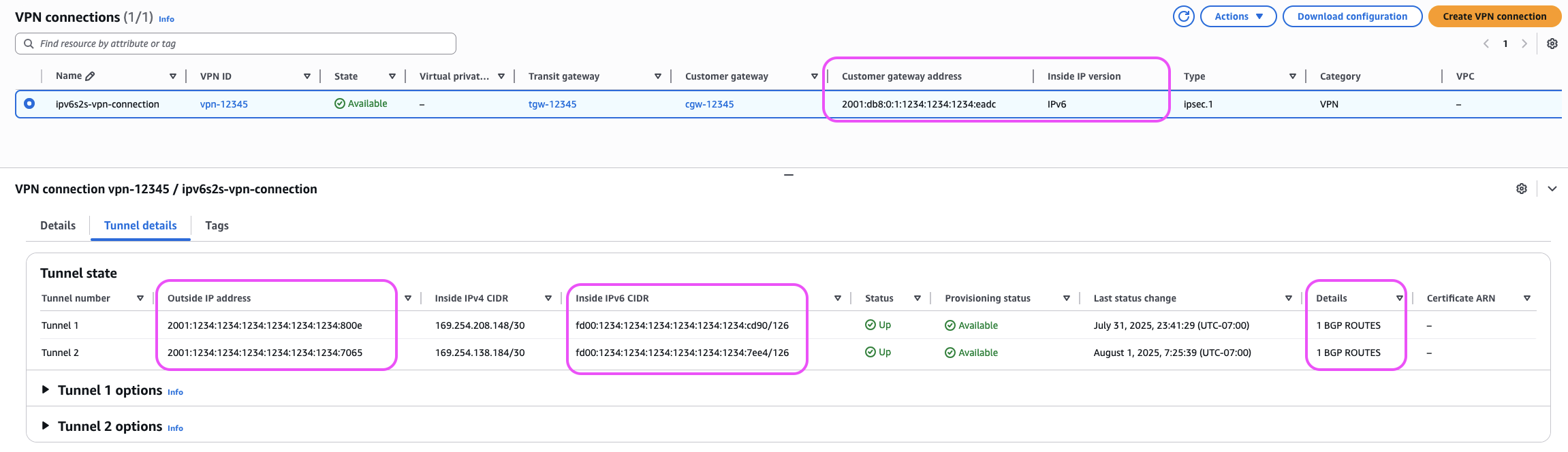

*图 6: IPv6 S2S VPN 详细视图*

1. 1. 打开 Amazon VPC 控制台。

2. 在导航窗格中,在 **Virtual private network (VPN)** 下,选择 **Site-to-Site VPN connections**。

3. 选择由模板创建的名为 `…-vpn-connection` 的 VPN 连接。

4. 它关联了一个 IPv6 **Customer gateway address**。

5. 导航到 **Tunnel details** 选项卡。

6. 它有两个 IPv6 外部 IP 地址,每个隧道一个。

7. 它有两个 `/126` IPv6 内部 IP 地址前缀。这些地址由 AWS 从 `fd00::/8` 范围内分配。在此前缀中,连接的 AWS 端是第一个可用的 IPv6 地址,而您的连接端是第二个可用的 IPv6 地址。例如,如果您的内部 IPv6 前缀是 `fd00:…:cd90/126`,那么 AWS 端的 IPv6 地址是 `fd00:…:cd91`,您的端的 IPv6 地址是 `fd00:…:cd92`。更多详情,请参阅 [文档](https://docs.aws.amazon.com/vpn/latest/s2svpn/VPNTunnels.html#:~:text=Amazon%20uses%20the%20first%20usable%20IPv6%20address%20in%20the%20subnet) 。

8. IPv6 Site-to-Site VPN 使用动态路由,将本地前缀通告给 AWS。

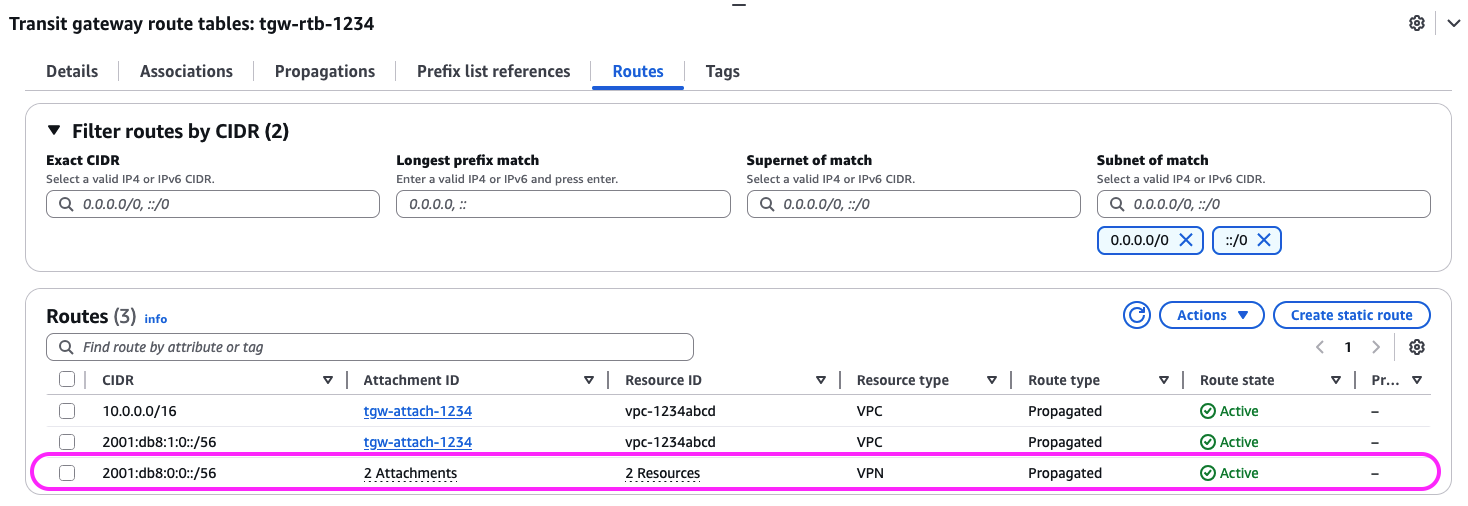

您可以观察到本地路由 (`2001:db8:0:0::/56`) 通过 Site-to-Site VPN 连接传播到 Transit Gateway 路由表中。

*图 7: 本地路由传播到 Transit Gateway 路由表*

1. 1. 导航到 Amazon VPC 控制台。

2. 在导航窗格中,在 **Transit gateways** 下,选择 **Transit gateway route tables**。

3. 选择与作为此堆栈一部分创建的 Transit Gateway 关联的路由表。您可以参考名为 `AwsTransitGatewayId` 的 CloudFormation 输出变量,以确保您正在查看正确的 Transit Gateway 路由表。

2. 您还可以验证 AWS 路由已传播到您的本地端。

1. 导航到 Amazon EC2 控制台。

2. 选择名为 `…-onprem-vpc/vpn-router-instance` 的实例。

3. 在右上角,选择 **Connect**。

4. 使用 **Session Manager** 选项卡并选择 **Connect**,这将使用 Systems Manager 连接到 Amazon EC2 VPN 路由器。

5. 在 shell 窗口中运行命令 `sudo vtysh -c "show ipv6 route bgp"`,您应该会观察到来自 VPC 的 IPv6 前缀 (`2001:db8:1:0::/56`) 已被传播。

```

$ sudo vtysh -c "show ipv6 route bgp"

Codes: K - kernel route, C - connected, S - static, R - RIPng,

O - OSPFv3, I - IS-IS, B - BGP, N - NHRP, T - Table,

v - VNC, V - VNC-Direct, A - Babel, F - PBR,

f - OpenFabric,

> - selected route, * - FIB route, q - queued, r - rejected, b - backup

t - trapped, o - offload failure

B>* 2001:db8:1:0::/56 [20/100] via fd00:…:7ee5, vti2, weight 1, 00:54:18

* via fd00:…:cd91, vti1, weight 1, 00:54:18

```

### 它是如何设置的

为了本文的目的,我们使用了开源软件 Strongswan 来模拟 IPsec VPN,并使用 Free Range Routing (FRR) 进行 BGP。Strongswan 和 FRR 的详细配置超出了本文的范围。但是,您可以通过 CloudFormation [模板](https://d2908q01vomqb2.cloudfront.net/artifacts/NetworkingAndContentDeliveryBlog/1542/ipv6-s2s-cf-template.yml) 深入了解其设置。

## 测试 IPv6 连接性

您可以通过从 AWS 端和/或本地端进行 ping 测试来检验连接性。我们在两端都部署了两个位于纯 IPv6 子网中的 EC2 实例来演示连接性。

### 步骤 1. 从 AWS 到本地的 ping

1. 导航到 Amazon EC2 控制台,并使用 Systems Manager 连接到 AWS 端的 Amazon EC2 跳板机 (`…-aws-vpc/jump-instance`)。

1. 这是必需的,因为我们在 AWS 端没有 NAT 网关来启用 NAT64。

2. 选择 AWS 跳板机实例,选择右上角的 **Connect**,选择 **Session Manager**,然后选择 **Connect**。

2. 从跳板机,您现在可以 SSH 到 AWS 端的 EC2 测试实例。

1. 运行 `~/connect-to-aws-test-instance.sh` 以使用辅助脚本连接到测试实例。

3. 连接后,按照此 Amazon Managed Services [指南](https://docs.aws.amazon.com/managedservices/latest/onboardingguide/find-instance-id.html) 获取本地测试实例 (`…-onprem-vpc/test-instance`) 的 IPv6 地址。

4. 使用 `ping6 -c 3 2001:db8:0:7:…:3447` 运行 ping 测试,确保替换为您环境特定的 IP 地址。

5. 如果 ping 成功,您应该会观察到以下输出:

```

[ec2-user@i-000000002 ~]$ ping6 -c 3 2001:db8:0:7:…:3447

PING 2001:db8:0:7:…:3447(2001:db8:0:7:…:3447) 56 data bytes

64 bytes from 2001:db8:0:7:…:3447: icmp_seq=1 ttl=253 time=2.69 ms

64 bytes from 2001:db8:0:7:…:3447: icmp_seq=2 ttl=253 time=1.90 ms

64 bytes from 2001:db8:0:7:…:3447: icmp_seq=3 ttl=253 time=1.88 ms

--- 2001:db8:0:7:…:3447 ping statistics ---

3 packets transmitted, 3 received, 0% packet loss, time 2003ms

rtt min/avg/max/mdev = 1.887/2.162/2.694/0.377 ms

```

### 步骤 2. 从本地到 AWS 的 ping

1. 导航到 Amazon EC2 控制台,并使用 Systems Manager 连接到本地测试实例 (`…-onprem-vpc/test-instance`)。

1. 选择本地测试实例,选择右上角的 **Connect**,选择 **Session Manager**,然后选择 **Connect**。

2. 连接后,按照此 Amazon Managed Services [指南](https://docs.aws.amazon.com/managedservices/latest/onboardingguide/find-instance-id.html) 获取 AWS 测试实例 (`…-aws-vpc/test-instance`) 的 IPv6 地址。

3. 使用 `ping6 -c 3 2001:db8:1:0:…:9816` 运行 ping 测试,确保替换为您环境特定的 IP 地址。

4. 如果 ping 成功,您应该会观察到以下输出:

```

sh-4.2$ ping6 -c 3 2001:db8:1:0:…:9816

PING 2001:db8:1:0:…:9816(2001:db8:1:0:…:9816) 56 data bytes

64 bytes from 2001:db8:1:0:…:9816: icmp_seq=1 ttl=252 time=2.20 ms

64 bytes from 2001:db8:1:0:…:9816: icmp_seq=2 ttl=252 time=1.91 ms

64 bytes from 2001:db8:1:0:…:9816: icmp_seq=3 ttl=252 time=1.82 ms

--- 2001:db8:1:0:…:9816 ping statistics ---

3 packets transmitted, 3 received, 0% packet loss, time 2003ms

rtt min/avg/max/mdev = 1.829/1.983/2.205/0.160 ms

```

## 可观测性

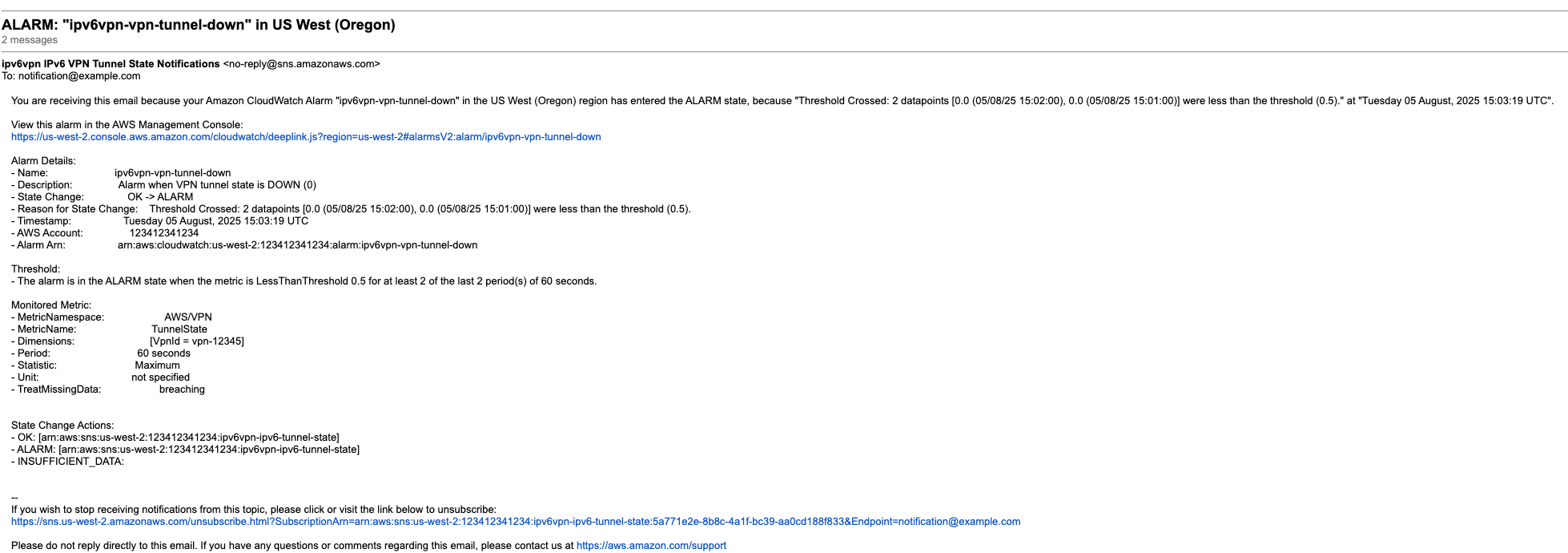

监控 IPv6 Site-to-Site VPN 的过程与监控 IPv4 Site-to-Site VPN 相同。本文提供的 [模板](https://d2908q01vomqb2.cloudfront.net/artifacts/NetworkingAndContentDeliveryBlog/1542/ipv6-s2s-cf-template.yml) 通过 CloudWatch 警报提供了基本的监控功能。当 VPN 隧道状态发生变化时,警报会被触发,并通过 SNS 主题向您的电子邮件发送通知。发送到您电子邮件的通知应类似于以下内容 (如图 3 所示):

*图 8: 针对隧道状态变化的 CloudWatch 警报通知*

要模拟上述行为,您可以手动关闭 VPN 隧道。这可以通过停止 EC2 VPN 路由器实例 (`…-onprem-vpc/vpn-router-instance`) 来实现。

1. 导航到 Amazon EC2 控制台。

2. 选择名为 `…-onprem-vpc/vpn-router-instance` 的实例。

3. 从右上角菜单中,选择 **Instance State**,然后选择 **Stop**。

测试完成后,按照上一节中描述的相同过程选择 **Start**。

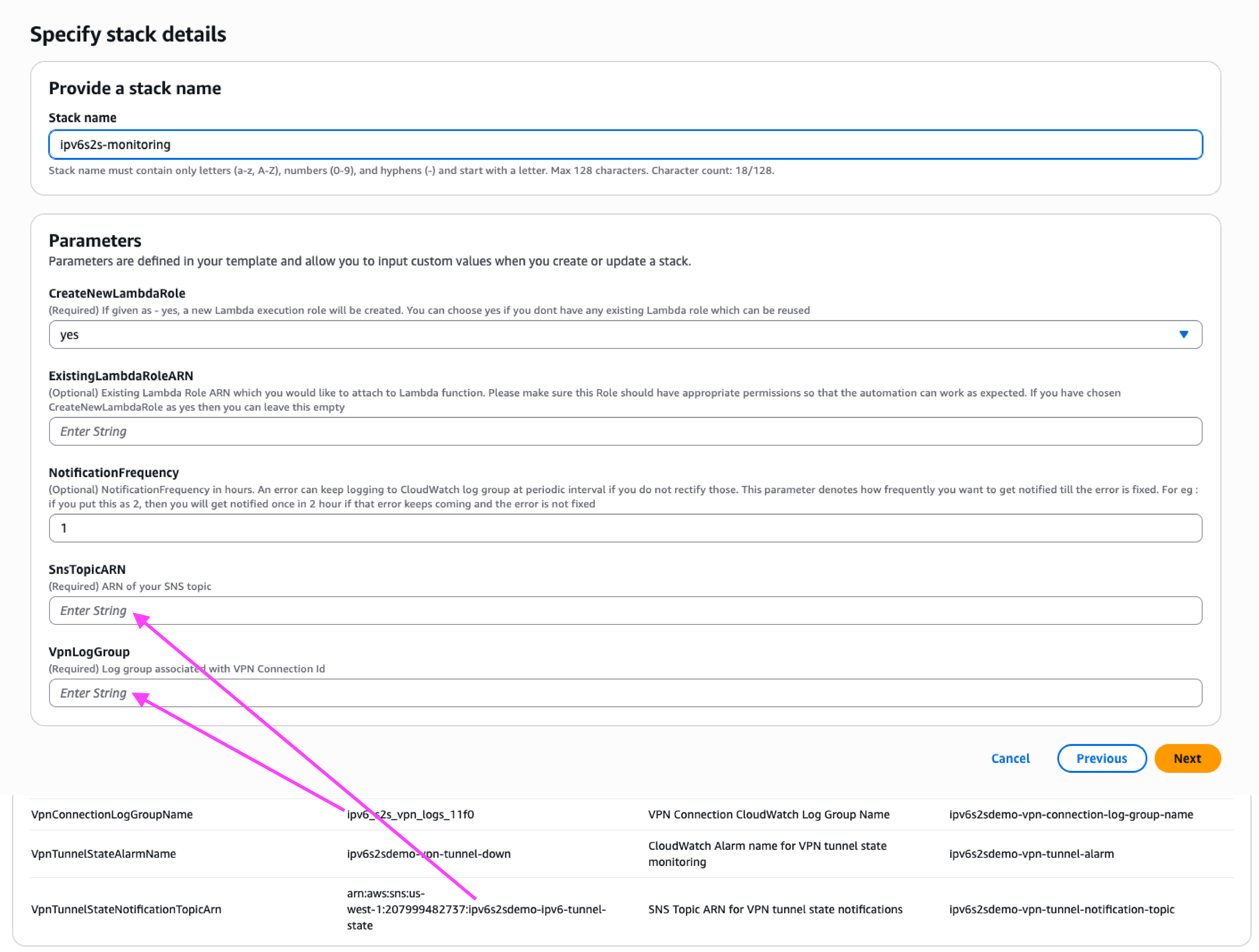

对于高级监控功能,我们使用文章 [设置 AWS Site-to-Site VPN 自动化监控解决方案](https://aws.amazon.com/blogs/networking-and-content-delivery/setting-up-of-aws-site-to-site-vpn-automated-monitoring-solution/) 中详述的现有解决方案。我们对其进行调整,以使用在我们的 IPv6 Site-to-Site VPN 设置期间创建的 CloudWatch 日志组和 SNS 主题。部署 [模板](https://github.com/aws-samples/aws-setup-vpn-monitoring/blob/main/templates/vpn-tunnel-monitoring.yaml) ,根据需要使用辅助提示输入必要的参数。您需要来自 IPv6 Site-to-Site VPN CloudFormation 堆栈的两个输出值:`VpnTunnelStateNotificationTopicArn` 和 `VpnConnectionLogGroupName`。更多详情请参考下图 (如图 9 所示)。

*图 9: 可观测性堆栈部署*

上述监控解决方案通过使用现有的日志组来适应您特定的 VPN 设置,确保无需额外配置即可实现无缝集成。按照 [文章说明](https://aws.amazon.com/blogs/networking-and-content-delivery/setting-up-of-aws-site-to-site-vpn-automated-monitoring-solution/) 为您的 IPv6 Site-to-Site VPN 部署监控解决方案,该方案提供实时问题检测、带有特定错误修复步骤的可操作警报,并加快问题解决速度。

## 清理

要清理为本文预置的资源,请删除 CloudFormation 堆栈。

## 成本

使用 IPv6 外部 IP 的 Site-to-Site VPN 定价遵循与 IPv4 相同的定价原则,并额外增加了 IPv6 地址不产生额外费用的好处。有关详细的定价信息,请访问 [VPN 定价页面](https://aws.amazon.com/vpn/pricing/) 。

部署 CloudFormation 模板会产生以下成本:

1. Site-to-Site VPN 连接每小时费用和数据传出 (DTO) 费用。

2. EC2 实例的成本:

1. 用于模拟 VPN 路由器和关联的 [Amazon Elastic Block Store (Amazon EBS)](https://aws.amazon.com/ebs/)

2. 跳板机和关联的 EBS 卷。

3. 测试连接性和关联的 EBS 卷。

3. 两个 NAT 网关的成本,用于启用 Systems Manager 和 CloudFormation 消息流以配置 VPN 路由器。

4. Transit Gateway 和两个连接的成本。

5. VPC 端点的成本,用于在两个 VPC 之间实现对 AWS 服务 (如 Systems Manager、Secrets Manager、AWS KMS、[Amazon Simple Queue Service (Amazon SQS)](https://aws.amazon.com/sqs/) 和 [Amazon S3](https://aws.amazon.com/s3/)) 的私有连接。

6. 其他资源

1. 用于中断通知的 SNS 主题的成本。

2. 作为自定义资源一部分,在堆栈创建/更新期间调用 [AWS Lambda](https://aws.amazon.com/lambda/) 的成本。

3. Amazon SQS 死信队列 (DLQ) 的成本。

我们创建了一个方便的 [AWS 定价计算器链接](https://calculator.aws/#/estimate?id=56f9d0c0dd53ea4d27d68bde2da970521a596f78) ,以帮助您直观地了解此成本,供您参考。

## 注意事项

- 您 [不能在现有的 IPv4 Site-to-Site VPN 连接上启用 IPv6](https://docs.aws.amazon.com/vpn/latest/s2svpn/ipv4-ipv6.html) 。

- 在为实际场景部署时,请确保您的 Site-to-Site VPN 遵循 [弹性最佳实践](https://docs.aws.amazon.com/vpn/latest/s2svpn/disaster-recovery-resiliency.html) 。

- 考虑为您的 Site-to-Site VPN 隧道提供更多 [监控选项](https://docs.aws.amazon.com/vpn/latest/s2svpn/creating-alarms-vpn.html) 。

## 结论

AWS Site-to-Site VPN 现在完全支持在内部和外部 IP 地址上使用 IPv6。因此,您在采用 IPv6 的道路上又迈进了一步。此外,采用 IPv6 有助于缓解 IP 地址枯竭的影响,降低成本并满足法规和合规性要求。立即开始体验一个完全支持 IPv6 的 VPN 解决方案吧。要在您的 AWS 账户中部署此解决方案,只需使用提供的 [模板](https://d2908q01vomqb2.cloudfront.net/artifacts/NetworkingAndContentDeliveryBlog/1542/ipv6-s2s-cf-template.yml) 即可。

## 延伸阅读

- [AWS Site-to-Site VPN 架构场景](https://docs.aws.amazon.com/vpn/latest/s2svpn/site-site-architectures.html)

- [AWS Site-to-Site VPN 中的 IPv4 和 IPv6 流量](https://docs.aws.amazon.com/vpn/latest/s2svpn/ipv4-ipv6.html)

## 关于作者

### Ruskin Dantra

**Ruskin Dantra** 是一位常驻加利福尼亚的解决方案架构师。他来自新西兰,这片“长白云之乡”,在应用程序开发领域拥有 18 年的经验,并热爱网络技术。他的人生热情是利用 AWS 将复杂的事情变得简单。

### Saijeevan Devireddy

**SaiJeevan Devireddy** 是 AWS 的高级解决方案架构师,负责战略客户。他热衷于帮助用户在 AWS 上设计和构建高可用性系统。

### Scott Morrison

**Scott Morrison** 是 AWS 的网络高级专家解决方案架构师,他帮助用户设计具有弹性和成本效益的网络。Scott 喜欢在业余时间编码解决独特的问题。不工作时,Scott 经常在拉斯维加斯外的沙漠中越野,或偶尔参加扑克锦标赛。

<!-- AI_TASK_END: AI全文翻译 -->