**发布时间:** 2025-09-02

**厂商:** AWS

**类型:** BLOG

**原始链接:** https://aws.amazon.com/blogs/networking-and-content-delivery/protect-your-amazon-route-53-dns-zones-and-records/

---

<!-- AI_TASK_START: AI标题翻译 -->

[解决方案] 保护 Amazon Route 53 DNS 托管区与记录

<!-- AI_TASK_END: AI标题翻译 -->

<!-- AI_TASK_START: AI竞争分析 -->

# 解决方案分析

## 解决方案概述

该解决方案旨在为 **Amazon Route 53** 提供一个全面的多层次保护策略,以防止因意外的 DNS 配置更改或删除而导致的应用服务中断和业务损失。核心目标是通过结合**被动恢复**和**主动防护**两种机制,为关键业务的 DNS 基础设施提供纵深防御。

- **解决的问题**:缓解因人为错误、配置失误或恶意攻击导致的 DNS 记录或托管区域(Hosted Zone)被修改或删除的风险。

- **适用场景**:适用于所有使用 Route 53 承载关键业务应用的客户,特别是对服务可用性和安全性有高要求的金融、电商、游戏等行业。

- **技术原理**:方案深度集成了多项 AWS 原生服务。利用 **Serverless 架构**(Lambda, EventBridge)实现低成本、高自动化的备份与监控;同时结合 **AWS IAM** 的精细化权限控制和 **AWS Organizations** 的服务控制策略(SCP),从不同层面实施严格的访问控制,构建全面的 DNS 安全防护体系。

## 实施步骤

### 1. 自动化 DNS 备份(被动恢复)

该步骤通过自动化脚本将 Route 53 的配置数据定期备份至 S3,确保在发生问题时能够快速恢复。

1. **配置 IAM 权限**:创建 IAM 策略和角色,授予 Lambda 函数读取 Route 53 数据(`route53:ListHostedZones`, `route53:ListResourceRecordSets` 等)和写入 S3 存储桶的权限。

2. **部署 Lambda 函数**:使用 Python 3.13 等运行时创建 Lambda 函数,该函数负责调用 Route 53 API 获取所有托管区域和记录集的数据,并将其以 JSON 和 CSV 格式保存。

- *注意:对于包含大量记录(如超过5万条)的大型 Zone,需要适当增加 Lambda 函数的超时时间(例如设置为2分钟以上)。*

3. **使用 EventBridge 调度备份**:创建 EventBridge 规则以触发 Lambda 函数。

- **定时触发**:配置一个固定的时间表(如每天一次),实现常规性备份。

- **事件驱动触发**:配置规则以响应 `ChangeResourceRecordSets` API 调用事件。这种模式可以更及时地捕获每次 DNS 变更,实现近乎实时的备份。

### 2. 主动防护策略

该部分通过实时告警和权限限制,从源头上预防未经授权的 DNS 操作。

1. **实施实时告警**

- **创建 SNS 主题**:建立一个 SNS 主题用于发送告警通知。

- **配置 EventBridge 规则**:创建一条规则,使用自定义事件模式来匹配来自 **CloudTrail** 的特定 Route 53 API 调用,例如 `DeleteHostedZone`。

```json

{

"source": ["aws.route53"],

"detail-type": ["AWS API Call via CloudTrail"],

"detail": {

"eventSource": ["route53.amazonaws.com"],

"eventName": ["DeleteHostedZone"]

}

}

```

- **关联目标**:将 EventBridge 规则的目标设置为之前创建的 SNS 主题,一旦匹配到删除事件,立即发送通知。

2. **实施基于 IAM 的最小权限访问**

- 创建一个 IAM 策略,明确**拒绝 (Deny)** 关键的删除操作。

- *原理:IAM 中明确的 `Deny` 语句会覆盖任何 `Allow` 权限,提供强有力的保护。*

```json

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": "route53:*",

"Resource": "*"

},

{

"Effect": "Deny",

"Action": "route53:DeleteHostedZone",

"Resource": "*"

}

]

}

```

- 该策略可进一步细化,例如将 `Allow` 部分的 `route53:*` 替换为具体的操作列表,或将 `Resource` 限制为特定的托管区域 ARN。

3. **实施组织级别的 SCP 防护**

- 在 **AWS Organizations** 中创建**服务控制策略 (SCP)**,从根源上禁止高危操作。

- *原理:SCP 作为账户权限的“护栏”,其效力高于账户内的 IAM 策略,可实现集中、强制的策略管控。*

```json

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "DenyRoute53HostedZoneDeletion",

"Effect": "Deny",

"Action": "route53:DeleteHostedZone",

"Resource": "*"

}

]

}

```

- 将此 SCP 应用于整个组织、特定的组织单元(OU)或成员账户。

## 方案客户价值

- **提升业务连续性**:通过自动化备份和快速恢复能力,显著缩短因 DNS 配置错误导致的服务中断时间(RTO),保障应用可用性。

- **增强安全与合规性**:主动防护策略可有效防止因人为失误或恶意攻击造成的 DNS 篡改和删除;备份数据可作为变更历史记录,满足**审计与合规**要求。

- **降低运维成本**:利用 Serverless 架构实现自动化备份和监控,无需管理底层服务器,*实现按需付费,节约人力和资源成本*。

- **实现精细化风险管控**:通过 IAM 和 SCP 的分层权限控制,在不同级别贯彻**最小权限原则**,有效限制高风险操作的暴露面,降低内部威胁风险。

## 涉及的相关产品

- **Amazon Route 53**: 核心保护对象,提供高可用的 DNS 服务。

- **AWS Lambda**: 执行自动化备份脚本的核心无服务器计算服务。

- **Amazon EventBridge**: 作为事件总线,用于调度备份任务和触发实时告警。

- **Amazon S3**: 用于持久化、低成本地存储 DNS 备份数据。

- **AWS IAM**: 提供身份和访问管理,用于在用户/角色级别实现精细化的权限控制。

- **AWS CloudTrail**: 记录所有 API 调用,为事件监控和安全审计提供数据源。

- **Amazon SNS**: 用于向运维团队发送实时的告警通知。

- **AWS Organizations**: 用于实施跨账户的集中式安全策略(SCP),实现统一治理。

- **Amazon CloudWatch**: 用于监控 Lambda 执行日志和设置备份失败告警。

## 技术评估

- **技术先进性**: 方案充分利用了 AWS 的 **Serverless** 和**事件驱动架构**,具有高自动化、高弹性、低成本的特点。它将基础设施即代码(IaC)的理念应用于 DNS 安全管理,提升了运维效率和可靠性。

- **可行性与易用性**: 方案完全基于 AWS 成熟的原生服务,服务间集成度高,实施路径清晰。官方提供了完整的代码示例和 CloudFormation 模板,显著降低了用户的实施门槛。

- **优势**:

- **多层防御**:结合了被动恢复(备份)和主动防护(告警、权限控制),构建了有效的纵深防御体系。

- **高度可定制**:无论是备份频率、告警规则还是权限策略,都可以根据具体业务需求进行灵活定制。

- **集中管控**:通过 SCP,能够为大型企业或多账户环境实现统一、强制的 DNS 安全基线。

- **可能的限制**:

- 对于大规模、高频变更的 DNS 环境,定时备份脚本在执行期间可能无法捕获所有变更。在这种场景下,**事件驱动的备份模式是更优选择**。

- SCP 的 `Deny` 策略具有最高优先级,配置时需格外谨慎,强烈建议在非生产环境中充分测试,避免对正常的业务变更流程造成影响。

<!-- AI_TASK_END: AI竞争分析 -->

<!-- AI_TASK_START: AI全文翻译 -->

# 保护您的 Amazon Route 53 DNS 托管区域和记录

**原始链接:** [https://aws.amazon.com/blogs/networking-and-content-delivery/protect-your-amazon-route-53-dns-zones-and-records/](https://aws.amazon.com/blogs/networking-and-content-delivery/protect-your-amazon-route-53-dns-zones-and-records/)

**发布时间:** 2025-09-02

**厂商:** AWS

**类型:** BLOG

---

Amazon Route 53 为全球数百万应用程序提供任务关键型 DNS 服务,保护您的 DNS 基础设施是保障应用程序安全的重要一步。一次意外的 DNS 配置更改或删除可能会中断您应用程序的可用性,影响您的业务运营,从而导致收入损失等更多问题。为了保护您的 DNS 免受意外修改,您必须建立控制措施来减少任何意外的区域和记录变更。

在本文中,我们将展示如何在为您的应用程序维持一致 DNS 解析的同时,保护您的 Route 53 DNS 托管区域 (hosted zones) 和记录集 (record sets)。我们将从实现一个 Route 53 数据自动备份的解决方案开始,然后探讨更多保护 Route 53 数据的方法,例如您可以用来保护 DNS 区域和记录的控制和警报措施。

## 前提条件

在开始之前,您应该熟悉以下服务:

- 一个拥有 [Amazon Route 53](https://aws.amazon.com/route53/) 、[AWS Identity and Access Management (IAM)](https://aws.amazon.com/iam/) 、[AWS Lambda](https://aws.amazon.com/lambda/) 、[Amazon EventBridge](https://aws.amazon.com/eventbridge/) 和 [Amazon S3](https://aws.amazon.com/s3/) 管理权限的 AWS 账户

- 需要备份的现有 Route 53 公有或私有托管区域数据

- 对 AWS 服务和 Python 脚本有基本了解,包括 Amazon EventBridge、AWS Lambda 函数、AWS IAM 角色和权限

## Route 53 自动备份

DNS 备份可以作为您基础设施的历史记录。您不仅可以在发生意外删除或数据泄露时恢复 DNS 配置,还可以跟踪随时间发生的变化,这对于审计、合规以及理解系统演进非常有价值。该解决方案通过按预定计划自动备份 Route 53 来防止数据丢失,确保您可以将 DNS 配置恢复到一个已知的良好状态。我们提供的示例代码配置为每日备份 Route 53 托管区域,但您可以使用 [Amazon EventBridge](https://aws.amazon.com/eventbridge/) 调度器根据需要调整计划频率。另一种选择是在每次调用 [Route 53 ChangeResourceRecordSet API](https://docs.aws.amazon.com/Route53/latest/APIReference/API_ChangeResourceRecordSets.html) 时运行此解决方案。

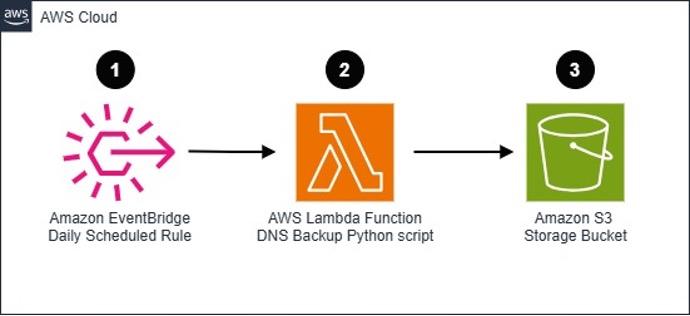

其架构如下图所示。

图 1: DNS 备份解决方案概览

自动 Route 53 备份解决方案的详细工作流程如下:

1. EventBridge 按指定计划触发 Amazon Web Services (AWS) Lambda 函数。

2. Lambda 执行一个 Python 脚本来读取并记录所有 Route 53 DNS 记录数据。

3. DNS 数据以 JSON 和 CSV 两种格式存储在 [Amazon S3](https://aws.amazon.com/s3/) 存储桶中。

此解决方案的详细示例,包括所有相关代码和一个用于构建它的 [AWS CloudFormation](https://aws.amazon.com/cloudformation/) 脚本,可以在这个 [AWS Samples 代码库](https://github.com/aws-samples/sample-route53-backup) 中找到。

## DNS 备份的实施步骤

在以下部分,我们将从宏观层面介绍实施此备份解决方案的步骤。

### 设置 IAM 权限

首先,您需要创建 IAM 策略和角色,以授予 Lambda 函数必要的权限。您需要确保 Lambda 函数有权读取必要的 Route 53 DNS 数据,并且对您的 S3 存储桶和用于日志记录的 [Amazon CloudWatch](https://aws.amazon.com/cloudwatch/) 具有写入权限。

创建 IAM 策略后,接下来您需要创建一个 IAM 角色,并将该 IAM 策略附加到新创建的角色上。此角色将在下一步中用作 Lambda 函数的执行角色。

### 部署 Lambda 函数

接下来,您需要创建用于备份 Route 53 数据的 Lambda 函数,该函数将使用您刚刚创建的 IAM 角色来执行。我们建议使用以下设置来配合 [AWS Samples](https://github.com/aws-samples) 上提供的示例代码。

- 运行时 (Runtime): Python 3.13

- 架构 (Architecture): x86_64

- 在 **更改默认执行角色 (Change default execution role)** 菜单下,选择 **使用现有角色 (Use an existing role)** 并选择您创建的 IAM 角色。

- 在 **配置 (Configuration)** 选项卡的 **常规配置 (General configuration)** 中,将超时时间设置为至少一分钟,以确保函数能完整遍历您所有的 Route 53 记录。对于拥有 5 万条或更多记录的大型区域,可能需要更长的超时时间。例如,当我们测试一个包含 50,002 条记录的区域时,大约需要两分钟才能完成。

### 使用 EventBridge 安排自动备份

部署 Lambda 函数后,最后一步是创建 EventBridge 规则,该规则将按预定计划触发您的 Lambda 函数以运行备份脚本。

- 创建一个 IAM 角色,授予其执行上一步中 Route 53 备份 Lambda 函数的权限。

- 使用 EventBridge,创建一个新的重复计划,将您的 Lambda 函数作为目标,并将新创建的 IAM 角色作为执行角色。

### 输出

部署后,该解决方案将在您的 S3 存储桶中创建一个结构化的备份,格式如下:

```

bucket-name/

└── YYYY-MM-DDThh:mm:ssZ/

└── zone-name_zone-id/

├── zone_info_zone-name.json # 区域配置

├── zone-name.json # DNS 记录 (JSON 格式)

└── zone-name.csv # DNS 记录 (CSV 格式)

```

### 监控与维护

以下是您可以采取的更多步骤来监控和维护您的解决方案,以验证其是否按预期工作:

- 在 [CloudWatch Logs](https://docs.aws.amazon.com/AmazonCloudWatch/latest/logs/WhatIsCloudWatchLogs.html) 中监控 Lambda 函数的执行情况。

- 定期检查 Amazon S3 中的备份文件。

- 考虑实施 Amazon S3 生命周期策略来管理备份保留期。

- 设置 [CloudWatch Alarms](https://docs.aws.amazon.com/AmazonCloudWatch/latest/monitoring/AlarmThatSendsEmail.html) 以在任何备份失败时通知您。

- 如果您有大量的 Route 53 区域和记录,由于脚本执行可能需要较长时间,脚本运行时对 DNS 所做的更改可能不会被记录下来。

另一种选择是基于事件而非计划来触发 Route 53 备份 Lambda。例如,您可以创建一个 EventBridge 规则,在每次对 Route 53 进行更改时触发 Lambda,配置如下:

- 规则类型 (Rule type): 带有事件模式的规则 (Rule with an event pattern)

- 事件 (Events)

- 事件源 (Event source): AWS 事件或 EventBridge 合作伙伴事件 (AWS events or EventBridge partner events)

- 事件模式 (Event Pattern):

- 事件源 (Event Source): AWS services

- AWS 服务 (AWS Service): Route 53

- 事件类型 (Event Type): 通过 [AWS CloudTrail](https://aws.amazon.com/cloudtrail/) 的 AWS API 调用 (AWS API Call through AWS CloudTrail)

- 特定操作 (Specific operation(s)): 输入 ChangeResourceRecordSets

有关此备份解决方案的代码示例,请参考 [这个 Route 53 GitHub](https://github.com/aws-samples/sample-route53-backup) 。

## Route 53 的主动保护策略

尽管备份 DNS 数据提供了一个安全网和恢复记录的能力,但防止未经授权的删除对于维护您的 DNS 基础设施至关重要。在本节中,我们将探讨您可以实施的更多保护层,为您的 Route 53 配置应用更多保障措施:

- 使用 EventBridge 警报进行 CloudTrail 事件监控

- 采用最小权限访问的 IAM 策略

- 使用 [服务控制策略 (Service Control Policies, SCPs)](https://docs.aws.amazon.com/organizations/latest/userguide/orgs_manage_policies_scps.html) 进行组织范围的控制

接下来三个部分将逐步引导您实施这些解决方案。

### 实现实时警报

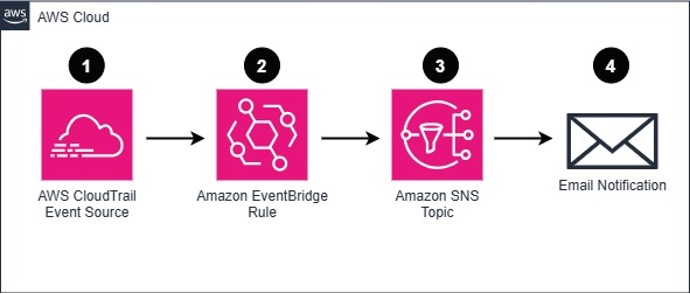

监控您的 DNS 记录以发现意外或恶意活动是保护应用程序的另一个关键步骤。检测并警报记录删除事件可以在问题影响您的应用程序之前实现主动修复并减少停机时间。您也可以使用类似的架构来对任何与 DNS 相关的事件 (新区域、新记录等) 进行警报,而不仅仅是删除操作。在此示例中,我们使用 EventBridge 和 [Amazon Simple Notification Service (Amazon SNS)](https://aws.amazon.com/sns/) 来设置 Route 53 托管区域删除的自动通知,通过监控 CloudTrail 活动来实现。其架构如下图所示。

图 2: 实时 Route 53 监控与警报

1. 导航至 Amazon SNS 控制台

- 在左侧窗格中选择 **主题 (Topics)**

- 选择 **创建主题 (Create topic)**

- 类型 (Type): 标准 (Standard)

- 为主题命名: Route53Deletion

- 选择 **创建主题 (Create topic)**

2. 启用 EventBridge 服务以触发您的 SNS 主题。

- 在 Amazon SNS 控制台中找到您刚刚创建的主题并复制其 [亚马逊资源名称 (Amazon Resource Name, ARN)](https://docs.aws.amazon.com/IAM/latest/UserGuide/reference-arns.html) 。

- 选择 **编辑 (Edit)** 来编辑您的主题。

- 在 **访问策略 (Access policy)** 部分,使用 JSON 编辑器将策略替换为以下示例策略,该策略允许 EventBridge 触发此主题。请将 `<SNS_TOPIC_ARN>` 替换为您的 SNS 主题的 ARN:

```json

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"Service": "events.amazonaws.com"

},

"Action": "sns:Publish",

"Resource": "<SNS_TOPIC_ARN>"

}

]

}

```

- 选择 **保存更改 (Save changes)**

3. 将您希望接收警报的电子邮件地址订阅到该主题。

- 选择您的 SNS 主题并选择 **创建订阅 (Create subscription)**

- 在 **协议 (Protocol)** 下的下拉菜单中选择 **电子邮件 (Email)**

- 在 **终端节点 (Endpoint)** 下输入您的电子邮件地址

- 选择 **创建订阅 (Create subscription)**

- 您必须确认您的电子邮件地址才能接收警报

4. 您必须创建并配置 EventBridge 规则,以检测删除托管区域时的 CloudTrail 事件。导航至 EventBridge 控制台并选择 **创建规则 (Create rule)** 。

- 为规则命名: Route53ZoneDeletion

- 规则类型 (Rule type): 带有事件模式的规则 (Rule with an event pattern),选择 **下一步 (Next)**

- 事件源 (Event source): AWS 事件或 EventBridge 合作伙伴事件 (AWS Events or EventBridge partner events)

- 对于 **创建方法 (Creation method)** ,选择 **自定义模式 (Custom pattern)** 并粘贴以下代码:

```json

{

"source": [

"aws.route53"

],

"detail-type": [

"AWS API Call via CloudTrail"

],

"detail": {

"eventSource": [

"route53.amazonaws.com"

],

"eventName": [

"DeleteHostedZone"

]

}

}

```

- 选择 **下一步 (Next)**

5. 将 SNS 目标添加到 EventBridge 规则中。

- 目标类型 (Target type): AWS 服务 (AWS service)

- 在下拉菜单中选择一个目标,并选择目标类型为:SNS 主题 (SNS topic)

- 选择 **此账户中的目标 (Target in this account)** 并在下拉菜单中选择您在第 1 步中创建的 SNS 主题

- 选择 **下一步 (Next)** ,再次选择 **下一步 (Next)** ,然后选择 **创建规则 (Create rule)**

此配置会为 **DeleteHostedZone** 事件发送电子邮件警报,但您也可以自定义此配置以针对其他 Route 53 事件进行警报。有关完整的事件列表,您可以参考 [Route 53 API 文档](https://docs.aws.amazon.com/Route53/latest/APIReference/API_Operations_Amazon_Route_53.html) 并相应地调整您的 EventBridge 规则模式。

### 使用最小权限访问实现基于 IAM 的保护

实施最小权限访问原则是加强 Route 53 安全的重要一步。这一基本概念涉及仅为用户授予执行其特定 Route 53 任务所需的最低权限。当用户的访问权限受到限制时,由安全漏洞或内部威胁造成的潜在损害也会被限制。让我们来看看应用最小权限访问如何能最大限度地减少风险暴露并加强您的 DNS 基础设施安全。

在此示例中,我们演示如何使用 IAM 策略来为 Route 53 强制执行最小权限访问控制,以保护您的 DNS 基础设施免受意外或未经授权的删除。遵循这些步骤,您可以创建并应用 IAM 策略,在限制托管区域删除的同时,保持必要的操作访问权限。

1. 首先创建用于限制托管区域删除的基础 IAM 策略

- 打开 [AWS 管理控制台 (AWS Management Console)](https://aws.amazon.com/console/) 并导航至 **IAM**。

- 从左侧导航窗格中选择 **策略 (Policies)**

- 选择 **创建策略 (Create policy)**

- 选择 JSON 选项卡并粘贴此示例基础策略:

```json

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"route53:*"

],

"Resource": "*"

},

{

"Effect": "Deny",

"Action": [

"route53:DeleteHostedZone"

],

"Resource": "*"

}

]

}

```

- 选择“下一步 (Next)”

- 将策略命名为 ‘Route53ProtectZoneDeletion’ 并选择“创建策略 (Create policy)”。

该策略的工作原理是首先允许所有 Route 53 操作 `route53:*`,然后明确拒绝删除托管区域的操作 `route53:DeleteHostedZone`。明确的 DENY 会覆盖任何 ALLOW 权限,确保即使用户拥有授予他们完全 Route 53 访问权限的其他策略,也无法删除托管区域。

2. 您可以通过将先前 **Allow** 部分下的 `route53:*` 替换为特定操作来进一步自定义 IAM 策略,以实施更严格的控制。以下是一些允许操作的示例:

`"Action": [`

` "route53:ListHostedZones",`

` "route53:GetHostedZone",`

` "route53:ChangeResourceRecordSets",`

` "route53:ListResourceRecordSets"`

`]`

3. 您还可以通过指定 ARN 而非使用通配符来允许或限制对特定 Route 53 资源的访问:

`"Resource": [`

`"arn:aws:route53:::hostedzone/ZONE1ID",`

`"arn:aws:route53:::hostedzone/ZONE2ID"`

`]`

完成策略后,请不要忘记先在非生产环境中应用、测试和验证该策略是否按预期工作。有关 Route 53 操作的完整列表,您可以参考 [Route 53 API 参考文档](https://docs.aws.amazon.com/Route53/latest/APIReference/API_Operations_Amazon_Route_53.html) 。

### 使用 SCP 实现组织范围的 DNS 保护

SCP 为您在整个 [AWS Organization](https://docs.aws.amazon.com/organizations/latest/userguide/orgs_introduction.html) 中保护 Route 53 配置提供了一种强有力的方式。SCP 使用类似于上一节中创建的策略,但它们应用于组织根、组织单元 (Organizational Unit, OU) 或特定账户级别,而不是应用于用户或角色。例如,当您在 OU 级别应用一个 SCP 时,所有成员账户和 OU 都会继承该策略。

我们建议在将 SCP 应用于您的生产账户或 OU 之前,在非生产环境中对其进行彻底测试。本指南将引导您使用 SCP 来实施 DNS 删除保护。

1. 创建 SCP:

- 登录到 Organizations 控制台

- 在左侧窗格中选择 **策略 (Policies)**

- 选择 **服务控制策略 (Service control policies)**

- 选择 **创建策略 (Create policy)**

- 输入策略名称:Route53DeletionProtection

- 在 JSON 编辑器中粘贴此示例策略:

```json

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "DenyRoute53HostedZoneDeletion",

"Effect": "Deny",

"Action": [

"route53:DeleteHostedZone"

],

"Resource": "*"

}

]

}

```

- 选择 **创建策略 (Create policy)** 来创建并保存 SCP

2. 现在通过将 SCP 应用于一个非生产 AWS 账户来测试它

- 导航至 Organizations 下的 **服务控制策略 (Service control policies)** 菜单

- 通过选中旁边的复选框选择您创建的 **Route53DeletionProtection**

- 在 **操作 (Actions)** 菜单下,选择箭头展开菜单并选择 **附加策略 (Attach Policy)**

- 选择一个非生产账户并选择底部的 **附加策略 (Attach Policy)**

当您验证 SCP 按预期工作后,可以像我们在之前的 IAM 策略示例中那样进一步自定义它。与 IAM 策略一样,SCP 中的 deny 语句会覆盖任何明确的 Allow 语句。如果您想允许某些受信任的用户仍然能够删除托管区域,那么您需要创建一个包含条件的更复杂的 SCP,或者如本文前面提到的,在单个账户的 IAM 级别进行管理,因为 SCP 的优先级高于 IAM 策略。有关带有 IAM 条件的 SCP 的文档,您可以参考这篇 [Organization 用户指南](https://docs.aws.amazon.com/organizations/latest/userguide/orgs_manage_policies_scps_examples_general.html#example-scp-restricts-with-exception) 。

您可以通过导航到 Organizations 控制台中的 AWS 账户并选择带有该策略的账户来移除策略。进入 **账户 (Account)** 菜单后,选择 **策略 (Policies)** 选项卡,选择您想移除的策略并选择 **分离 (Detach)** 。

## 清理

不要忘记清理您创建的任何测试资源,因为如果让它们在您的 AWS 账户中持续运行,可能会产生费用。

## 结论

保护您的 DNS 基础设施对于维护应用程序的可用性和可靠性至关重要。在本文中,我们回顾了保护 Amazon Route 53 DNS 基础设施的多种策略,例如备份您的 Route 53 区域、配置警报、使用 IAM 策略以及使用 SCP。实施这些保护策略可以帮助您创建多层防御,以抵御意外的 DNS 更改。此外,请确保在将这些控制措施应用于生产账户之前,在非生产环境中进行彻底测试。

请记住,DNS 保护是共同的责任:

- AWS 负责管理底层基础设施并提供诸如 SCP 和 IAM 策略等工具

- 您负责实施更多的保障措施,例如我们概述的备份解决方案和访问限制。

## 进一步阅读

- 如果没有备份,CloudTrail 日志可能包含可用于手动重新创建 Route 53 记录的信息。您可以参考这篇关于 [恢复已删除的 Route 53 记录](https://repost.aws/knowledge-center/route-53-recover-dns-record) 的指南了解更多详情。 <https://repost.aws/knowledge-center/route-53-recover-dns-record>

- 关于 [AWS Organizations SCPs](https://docs.aws.amazon.com/organizations/latest/userguide/orgs_manage_policies_scps.html) 的更多信息。

- 关于 [Route 53 API 参考](https://docs.aws.amazon.com/Route53/latest/APIReference/) 的更多信息。

## 关于作者

### Tracy Honeycutt

Tracy Honeycutt 是一位常驻亚特兰大的解决方案架构经理,他作为金融服务行业 (FSI) 客户在云转型旅程中的可信赖向导。凭借在网络和 DNS 领域的深厚专业知识,他专注于加速云迁移、现代化遗留工作负载,并帮助组织拥抱创新的运营实践。Tracy 对支持处于云采用初期的客户充满热情,为他们成功的数字化转型提供所需的基础。

### Jason Polce

Jason 是一位高级解决方案架构师,为企业金融服务客户提供支持,帮助客户使用现代化的云解决方案解决复杂挑战。作为 AWS 网络社区的一员,他利用自己在设计跨多个行业的云原生、本地和混合环境方面的经验,与客户紧密合作解决独特的网络问题。在工作之余,他喜欢环游世界,总是寻求尝试新的体验。

<!-- AI_TASK_END: AI全文翻译 -->